#51 Kali Linux для продвинутого тестирования на проникновение. Обход проверки подлинности MAC-адреса и открытой аутентификации.

Здравствуйте, дорогие друзья.

MAC-адрес обычно связан с сетевым адаптером или устройством с сетевыми возможностями; по этой причине его часто называют физическим адресом. Первые три пары цифр в MAC-адресе называются уникальным идентификатором организации, и они служат для идентификации компании, которая произвела или продала устройство. Последние три пары цифр относятся к устройству и могут считаться серийным номером. Поскольку MAC-адрес уникален, его можно использовать для привязки пользователя к определенной сети, и особенно беспроводной сети. Это имеет два важных последствия: его можно использовать для идентификации хакера или законного сетевого тестера, который пытался получить доступ к сети, и его можно использовать в качестве средства аутентификации людей и предоставления им доступа к сети. Во время тестирования на проникновение тестер может предпочесть казаться анонимным в сети. Один из способов поддержки этого анонимного профиля заключается в изменении MAC-адреса атакующей системы. Это можно сделать вручную с помощью команды ifconfig. Чтобы определить существующий MAC-адрес, выполните следующие команды:

|

1 2 |

sudo ifconfig wlan0 down sudo ifconfig wlan0 | grep HW |

Чтобы вручную изменить IP-адрес, используйте следующие команды:

|

1 2 |

sudo ifconfig wlan0 hw ether 38:33:15:xx:xx:xx sudo ifconfig wlan0 up |

Замените выражения xx другими шестнадцатеричными парами. Эта команда позволит нам изменить MAC-адрес атакующей системы на тот, который используется и принимается сетью-жертвой. Злоумышленник должен убедиться, что MAC-адрес еще не используется в сети или то, что повторный MAC-адрес может вызвать тревогу, если сеть находится под наблюдением.

Перед изменением MAC-адреса необходимо отключить беспроводной интерфейс.

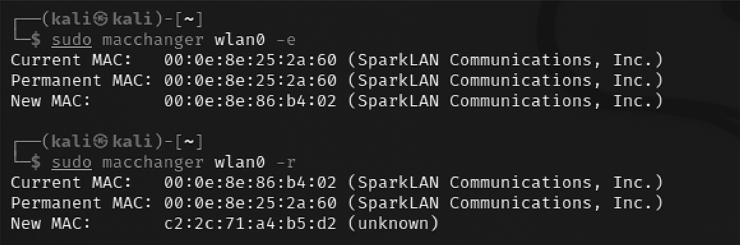

Kali также позволяет использовать автоматизированный инструмент, macchanger. Чтобы изменить MAC-адрес злоумышленника на MAC-адрес продукта, произведенного тем же производителем, используйте macchanger, и команду из окна терминала:

|

1 |

sudo macchanger wlan0 –e |

Чтобы изменить существующий MAC-адрес, на совершенно случайный MAC, используйте следующую команду:

|

1 |

sudo macchanger wlan0 –r |

Вы должны увидеть инструмент macchanger. На рисунке ниже показан новый присвоенный MAC-адрес, для нашего беспроводного адаптера:

Некоторые злоумышленники используют автоматизированные сценарии для частой смены своих MAC-адресов, во время тестирования на анонимность, в своей деятельности. Многие организации, особенно большие академические группы, такие как колледжи и университеты, используют фильтрацию MAC-адресов для контроля доступа к ресурсам беспроводной сети.

Фильтрация MAC-адресов использует уникальный MAC-адрес на сетевой карте, для управления доступом к сетевым ресурсам; в типичной конфигурации организация ведет белый список MAC-адресов, адресам которых разрешен доступ в сеть. Если входящий MAC-адрес отсутствует в одобренном списке доступа, ему запрещено подключаться к сети.

К сожалению, информация о MAC-адресе передается в открытом виде. Злоумышленник может использовать airodump для сбора списка допустимых MAC-адресов, а затем вручную изменить их MAC-адреса на один из адресов, принятых целевой сетью. Таким образом, этот тип фильтрации практически не обеспечивает реальной защиты беспроводной сети.

Следующий уровень защиты беспроводной сети обеспечивается с помощью шифрования.

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.

#20 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. CUPP. CeWL. Twofi.

#24 Kali Linux для продвинутого тестирования на проникновение. IPv4. IPv6. Инструменты IPv6.

#26 Kali Linux для продвинутого тестирования на проникновение. Сканирование портов. Nmap. Masscan.

#27 Kali Linux для продвинутого тестирования на проникновение. Информация DHCP. ARP-broadcasting.

#30 Kali Linux для продвинутого тестирования на проникновение. Оценка уязвимости. Эксплойты.

#33 Kali Linux для продвинутого тестирования на проникновение. OWASP ZAP.

#35 Kali Linux для продвинутого тестирования на проникновение. Сканер сетевых уязвимостей OpenVAS.

#37 Kali Linux для продвинутого тестирования на проникновение. Специализированные сканеры.

#42 Kali Linux для продвинутого тестирования на проникновение. The Social Engineering Toolkit (SET).

#48 Kali Linux для продвинутого тестирования на проникновение. Беспроводные и Bluetooth-атаки.

#49 Kali Linux для продвинутого тестирования на проникновение. Беспроводная разведка.

#50 Kali Linux для продвинутого тестирования на проникновение. Обход скрытого SSID.