#33 Уязвимость DVWA. XSS (Stored) — уровень (High).

Здравствуйте, дорогие друзья. Продолжаем рассматривать уязвимости DVWA, и сегодня остановимся на XSS (Stored) высокого уровня настроек безопасности.

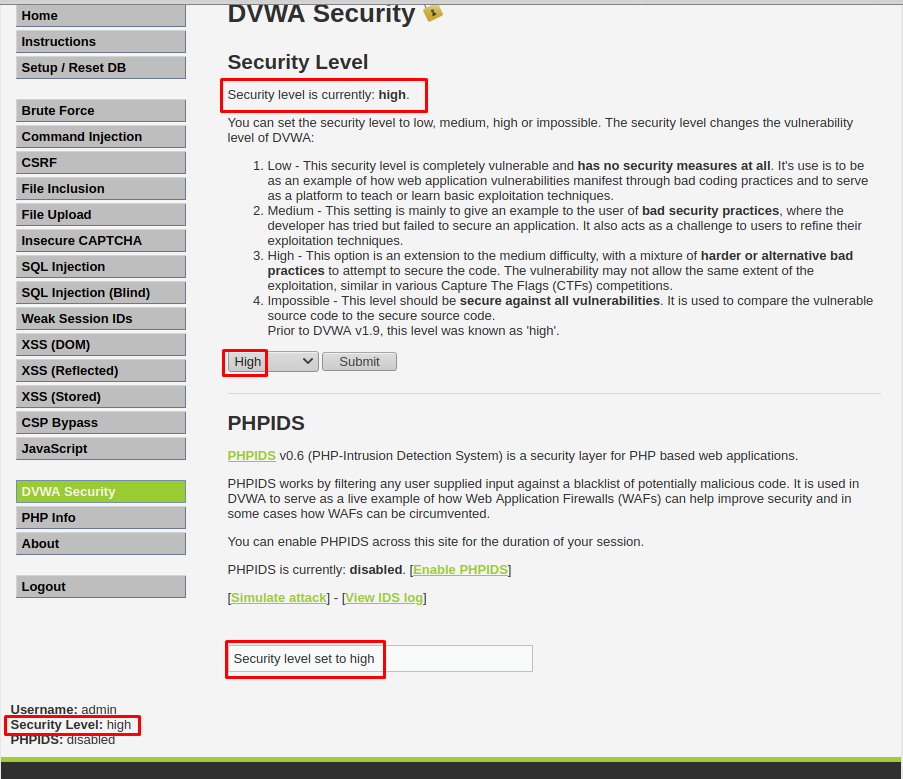

Для начала выставим уровень «High» в настройках DVWA:

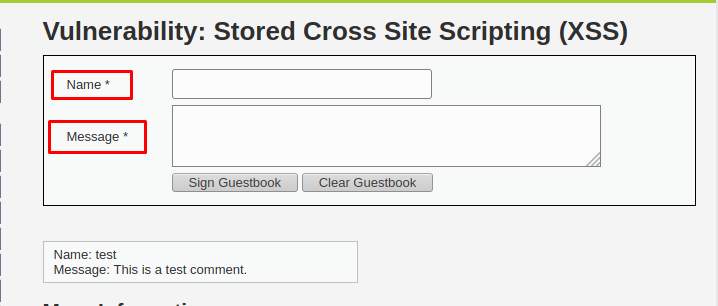

После этого переходим на вкладку «XSS (Stored)», и видим два поля: «Name», и «Message»:

Данная гостевая книга идентична с предыдущими уровнями сложности: «Low» и «Medium». Просмотрим исходный код данной страницы. Для этого нужно перейти по вкладке «View Source», которая находится внизу справа:

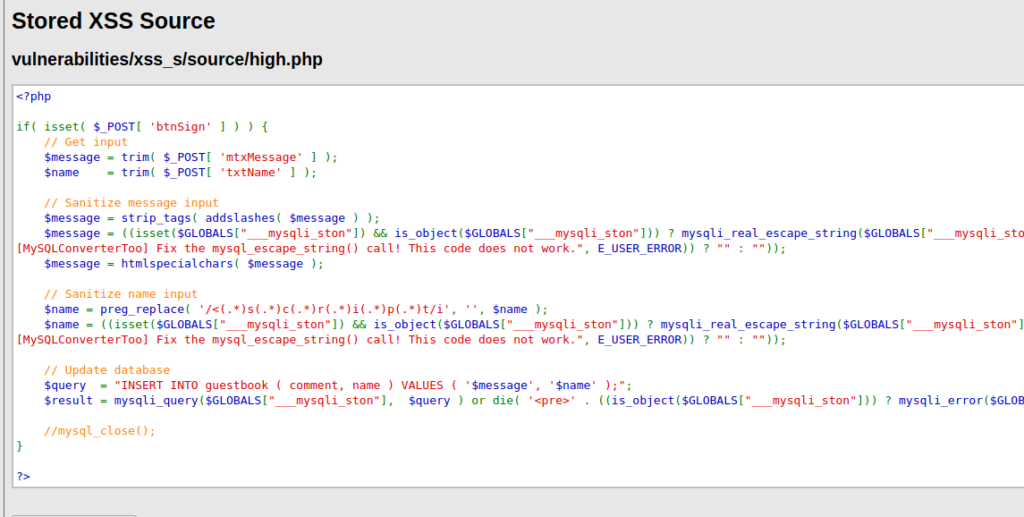

Кликаем по кнопке и переходим в «исходники» данной страницы:

Как и в предыдущем примере, скрипт состоит из пяти частей. Обратите внимание на функцию strip_tags, которая удаляет HTML и PHP-теги из строки в поле «Message».

В поле «Name» появляется функция preg_replace, которая изменяет требуемые данные на странице, в частности, теги «<script>». Так что нам нужно будет придумать что-то другое, а именно использовать другой скрипт, который не содержит теги «<script>».

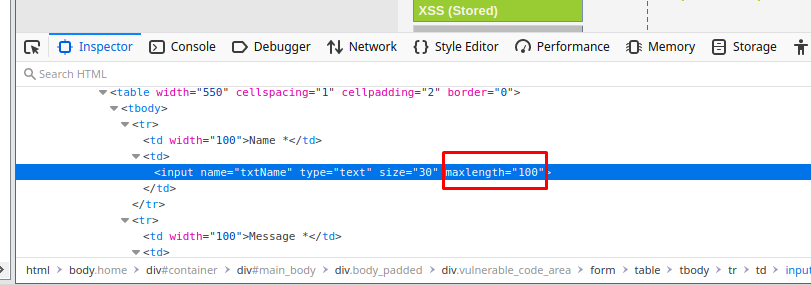

Итак, давайте продолжим наше исследование, и перейдем на уязвимую страницу приложения. Как и в предыдущем примере на уровне «Medium», нам нужно использовать среду разработчика. Для этого жмем правой клавишей мыши на странице, и выбираем «Inspect Element». Далее меняем значение «maxlength» на 100:

Теперь можем тестировать страницу на внедрение скрипта. В интернете существуют целые списки скриптов, которые можно использовать для внедрения на страницу, уязвимую к XSS (Stored), поэтому уделите этому какое-то время и поэкспериментируйте с разными скриптами.

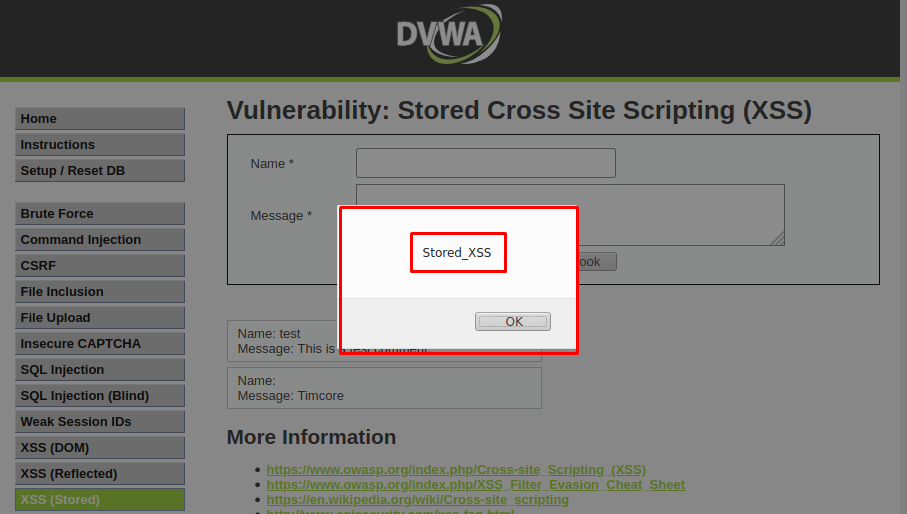

В данном примере я буду использовать следующий код: «<body onload=alert(‘Stored_XSS’)>», который я буду вводить в поле «Name». В поле «Message», введу произвольный текст:

Как видим, мы успешно проэксплуатировали данную уязвимость.

На этом все. Всем хорошего дня!

#1 Уязвимость DVWA. SQL-Injection (уровень Low).

#2 Уязвимость DVWA. Brute Force (Уровень Low).

#3 Уязвимость DVWA — File Upload (Уровень Low).

#4 Уязвимость DVWA. File Upload (Уровень Medium).

#5 Уязвимость DVWA File Upload (Уровень High).

#6 Уязвимость DVWA. Brute Force (Уровень Medium).

#7 Уязвимость DVWA. Command Execution (Уровень Low).

#8 Уязвимость DVWA. Command Execution (Уровень Medium).

#9 Уязвимость DVWA. CSRF (Уровень Low).

#10 Уязвимость DVWA. CSRF (Уровень Medium).

#11. Уязвимость DVWA — (Local File Inclusion). Уровень Low.

#12 Уязвимость DVWA. LFI (Local File Inclution) — Уровень Medium.

#13 Уязвимость DVWA LFI — Local File Inclusion (Уровень High).

#14 Уязвимость DVWA. Command Execution (Уровень High).

#15 Уязвимость DVWA. SQL-Injection (Уровень Medium).

#16 Уязвимость DVWA — Brute Force (Уровень High).

#17 Уязвимость DVWA. SQL-Injection (Уровень High).

#18 Уязвимость DVWA. CSRF (Уровень High).

#19 Уязвимость DVWA. JavaScript — Уровень «Low».

#20 Уязвимость DVWA. JavaScript — уровень «Medium».

#21 DVWA — reCAPTCHA (API key missing).

#22 Уязвимость DVWA. Insecure Captcha (уровень Low).

#23 Уязвимость DVWA. Insecure Captcha (уровень Medium).

#24 Уязвимость DVWA. Insecure Captcha (уровень «High»).

#25 Уязвимость DVWA. XSS DOM (Уровень Low).

#26 Уязвимость DVWA. XSS DOM (уровень Medium).

#27 Уязвимость DVWA. XSS DOM — (уровень High).

#28 Уязвимость DVWA. XSS (Reflected) — (уровень Low).

#29 Уязвимость DVWA. XSS (Reflected) — (уровень Medium).

#30 Уязвимость DVWA. XSS (Reflected) — уровень (High).