#24 Уязвимость DVWA. Insecure Captcha (уровень «High»).

Здравствуйте, дорогие друзья. Продолжаем рассматривать уязвимости DVWA, и сегодня остановимся на Insecure CAPTCHA высокого уровня настроек безопасности.

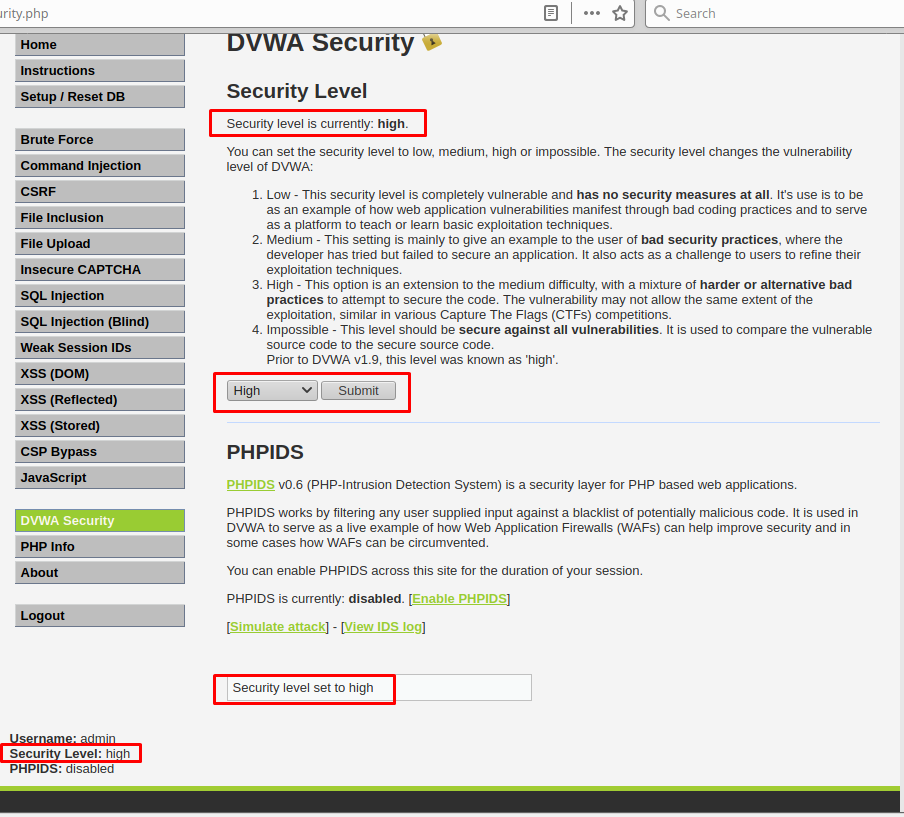

Для начала выставим настройки на «High»:

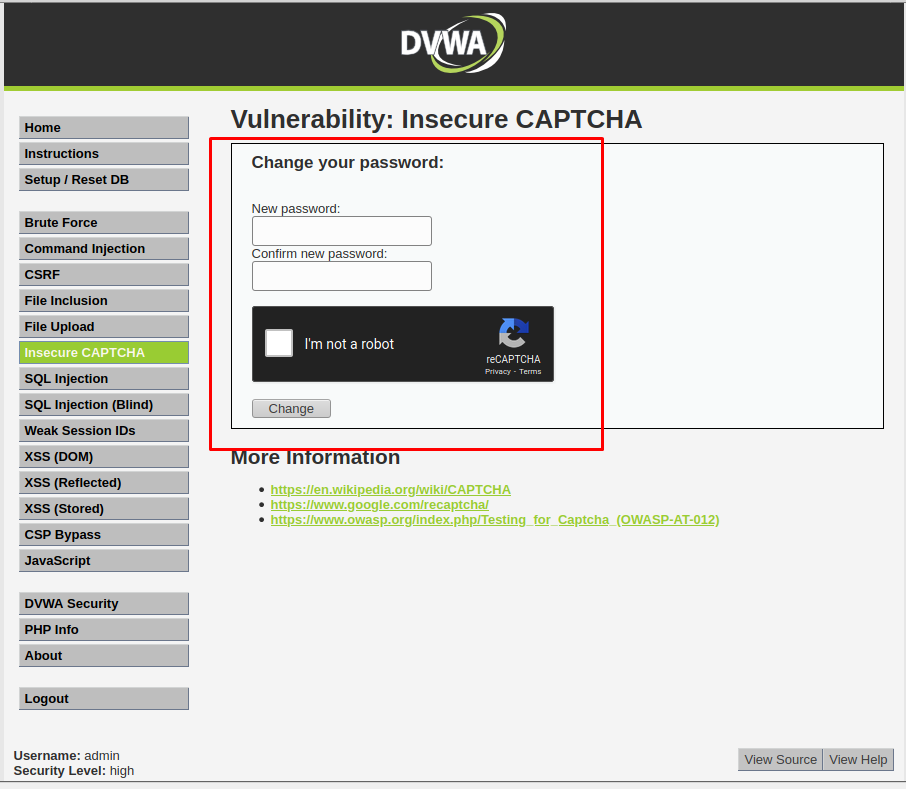

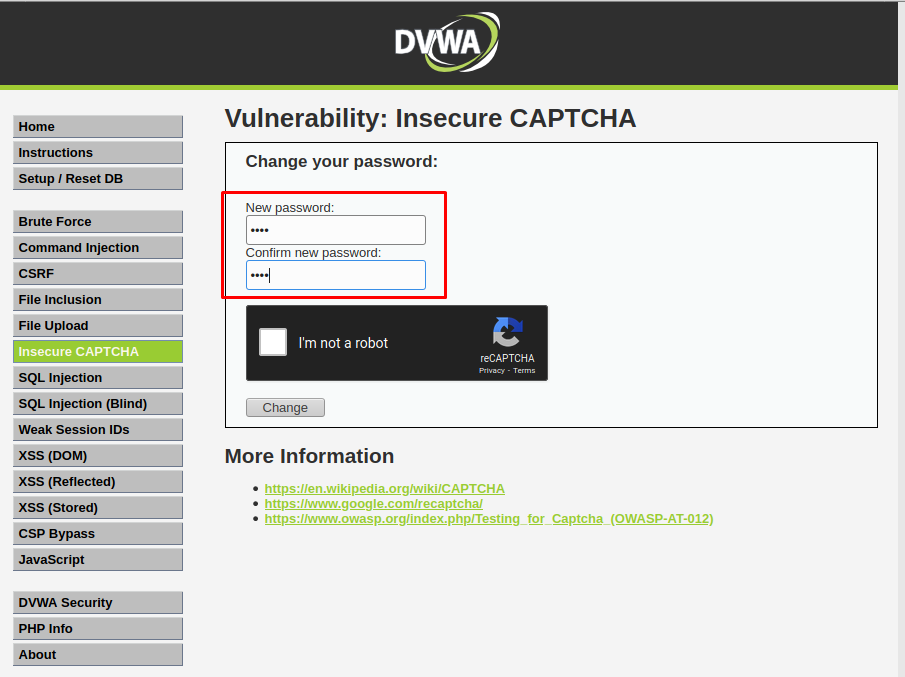

Переходим на уязвимую страницу «Insecure CAPTCHA», и видим те же поля для ввода пароля, а также каптчу:

Жмем кнопку «View Source», которая находится внизу справа:

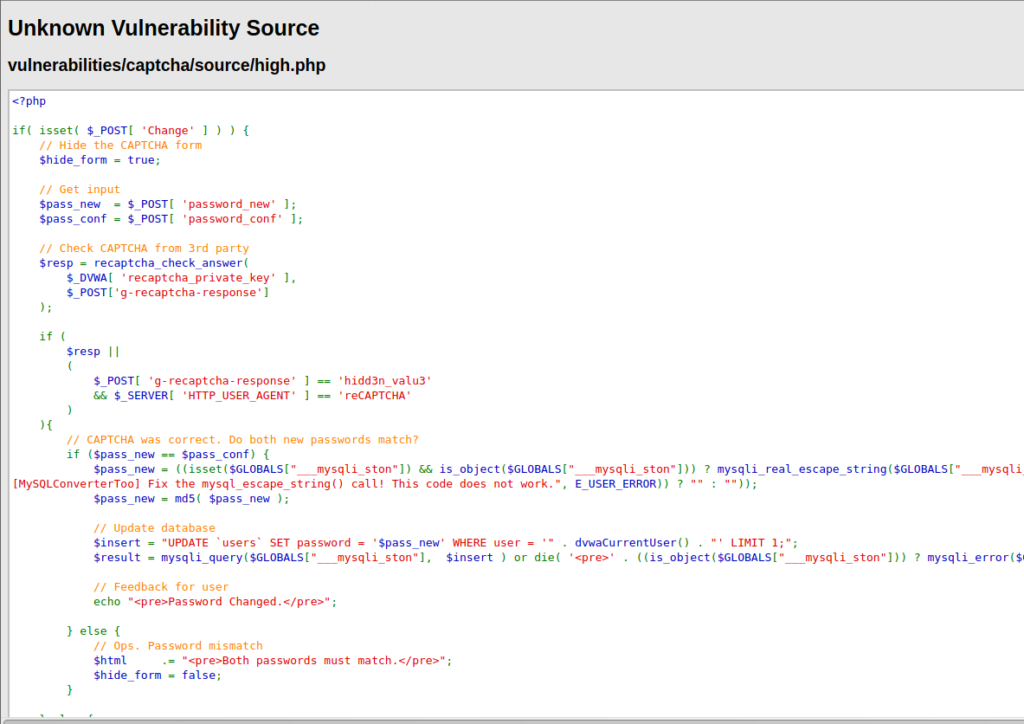

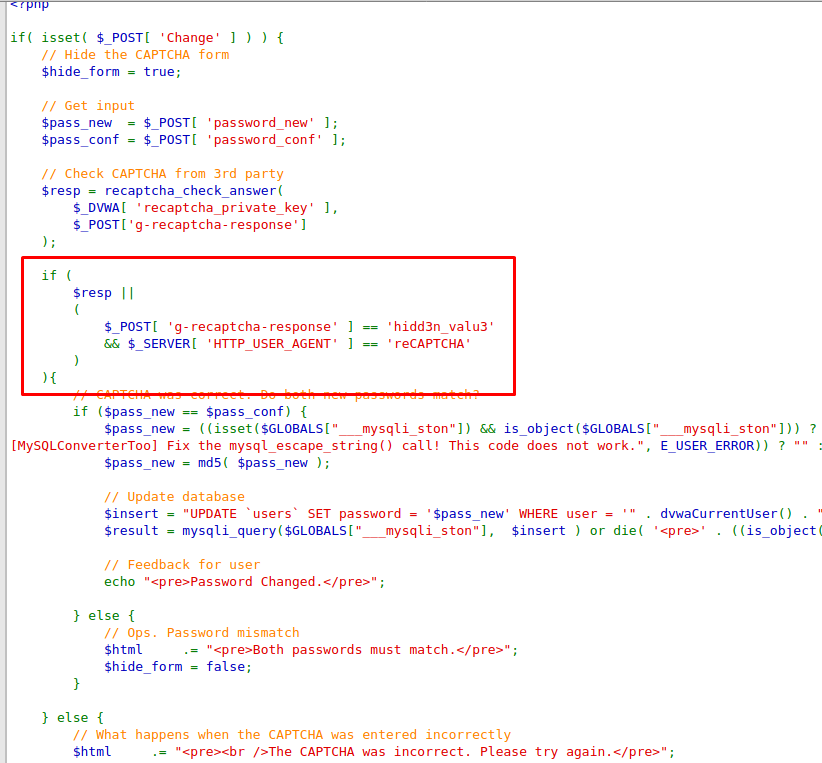

Переходим в исходники данной страницы, и видим скрипт на языке программирования php. Он отличается от предыдущего кода. Вспомните уровень «low» и «medium»:

Сначала идет обычная проверка ввода пароля и каптчи с секретным ключом. Это первые 11 строк кода. Затем бросается в глаза условный оператор if, который состоит из переменной $resp, внутри которой вложены переменные $_POST и $_SERVER. В них существуют значения, которые являются ключевыми при обходе каптчи. Это ‘hidd3n valu3’ и ‘reCAPTCHA’. Если рассматривать первое значение, то его нам необходимо прописать в параметре «g-recaptcha-response», а второе в USER агенте:

Попробуем это все протестировать. Запускаем BurpSuite для перехвата пакетов.

В браузере выставляем настройки «FoxyProxy», для коннекта с Burp:

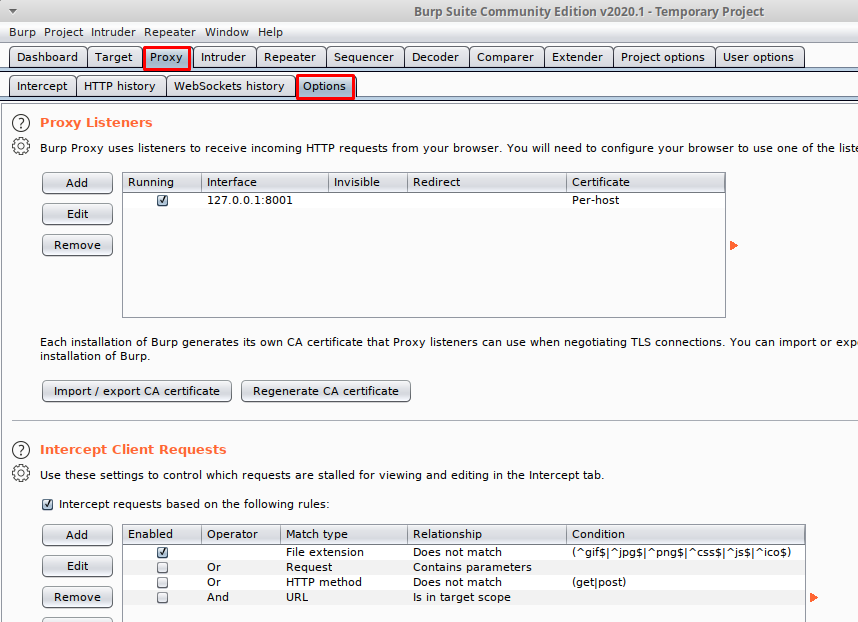

Настройки BurpSuite оставляем по-дефолту:

Включаем перехватчик пакетов в Burp, и вводим произвольный пароль, в поля на уязвимой странице каптчи:

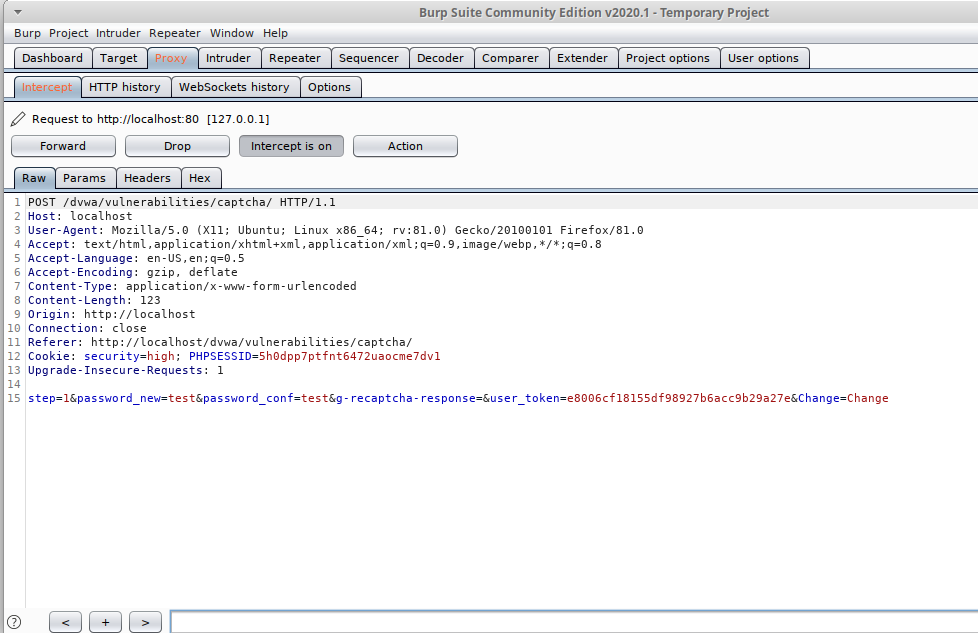

Нас автоматически перебрасывает в BurpSuite, и мы видим данные перехваченного пакета:

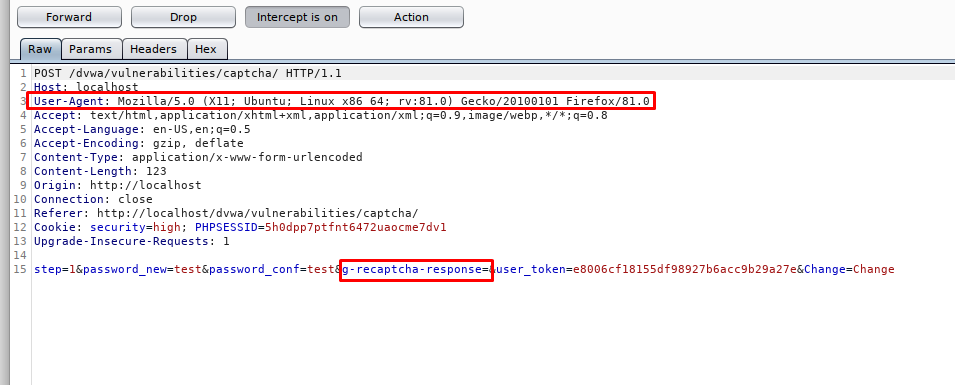

Нас будет интересовать параметр «g-recaptcha-response» и «User-Agent»:

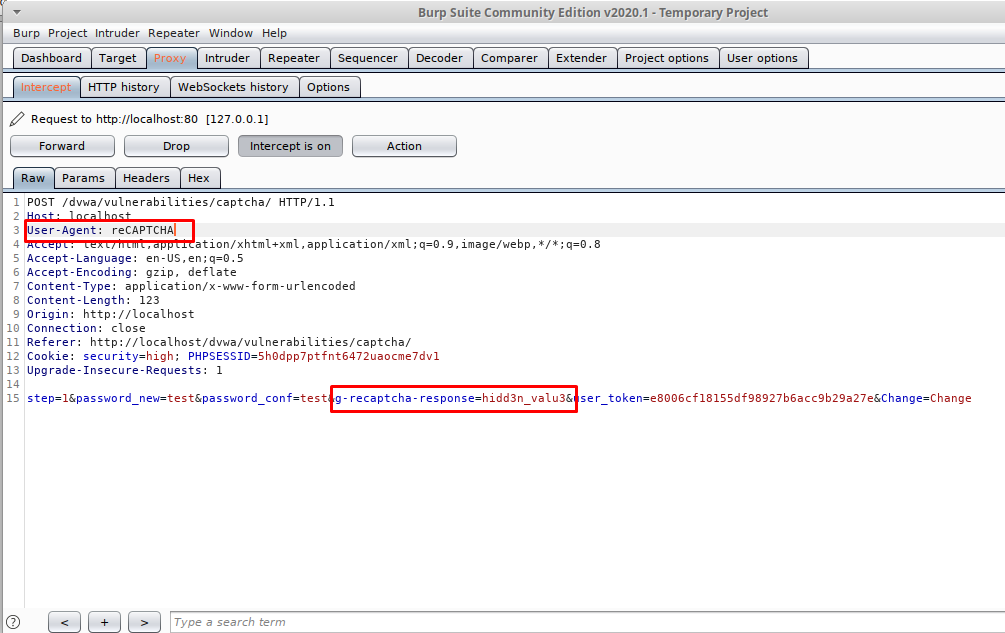

Добавляем в параметр «g-recaptcha-response» значение «‘hidd3n valu3’», а в параметр «User-Agent» значение «‘reCAPTCHA’»:

Жмем кнопку «Forward», и переходим на страницу:

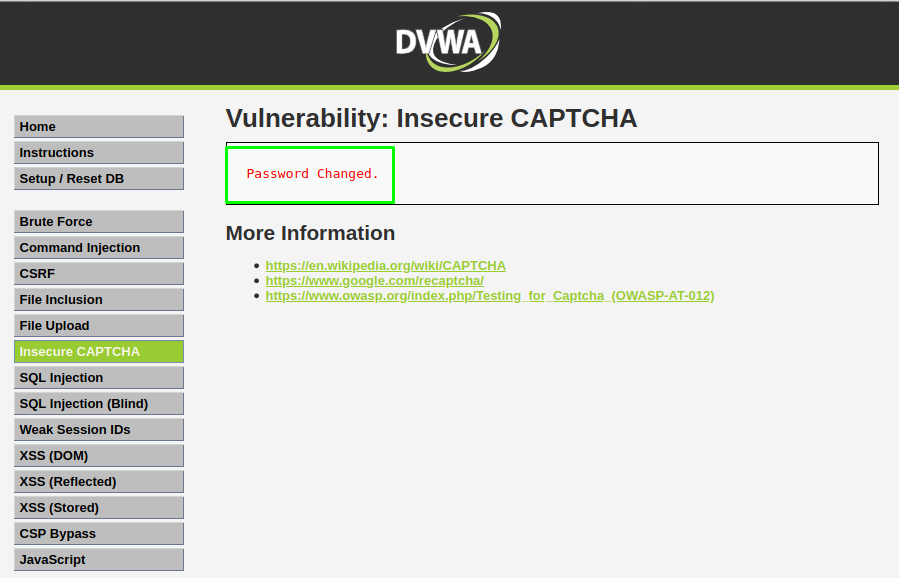

Как видим, пароль был изменен.

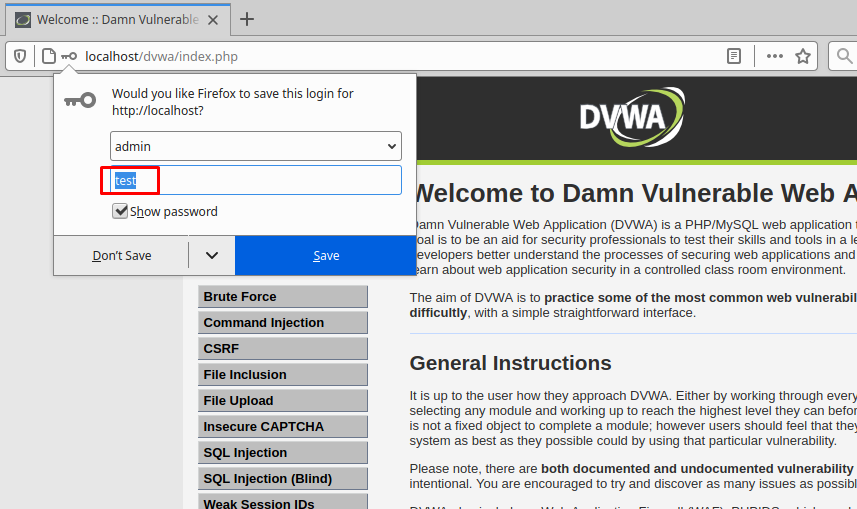

Давайте проверим измененный пароль, вновь авторизировавшись на сайте:

На этом все. Всем хорошего дня!

#1 Уязвимость DVWA. SQL-Injection (уровень Low).

#2 Уязвимость DVWA. Brute Force (Уровень Low).

#3 Уязвимость DVWA — File Upload (Уровень Low).

#4 Уязвимость DVWA. File Upload (Уровень Medium).

#5 Уязвимость DVWA File Upload (Уровень High).

#6 Уязвимость DVWA. Brute Force (Уровень Medium).

#7 Уязвимость DVWA. Command Execution (Уровень Low).

#8 Уязвимость DVWA. Command Execution (Уровень Medium).

#9 Уязвимость DVWA. CSRF (Уровень Low).

#10 Уязвимость DVWA. CSRF (Уровень Medium).

#11. Уязвимость DVWA — (Local File Inclusion). Уровень Low.

#12 Уязвимость DVWA. LFI (Local File Inclution) — Уровень Medium.

#13 Уязвимость DVWA LFI — Local File Inclusion (Уровень High).

#14 Уязвимость DVWA. Command Execution (Уровень High).

#15 Уязвимость DVWA. SQL-Injection (Уровень Medium).

#16 Уязвимость DVWA — Brute Force (Уровень High).

#17 Уязвимость DVWA. SQL-Injection (Уровень High).

#18 Уязвимость DVWA. CSRF (Уровень High).

#19 Уязвимость DVWA. JavaScript — Уровень «Low».

#20 Уязвимость DVWA. JavaScript — уровень «Medium».

#21 DVWA — reCAPTCHA (API key missing).