#20 Уязвимость DVWA. JavaScript — уровень «Medium».

Здравствуйте, дорогие друзья. Продолжаем рассматривать уязвимости DVWA, и сегодня рассмотрим вкладку «JavaScript» уровня «Medium».

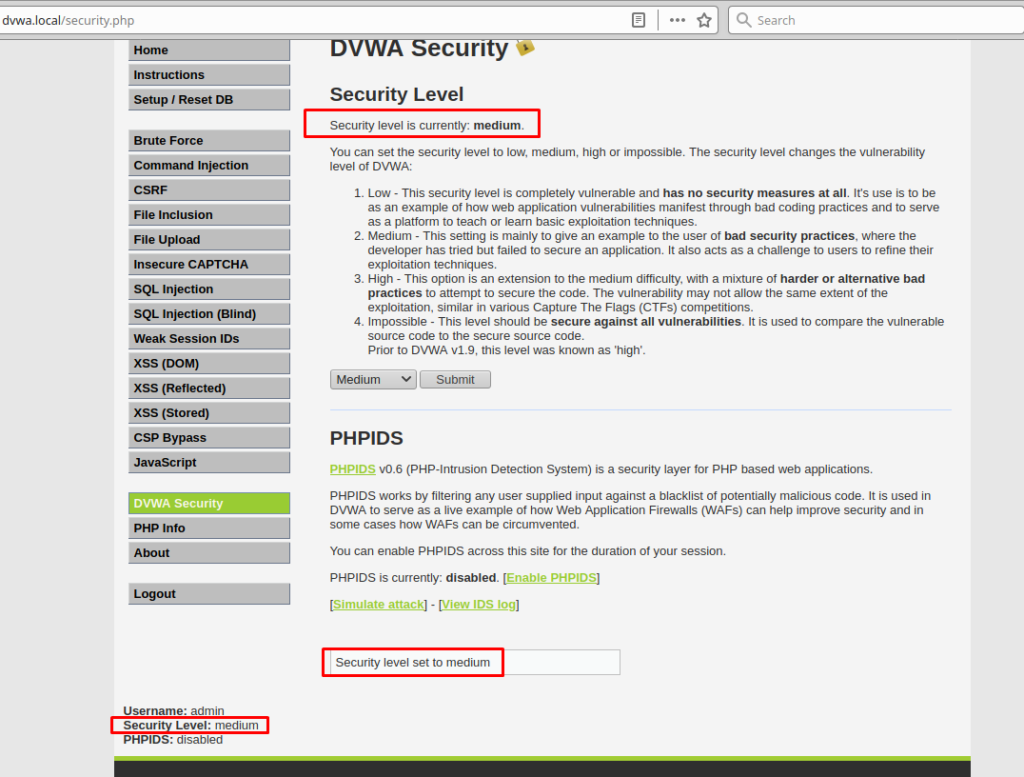

Для начала выставим настройки безопасности на «Medium»:

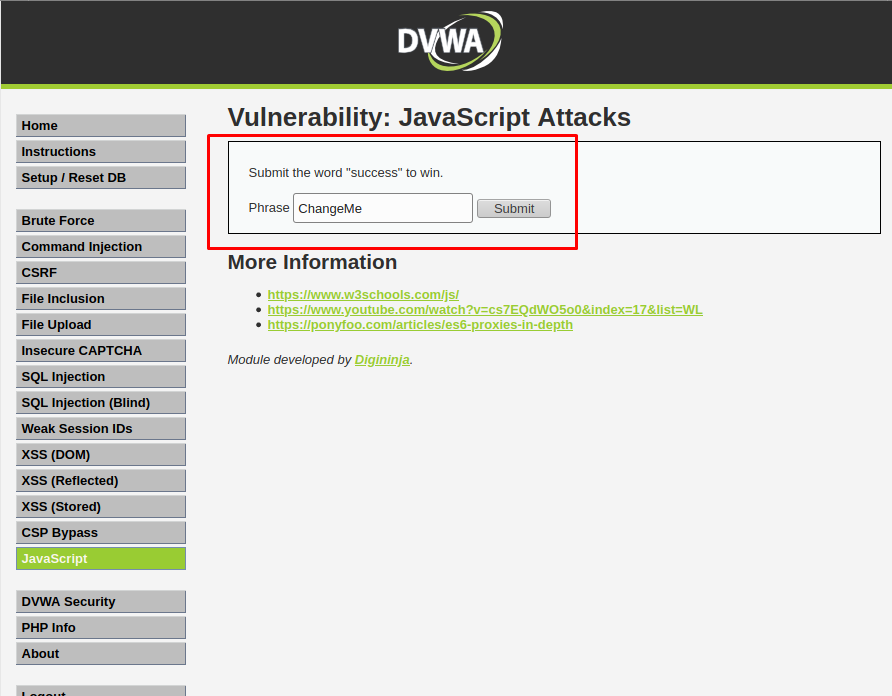

Далее переходим на кнопку «JavaScript», и видим ту же картину, что и на уровне «Low»:

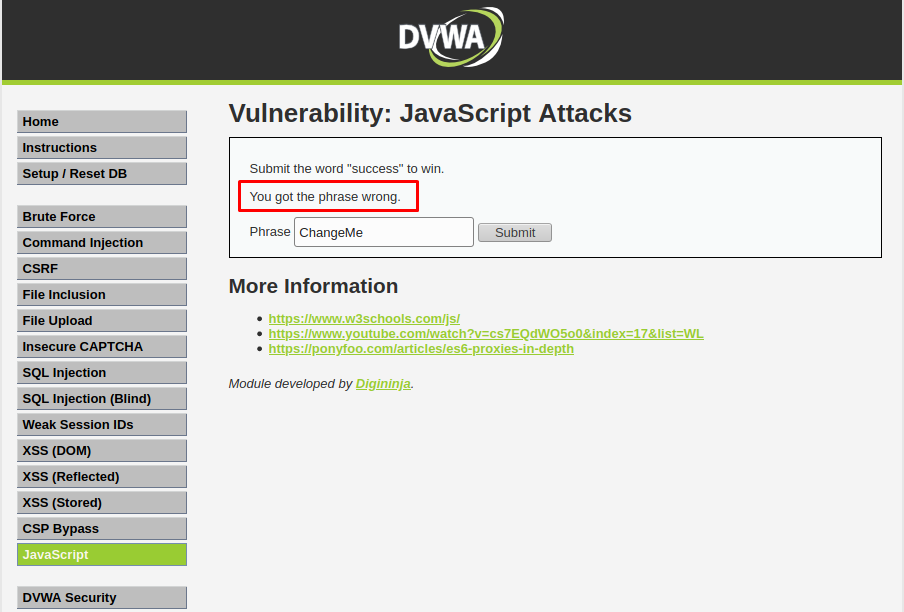

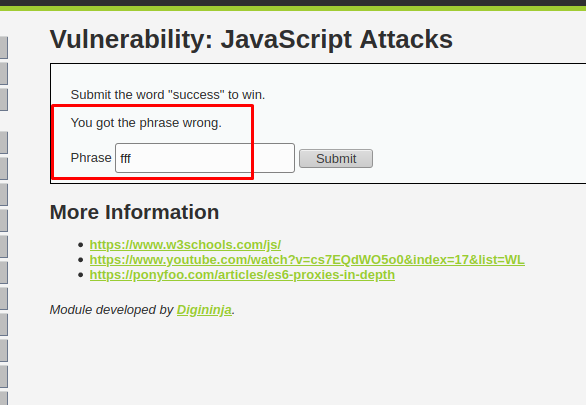

Значение в поле: «ChangeMe». Жмем на кнопку «Submit» и получаем вывод:

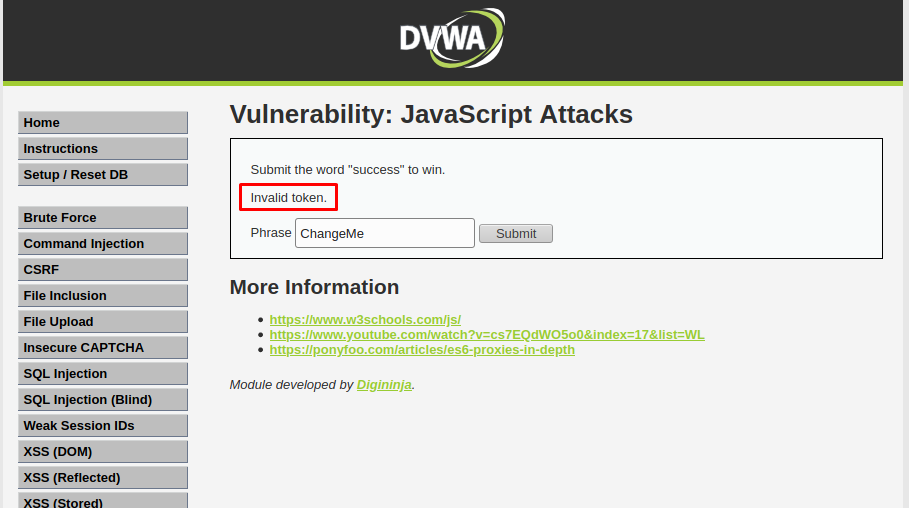

Попробуем ввести слово «success»:

Получаем невалидный токен.

Можно потестить, и ввести какое-либо другое значение:

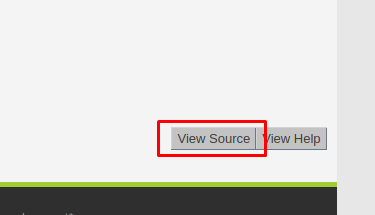

Посмотрим на исходники данной страницы. Это кнопка внизу справа, которая называется «view source»:

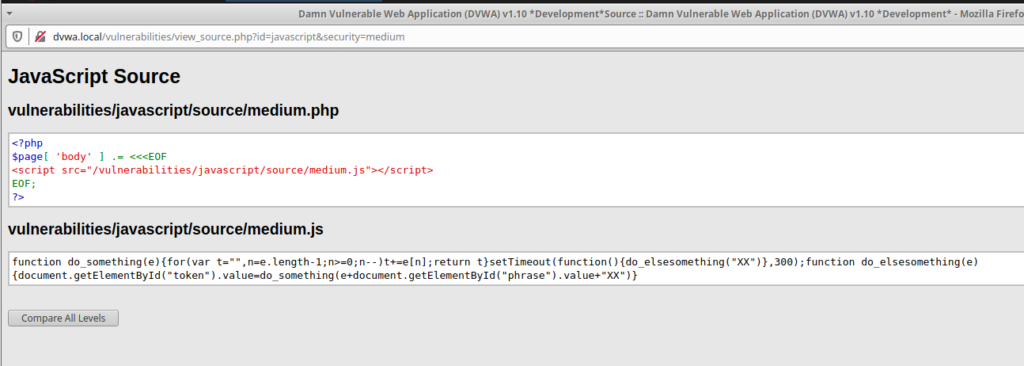

В исходниках видим страничку medium.php со скриптом js, и обфусцированный код javascript:

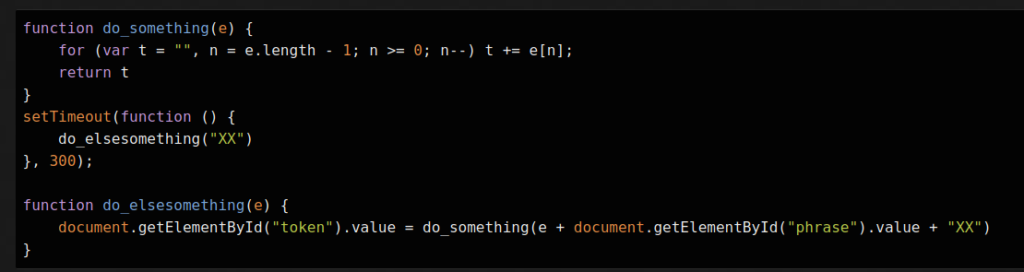

Можно скопировать обфусцированный код js, и декодировать его:

Получается такая конструкция, которая состоит из проверки паузы, преобразования переменных, которая ждет ввод с клавиатуры пользователя. Идет проверка, и если все хорошо, то добавляет изменения в сайт. В сам DOM вносит коррективы в страницу сайта.

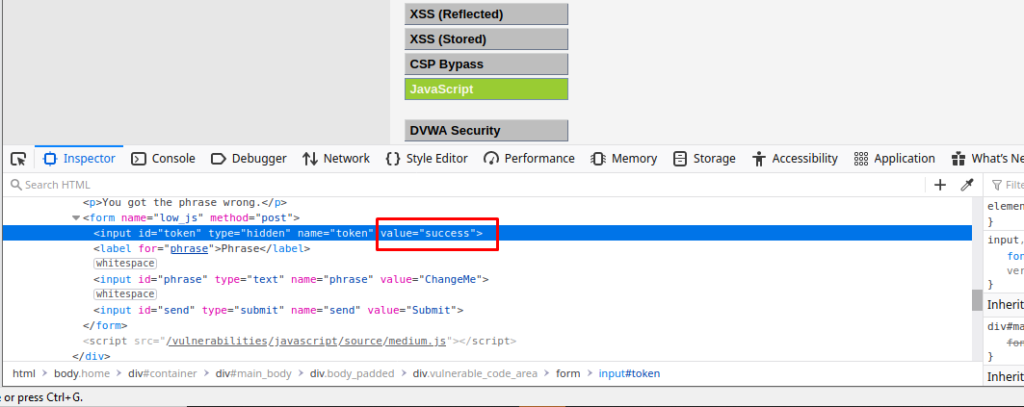

Продолжаем исследовать страницу с уязвимостью, и откроем панель разработчика, где находим тег «input» со скрытым параметром токена. Нам нужно изменить значение «value» на «success»:

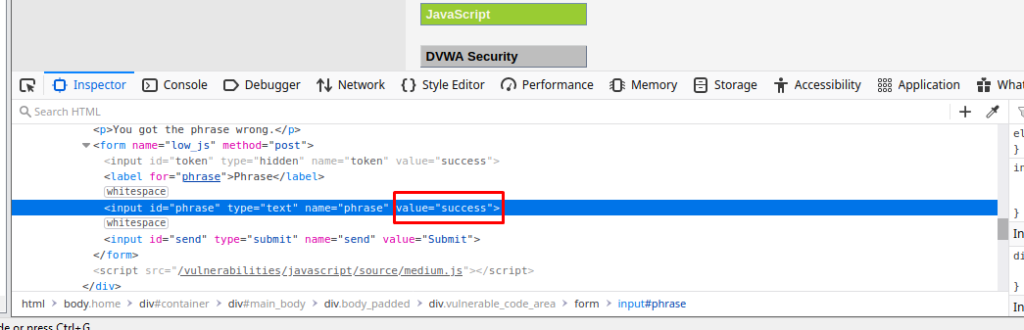

Также меняем значение «value» у тега input с id «phrase» на «success»:

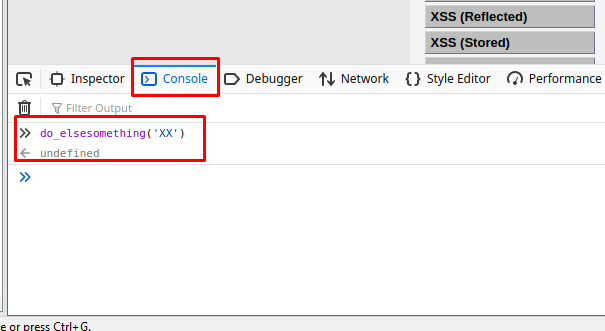

Далее переходим в панель «Console», и вводим параметр do_elsesomething(‘XX’):

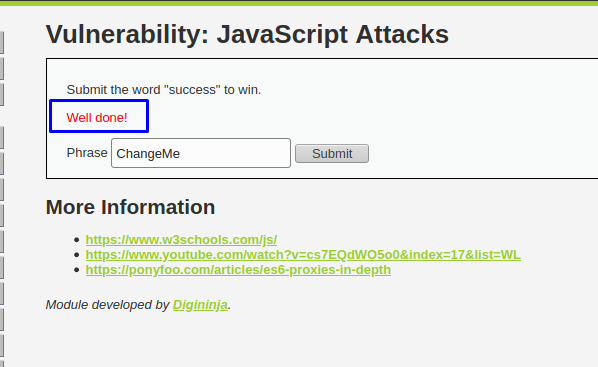

Осталось перейти на уязвимую страницу и нажать кнопку «Submit»:

#1 Уязвимость DVWA. SQL-Injection (уровень Low).

#2 Уязвимость DVWA. Brute Force (Уровень Low).

#3 Уязвимость DVWA — File Upload (Уровень Low).

#4 Уязвимость DVWA. File Upload (Уровень Medium).

#5 Уязвимость DVWA File Upload (Уровень High).

#6 Уязвимость DVWA. Brute Force (Уровень Medium).

#7 Уязвимость DVWA. Command Execution (Уровень Low).

#8 Уязвимость DVWA. Command Execution (Уровень Medium).

#9 Уязвимость DVWA. CSRF (Уровень Low).

#10 Уязвимость DVWA. CSRF (Уровень Medium).

#11. Уязвимость DVWA — (Local File Inclusion). Уровень Low.

#12 Уязвимость DVWA. LFI (Local File Inclution) — Уровень Medium.

#13 Уязвимость DVWA LFI — Local File Inclusion (Уровень High).

#14 Уязвимость DVWA. Command Execution (Уровень High).

#15 Уязвимость DVWA. SQL-Injection (Уровень Medium).

#16 Уязвимость DVWA — Brute Force (Уровень High).

#17 Уязвимость DVWA. SQL-Injection (Уровень High).