#19 Уязвимость DVWA. JavaScript — Уровень «Low».

Здравствуйте, дорогие друзья. Продолжаем рассматривать уязвимости DVWA, и сегодня остановимся на JavaScript уровня «Low».

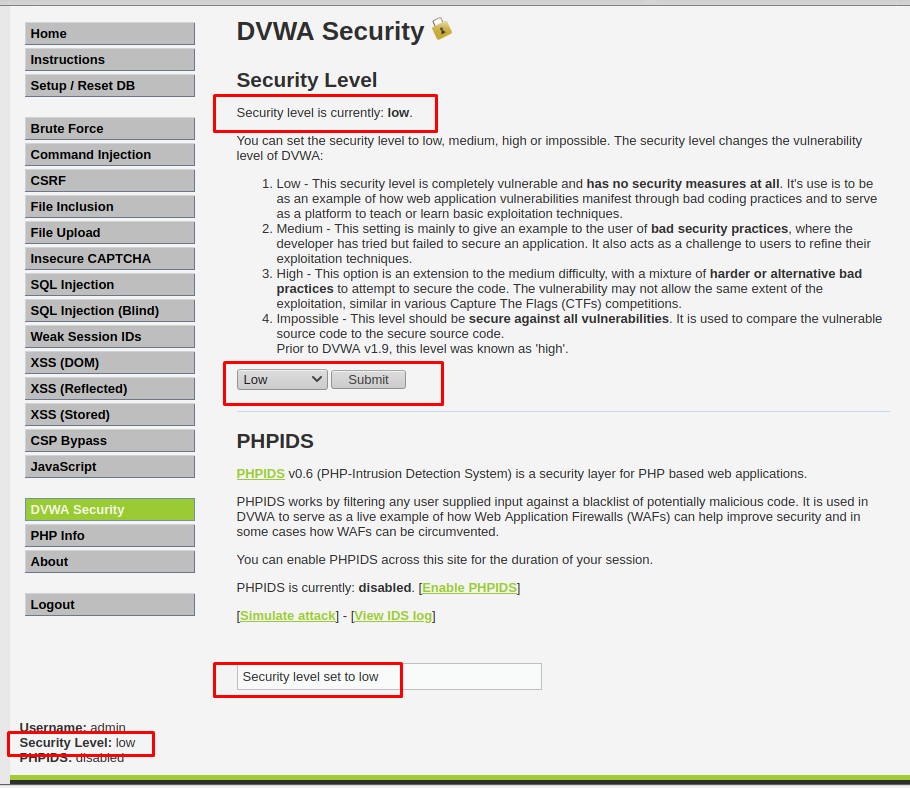

Для начала выставим настройки безопасности на низкие:

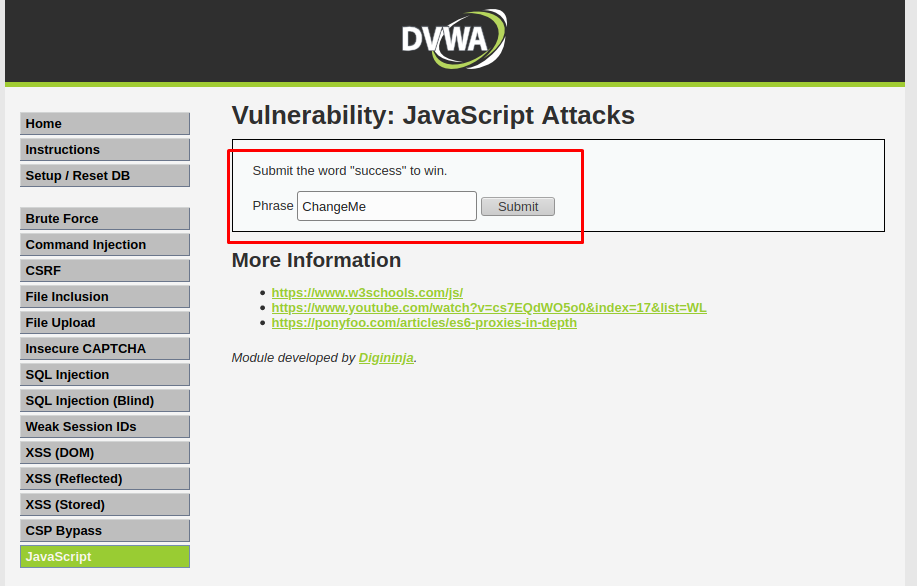

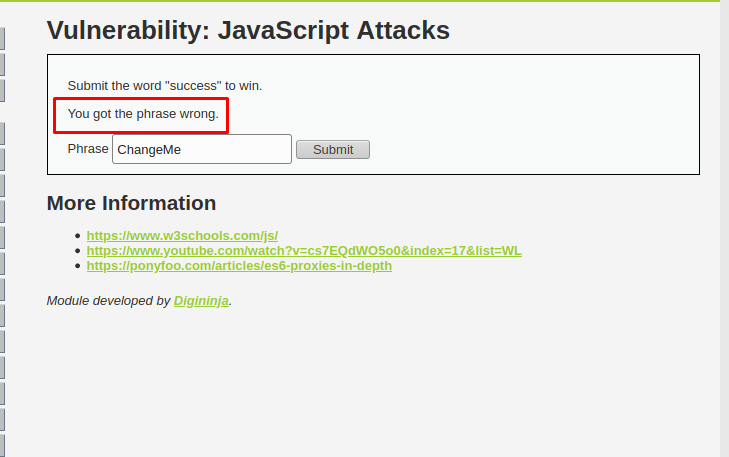

Переходим на вкладку «JavaScript», и видим страницу с полем для ввода данных:

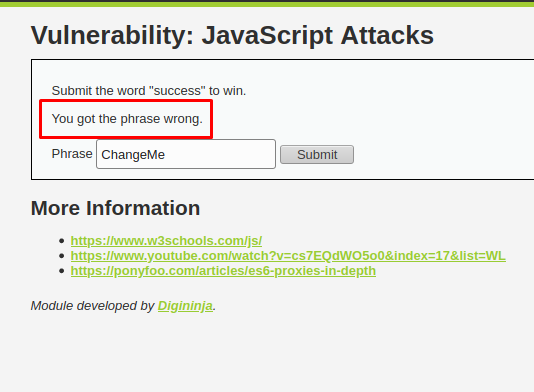

Если мы нажмем на кнопку «Submit», то получим ошибку:

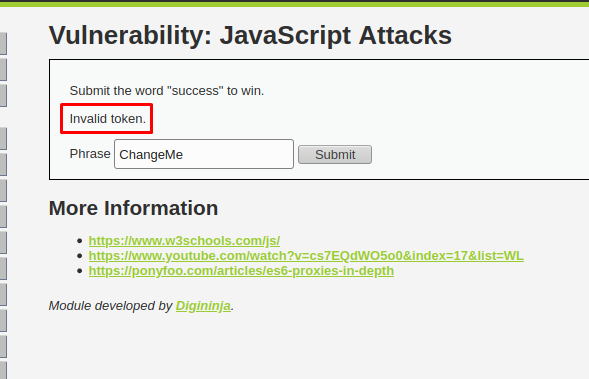

Попробуем ввести слово «success»:

Получаем ошибку некорректного токена.

Пробуем ввести какие-либо другие данные поле для ввода:

Получаем некорректный ввод фразы, о чем нас уведомляют.

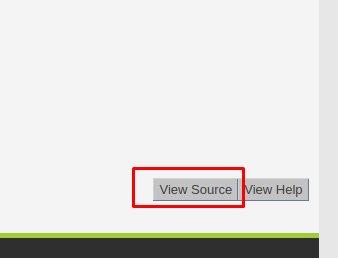

Стоит посмотреть на исходный код страницы.

Внизу справа кнопка «view source»:

После осмотра кода, в самом низу существуют две функции. Это функция «rot13» и «generate_token». :

Первая функция относится к шифрованию rot13, а вторая относится к генерации токена (вспомните как мы вводили слово «success») и шифрованию md5.

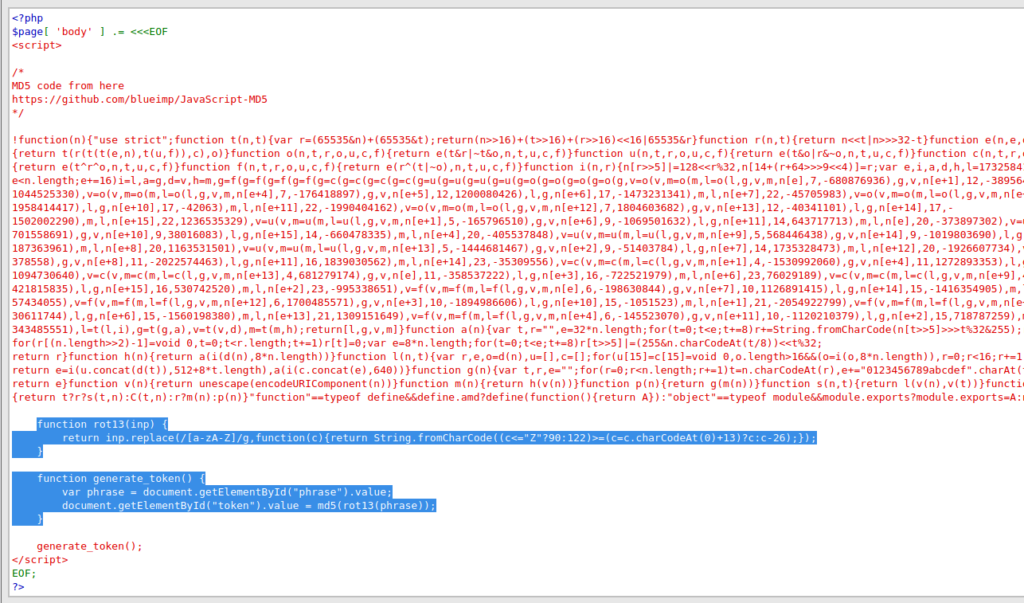

Наша задача будет заключаться в том, чтобы декодировать входные данные.

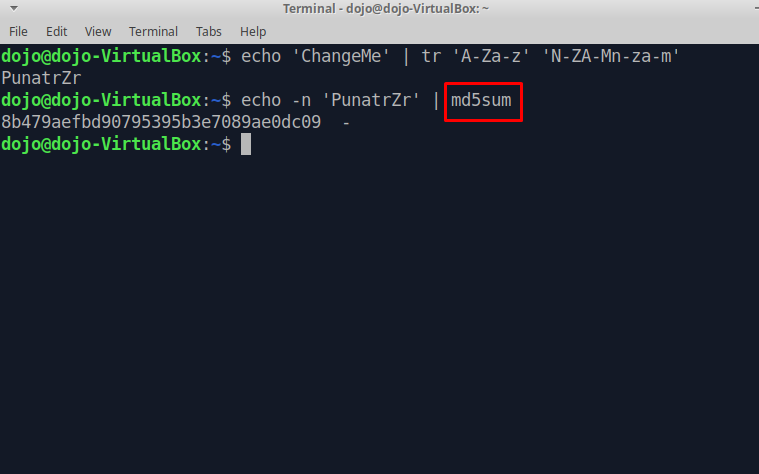

Это не очень сложно сделать. Введем в терминале следующую команду: «echo ‘ChangeMe’ | tr ‘A-Za-z’ ‘N-ZA-Mn-za-m’»:

Мы расшифровываем таким образом фразу «ChangeMe». Далее кодируем полученное слово, с помощью md5sum. Команда будет выглядеть как: «echo –n ‘PunatrZr’ | md5sum»:

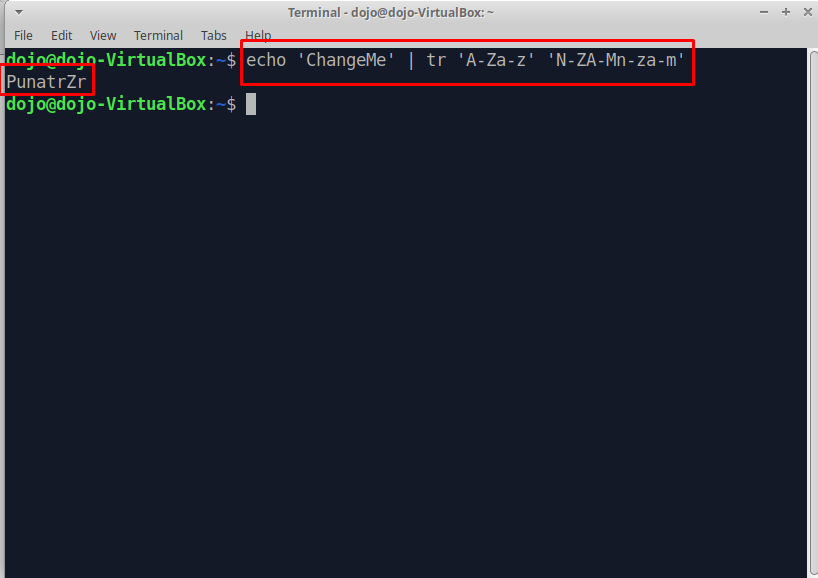

Коннектим инструмент BurpSuite c браузером с помощью «FoxyProxy»:

В BurpSuite оставил настройки по-дефолту.

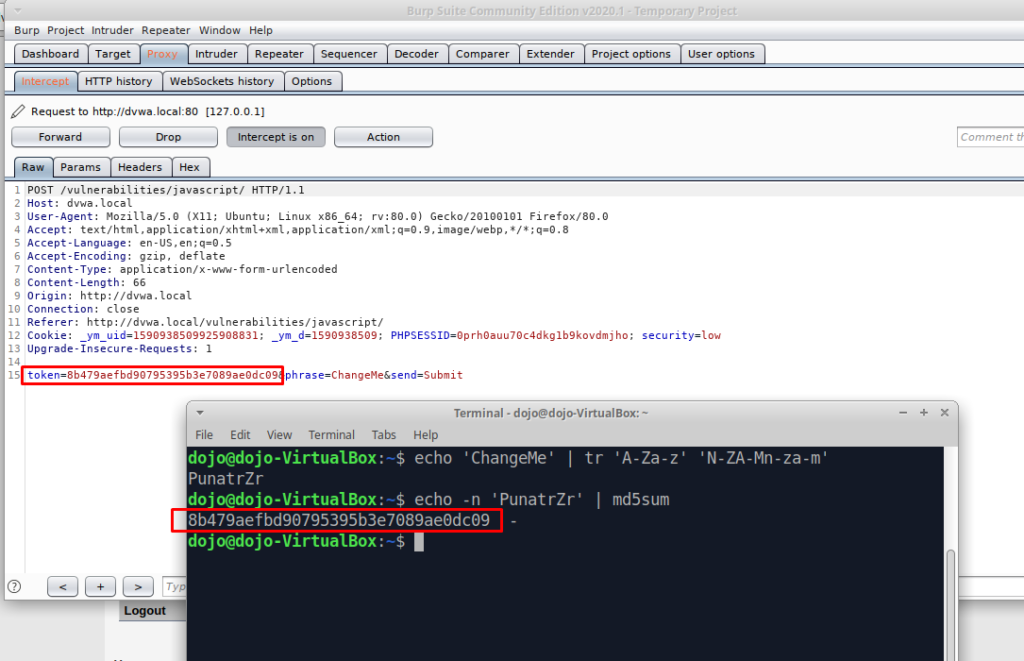

Жмем кнопку «Submit», и нас перебрасывает в Burp:

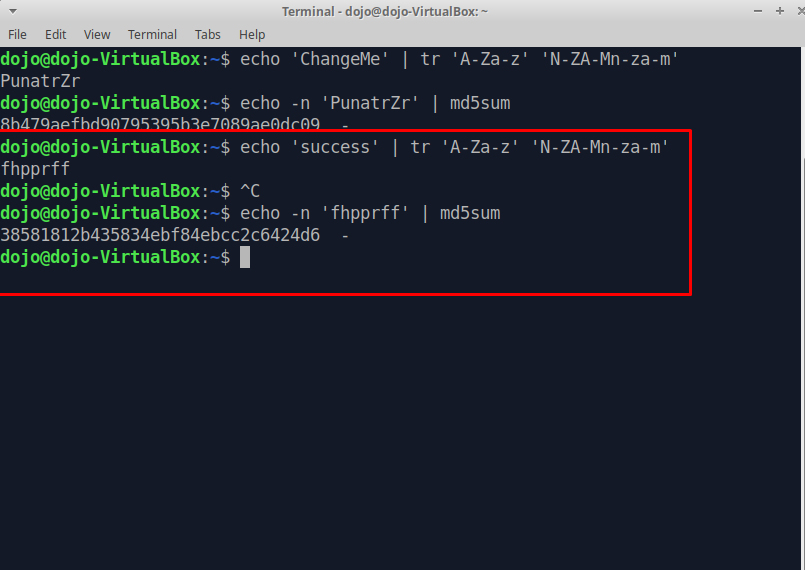

Как видим токены совпадают. Отлично. Теперь можем проделать такие-же манипуляции со словом «success»:

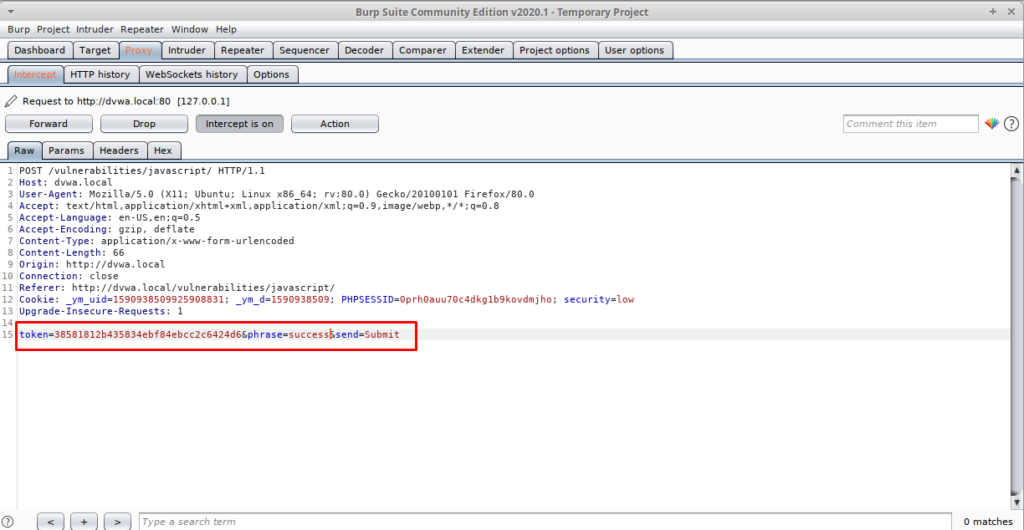

Копируем полученную хеш-сумму в BurpSuite и прописываем фразу «success»:

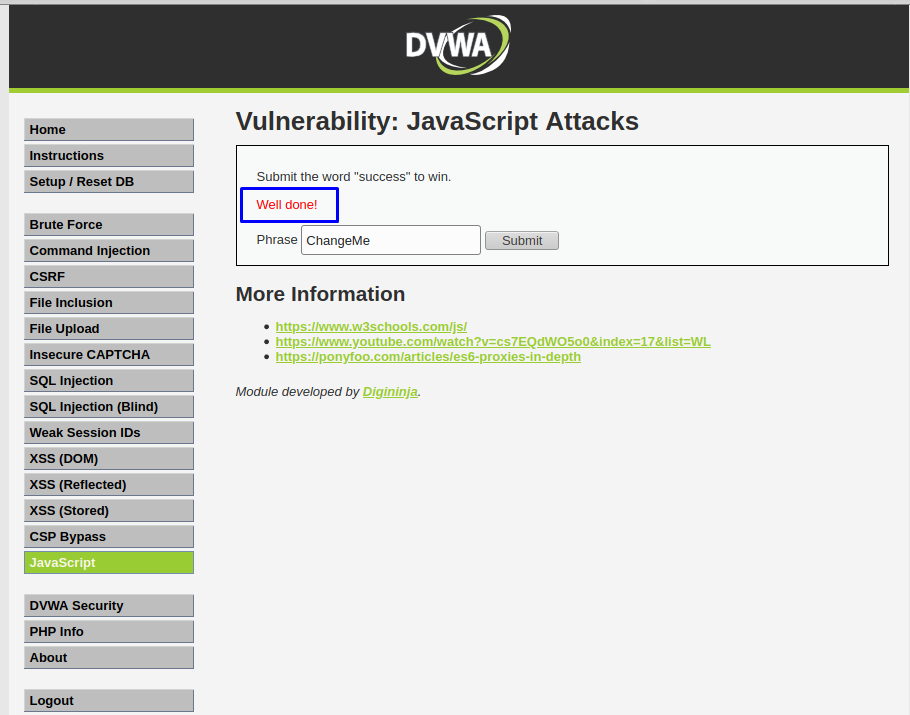

Жмем кнопку «Forward» и переходим на страницу DVWA и видим вывод:

#1 Уязвимость DVWA. SQL-Injection (уровень Low).

#2 Уязвимость DVWA. Brute Force (Уровень Low).

#3 Уязвимость DVWA — File Upload (Уровень Low).

#4 Уязвимость DVWA. File Upload (Уровень Medium).

#5 Уязвимость DVWA File Upload (Уровень High).

#6 Уязвимость DVWA. Brute Force (Уровень Medium).

#7 Уязвимость DVWA. Command Execution (Уровень Low).

#8 Уязвимость DVWA. Command Execution (Уровень Medium).

#9 Уязвимость DVWA. CSRF (Уровень Low).

#10 Уязвимость DVWA. CSRF (Уровень Medium).

#11. Уязвимость DVWA — (Local File Inclusion). Уровень Low.

#12 Уязвимость DVWA. LFI (Local File Inclution) — Уровень Medium.

#13 Уязвимость DVWA LFI — Local File Inclusion (Уровень High).

#14 Уязвимость DVWA. Command Execution (Уровень High).

#15 Уязвимость DVWA. SQL-Injection (Уровень Medium).

#16 Уязвимость DVWA — Brute Force (Уровень High).