#14 Уязвимость DVWA. Command Execution (Уровень High).

Здравствуйте, дорогие друзья. Продолжим рассматривать уязвимость DVWA Command Injection, на высоком уровне настроек безопасности. Нам нужно обойти фильтрацию вывода данных на странице, проанализировав исходный код страницы.

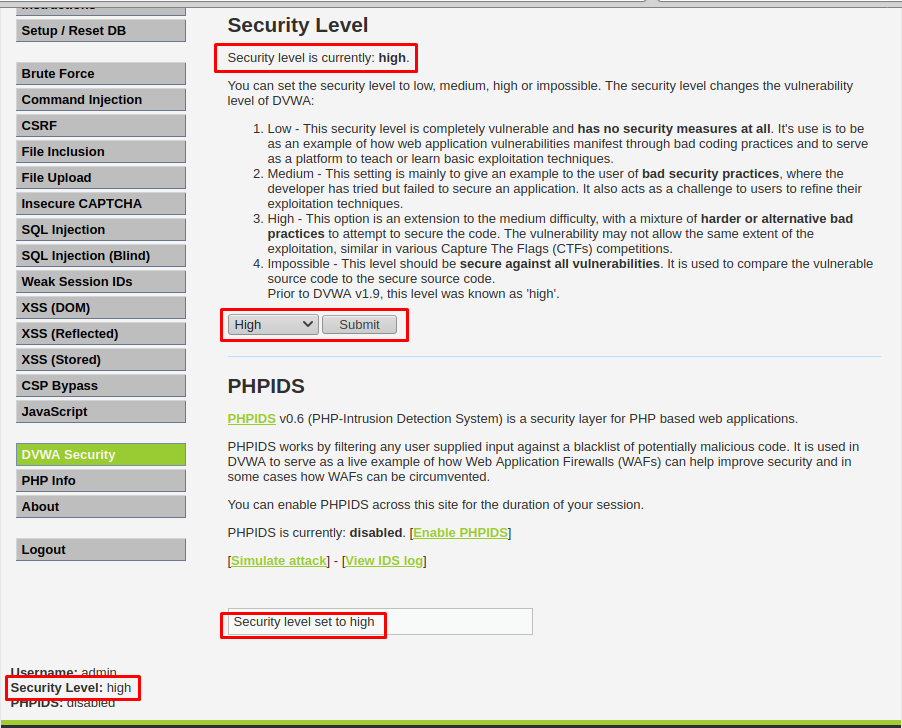

Перейдем к практике, и для начала установим настройки безопасности на High:

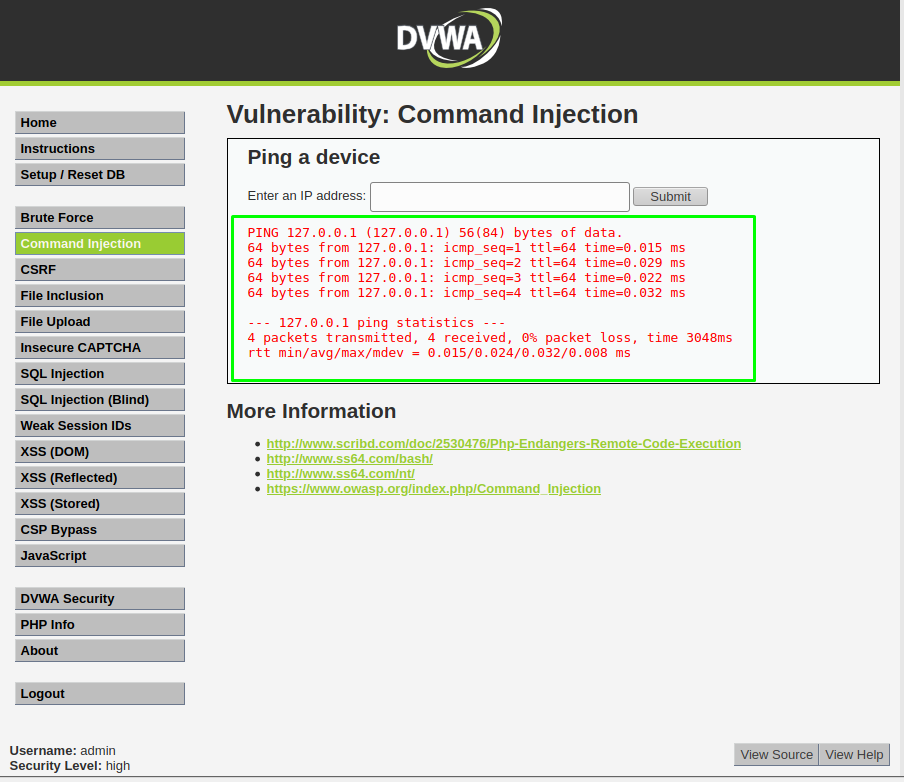

Отлично. Теперь переходим на вкладку «Command Injection» и введем локальный адрес 127.0.0.1:

Пинг прошел успешно.

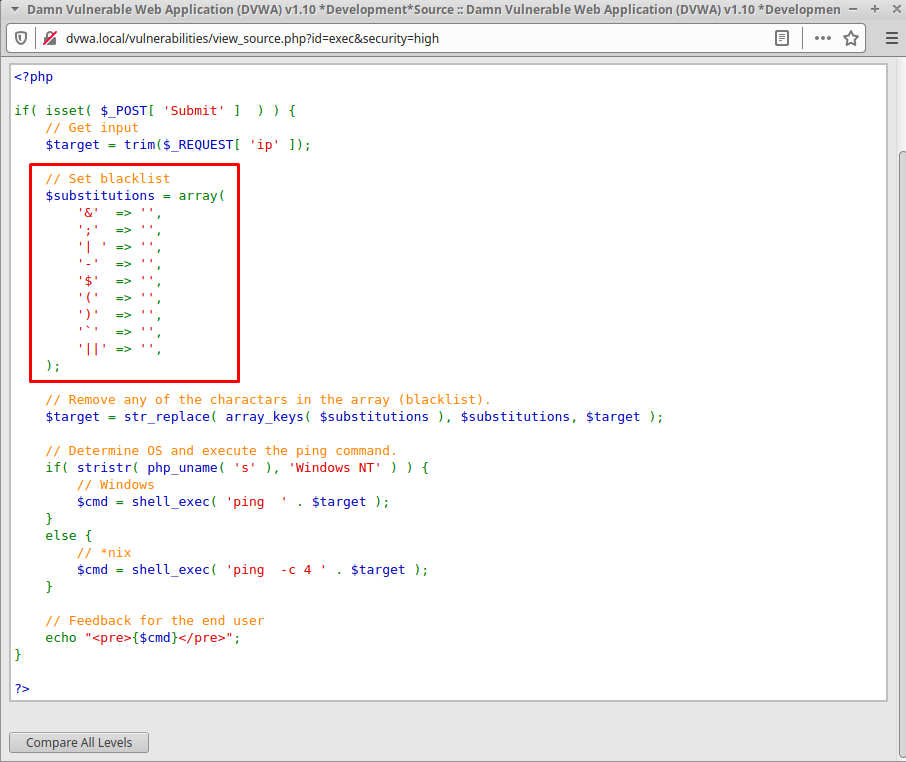

Далее нам нужно проверить исходный код данной страницы, нажав на кнопку «View Source» в нижнем правом углу:

В данном коде на php, существует массив «blacklist», с символами, которые запрещены, и для нас это ценная информация.

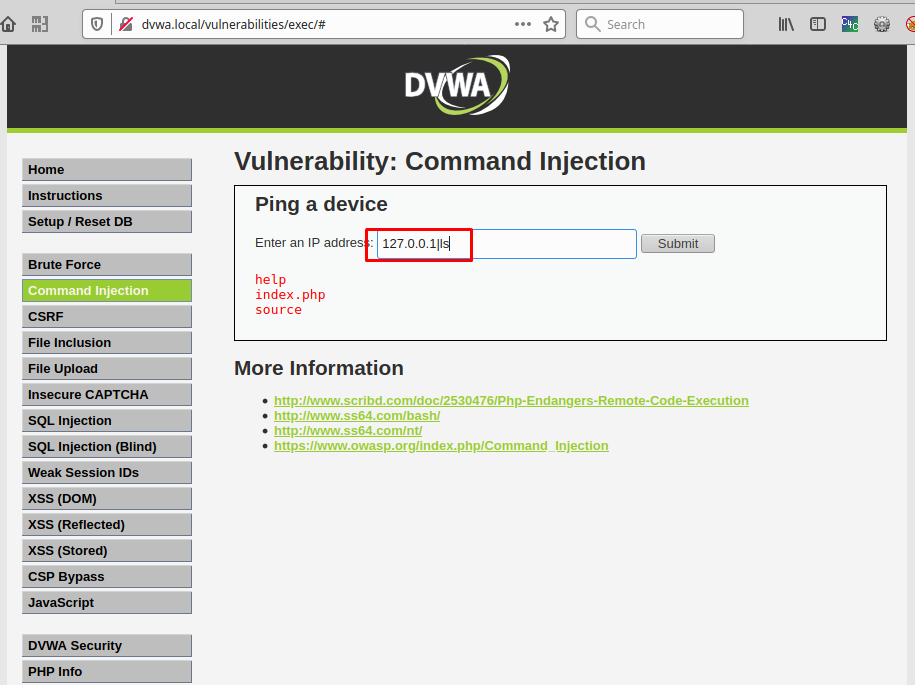

Наша задача обойти данный фильтр, и для примера возьмем символ «pipe» или «труба». Команда будет выглядеть как: «127.0.0.1|ls»:

Видим вывод файлов и директорий, которые отобразились с помощью команды «ls». Мы успешно обошли фильтр на данном сайте.

#1 Уязвимость DVWA. SQL-Injection (уровень Low).

#2 Уязвимость DVWA. Brute Force (Уровень Low).

#3 Уязвимость DVWA — File Upload (Уровень Low).

#4 Уязвимость DVWA. File Upload (Уровень Medium).

#5 Уязвимость DVWA File Upload (Уровень High).

#6 Уязвимость DVWA. Brute Force (Уровень Medium).

#7 Уязвимость DVWA. Command Execution (Уровень Low).

#8 Уязвимость DVWA. Command Execution (Уровень Medium).

#9 Уязвимость DVWA. CSRF (Уровень Low).

#10 Уязвимость DVWA. CSRF (Уровень Medium).

#11. Уязвимость DVWA — (Local File Inclusion). Уровень Low.

#12 Уязвимость DVWA. LFI (Local File Inclution) — Уровень Medium.

#13 Уязвимость DVWA LFI — Local File Inclusion (Уровень High).