#5 Уязвимость DVWA File Upload (Уровень High).

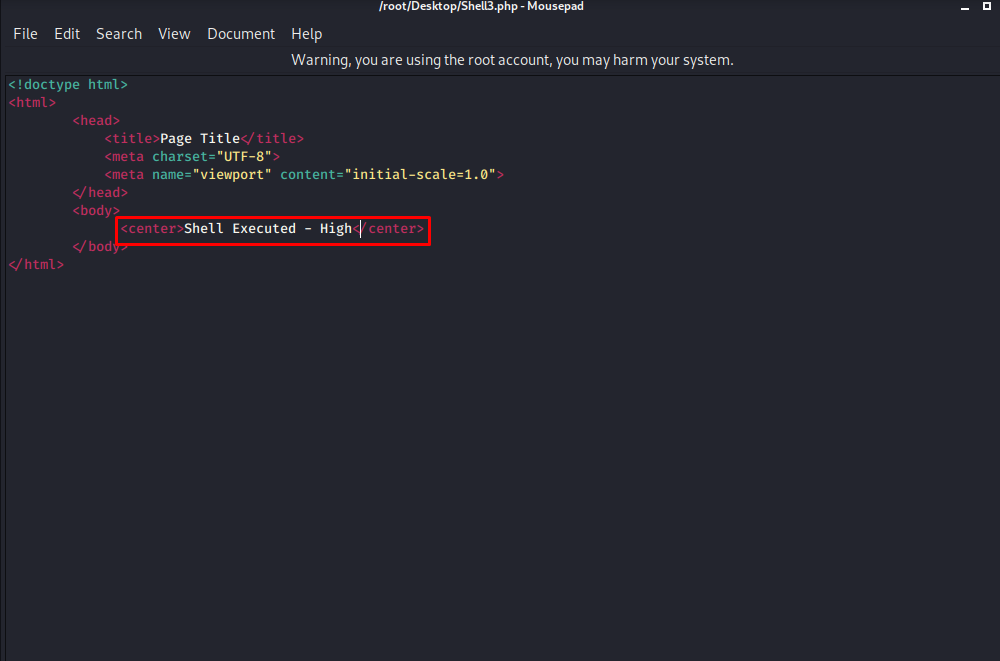

Здравствуйте, дорогие друзья. Продолжаем рассматривать уязвимости загрузки файлов, и в данном уроке рассмотрим высокий уровень безопасности (уровень high) File Upload. Для начала нам нужно отредактировать наш шелл для последующего открытия на сервере. Это простой текст в коде html, который сделан для наглядности:

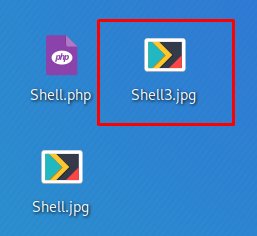

Далее сохраняем его как изображение с расширением «.jpg»:

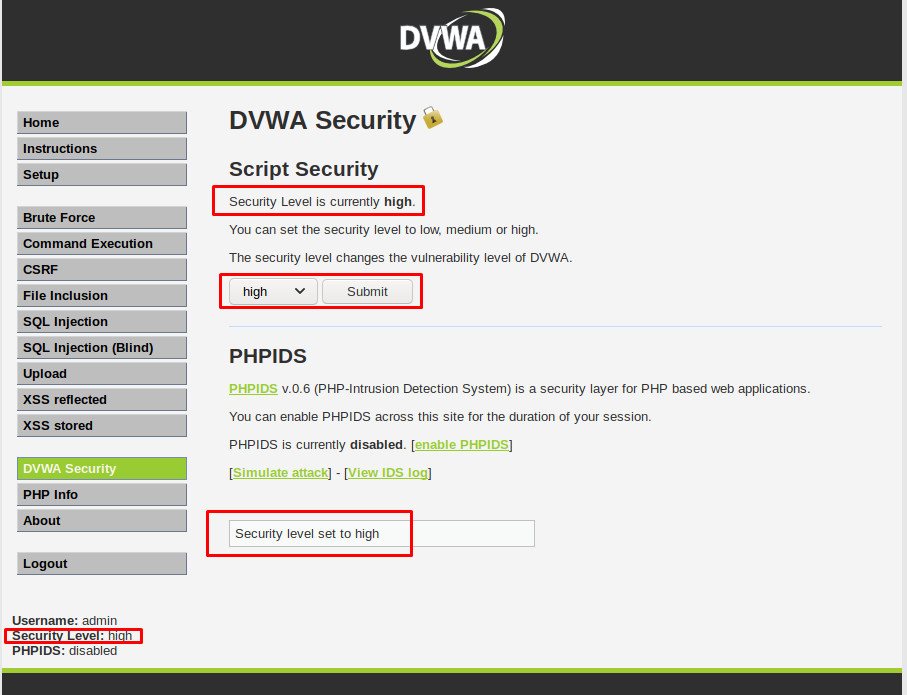

Готово. Теперь можно переходить на сайт DVWA и выставлять настройки безопасности на самые высокие:

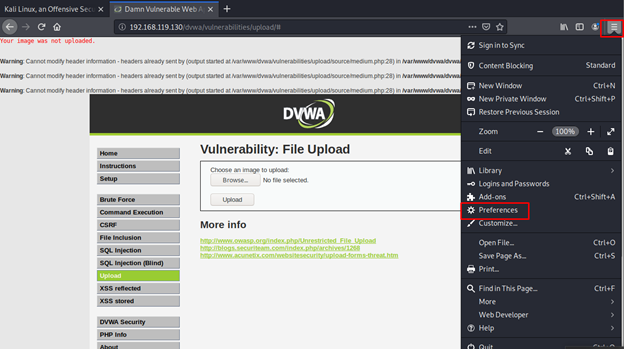

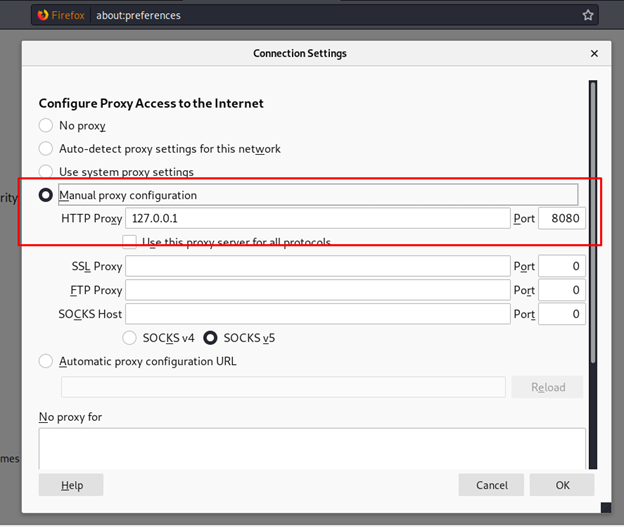

Переходим на вкладку «Upload», и коннектим наш сайт с инструментом Burp Suite. Для этого переходим в Mozilla Firefox на вкладку в правом верхнем углу «бургер», и выбираем меню «Preferences»:

Скроллим до самого низа и выбираем меню «Network Settings», далее выбираем радиокнопку «Manual Proxy Configuration»:

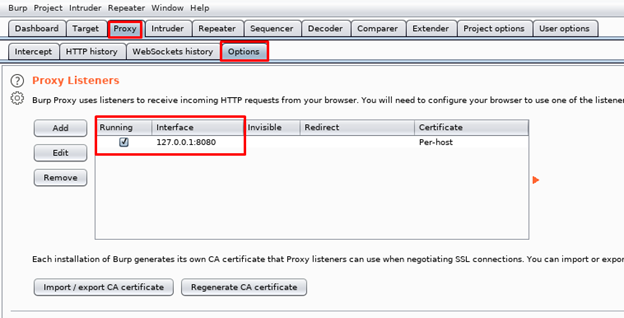

Отлично, мы сконнектили наш браузер. Осталось запустить BurpSuite, и выставить интерфейс с такой же конфигурацией:

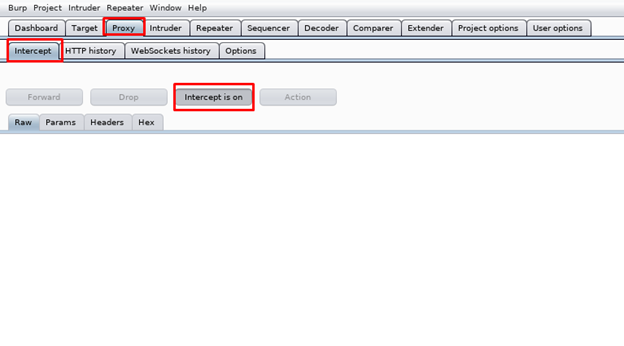

Теперь переходим в меню «Перехватчика» или «Intercept»:

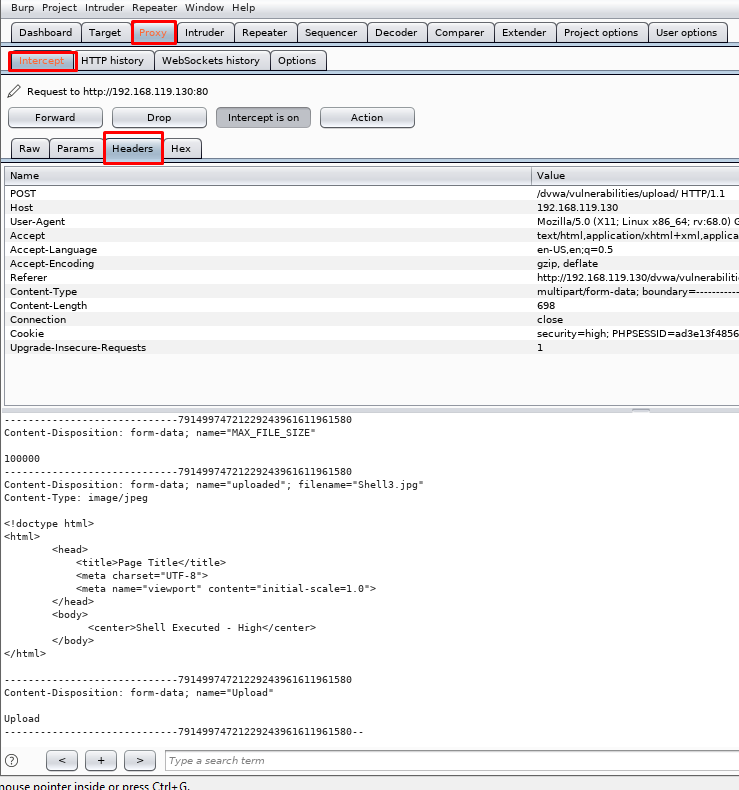

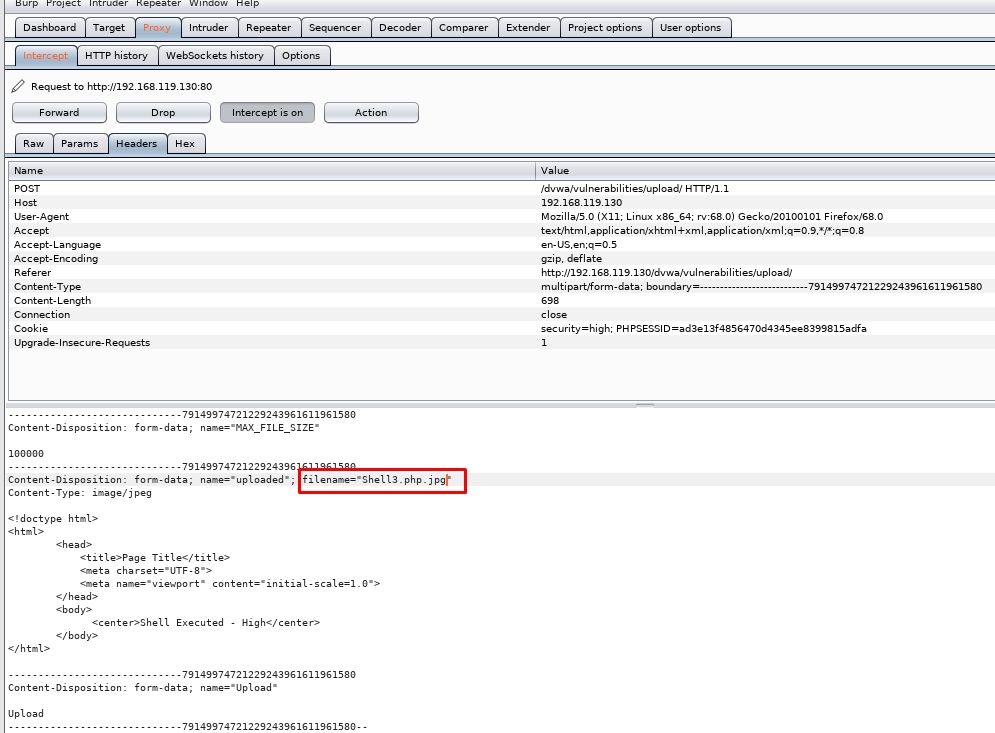

Загружаем наше подготовленное «изображение» на сервер и переходим в BurpSuite, во вкладку «Headers»:

Меняем параметр «file name» на «Shell3.php.jpg»:

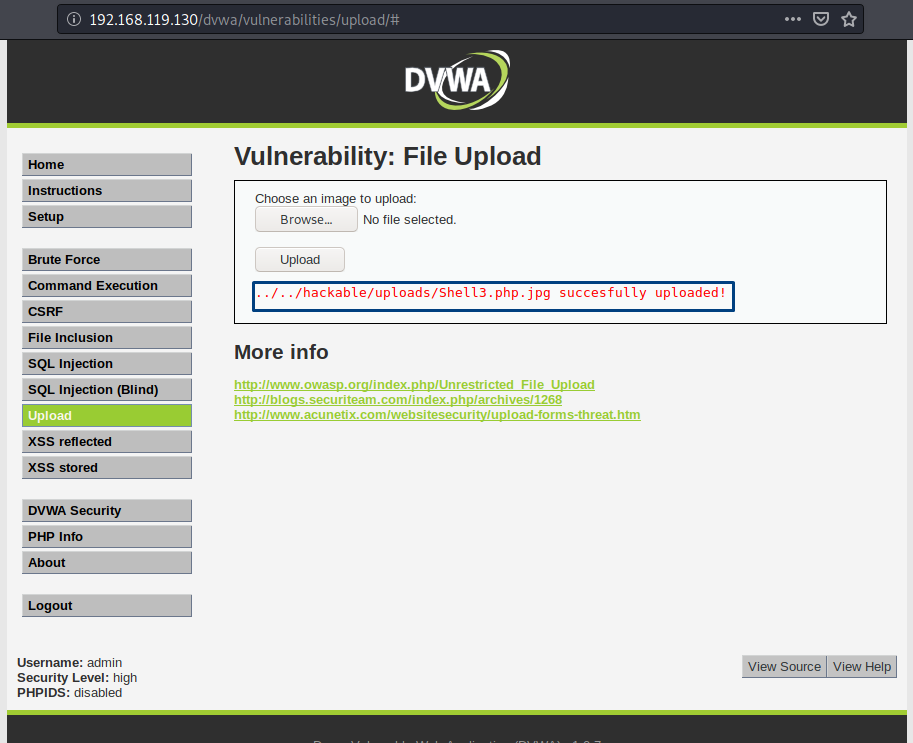

Жмем кнопку «Forward» и переходим в браузер:

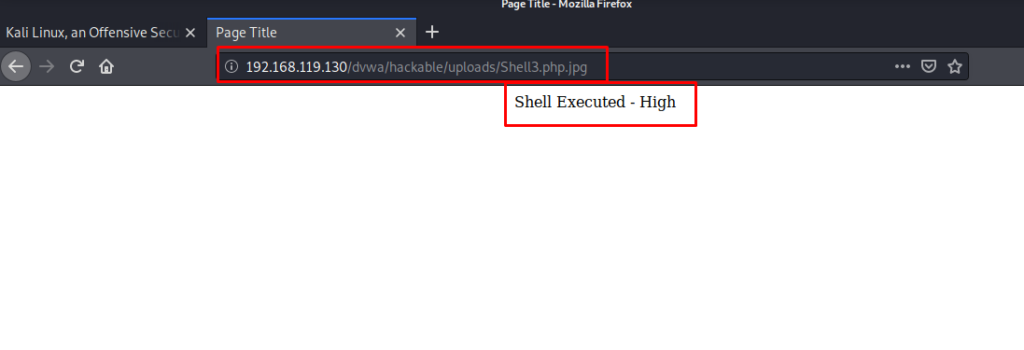

Осталось запустить наш шелл на сайте. Это делается подстановкой выведенного пути в адрес url браузера. В итоге получаем:

Шелл был внедрен успешно.

#1 Уязвимость DVWA. SQL-Injection (уровень Low).

#2 Уязвимость DVWA. Brute Force (Уровень Low).

после выполнения:

cannot be display because it contains error