#21 DVWA — reCAPTCHA (API key missing).

Здравствуйте, дорогие друзья. Хотел бы рассмотреть один нюанс, касаемо уязвимости Insecure CAPTCHA. Все на самом деле просто. Нам нужно пройти регистрацию на сайте и отредактировать конфиги на сервере.

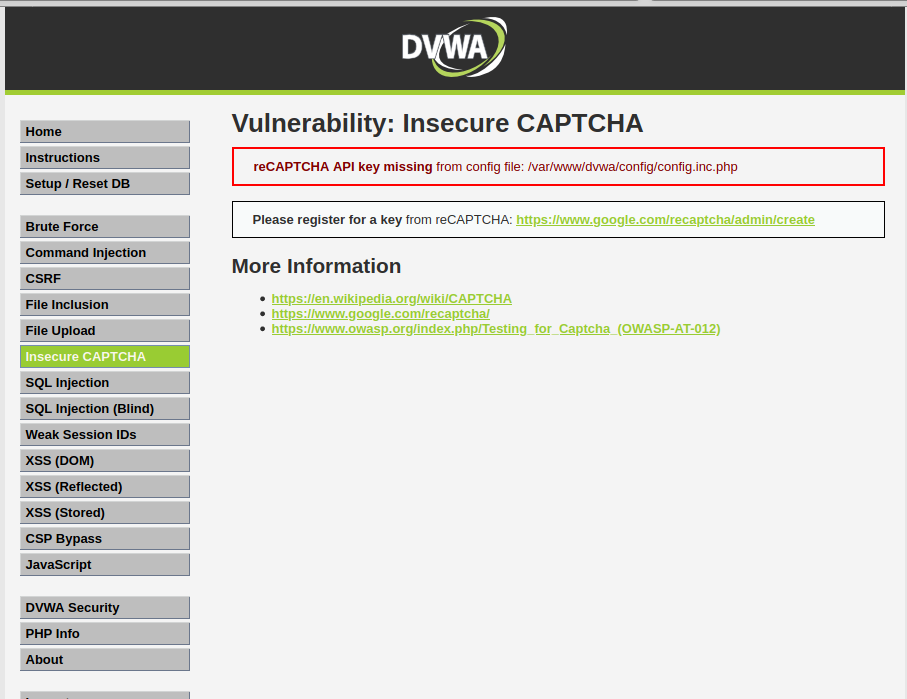

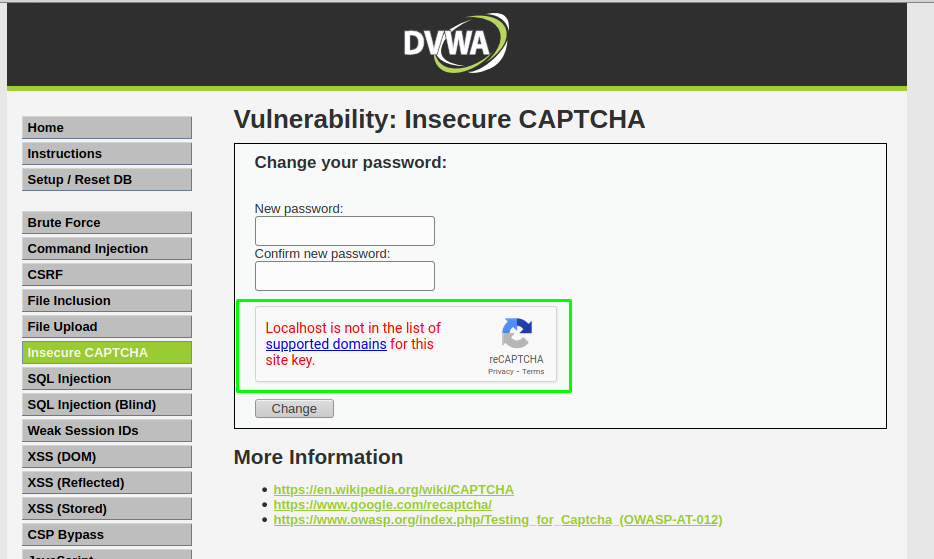

Переходим на страничку уязвимости и видим следующие записи:

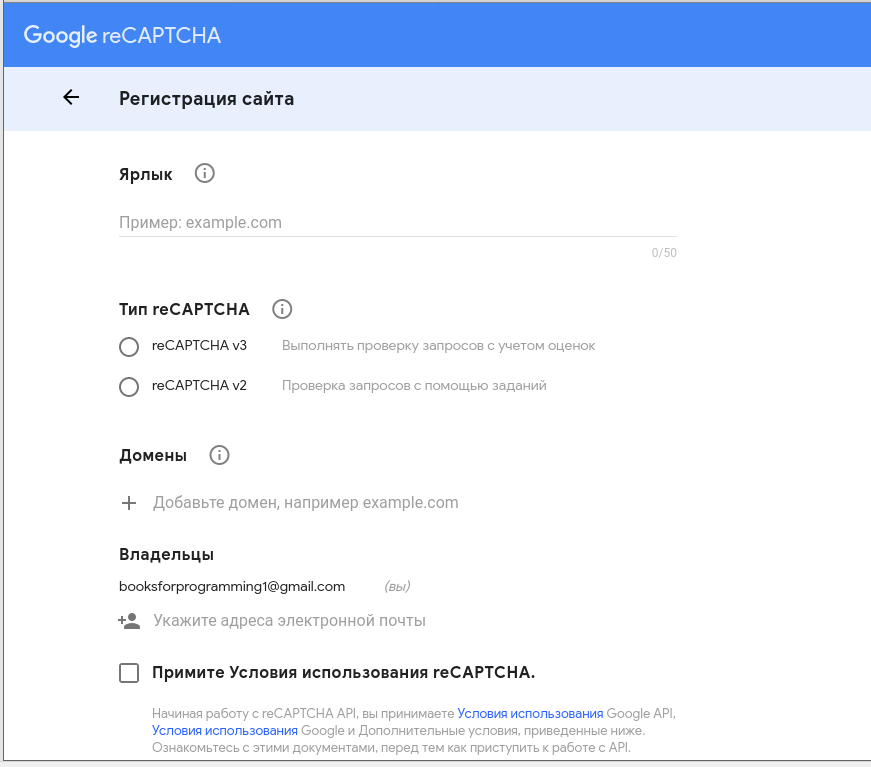

Нам необходимо перейти на сайт гугла и пройти процедуру регистрации. Что мы и будем делать:

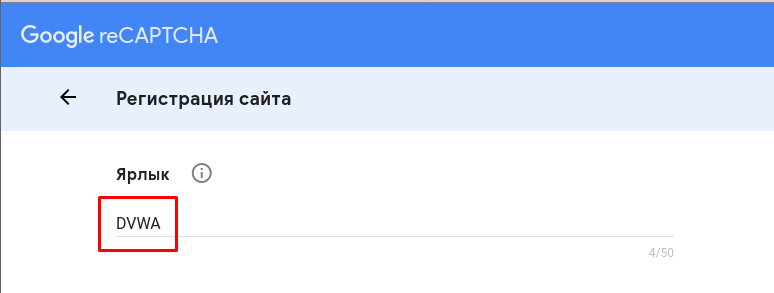

Ярлык указываем как DVWA:

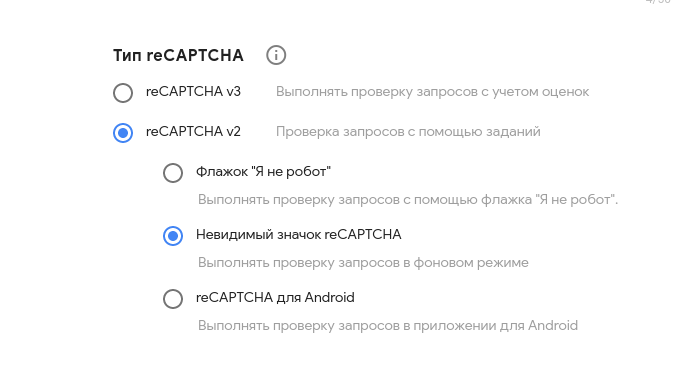

Тип reCAPTCHA указываем как reCAPTCHA v2, и в появившемся перечне радиокнопок выбираем – невидимый значок reCAPTCHA:

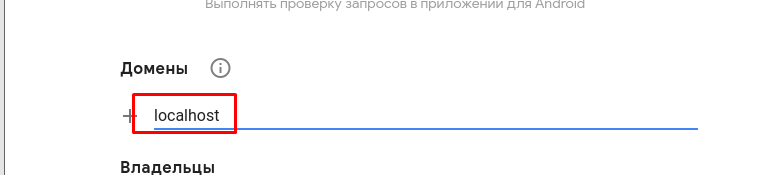

В поле «Домены» пропишем запись: «localhost»:

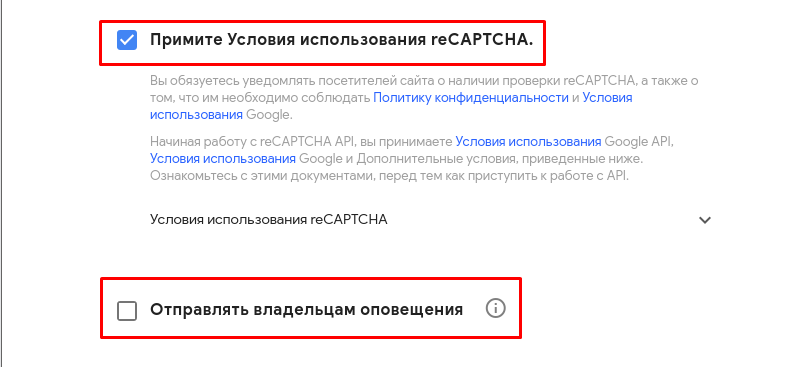

И на завершающем этапе примем условия использования reCAPTCHA, и уберем галочку с чекбокса «отправлять владельцам оповещения»:

И жмем кнопку «Отправить».

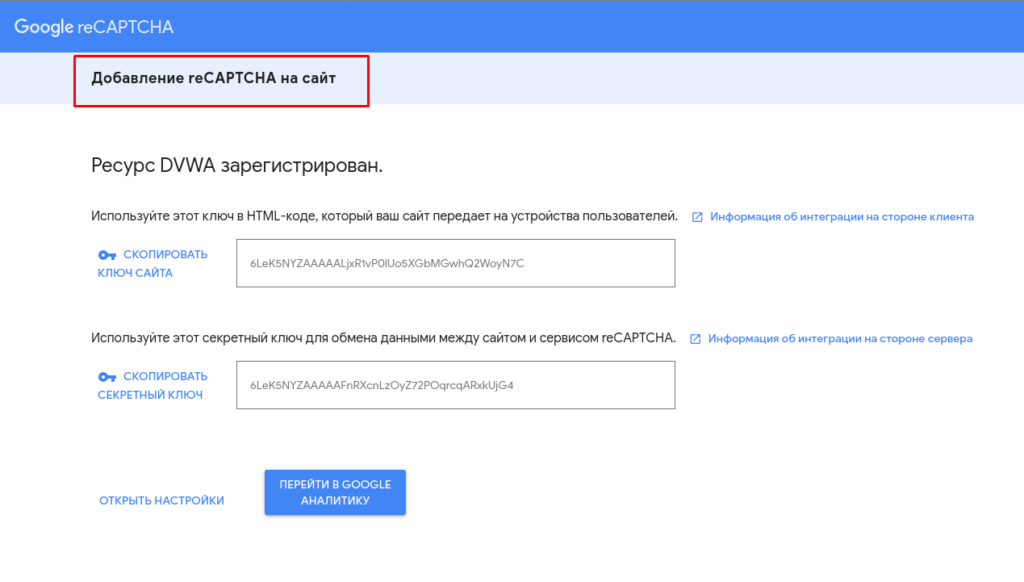

Нас перебрасывает на страницу для регистрации ключей:

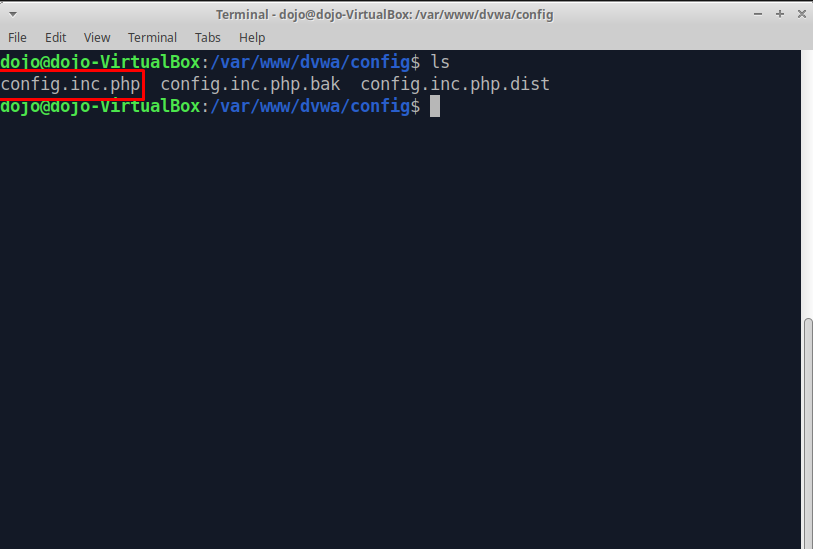

Далее копируем ключ с сайта и переходим в директорию: /var / www/ dvwa/config:

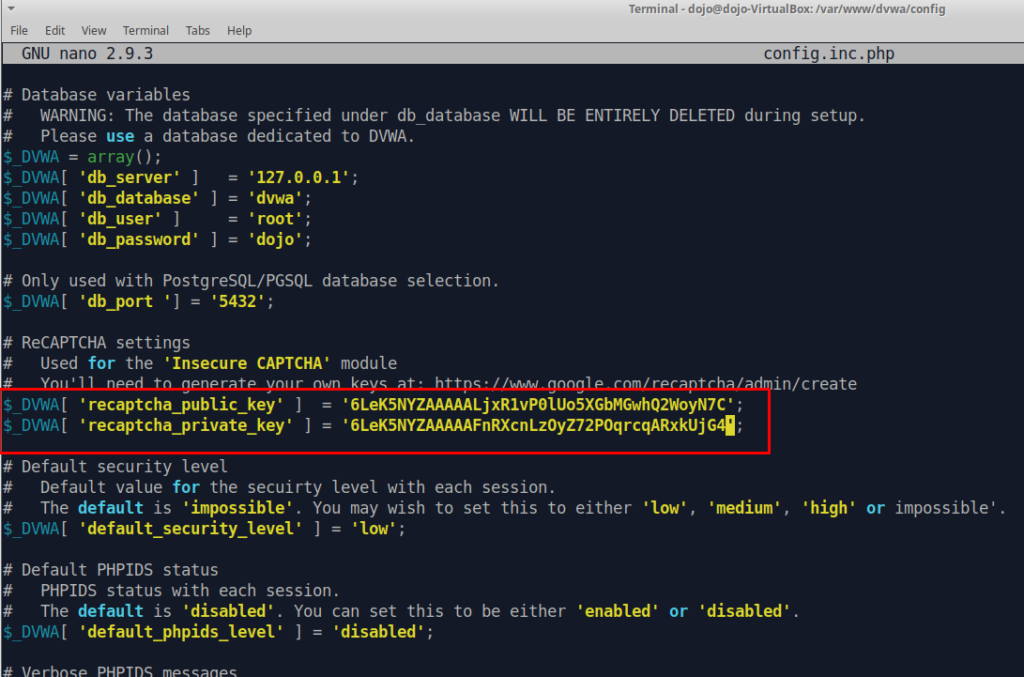

Нас будет интересовать файл config.inc.php. Откроем этот файл с помощью текстового редактора nano. Команда будет выглядеть как: «sudo nano config.inc.php»:

И вставляем публичный и приватный ключ в данный файл (выделено красным прямоугольником).

Сохраняем файл и выходим из него. Перезагружаем нашу страницу DVWA:

Получаем предупреждение о том, что мы находимся на некорректном домене.

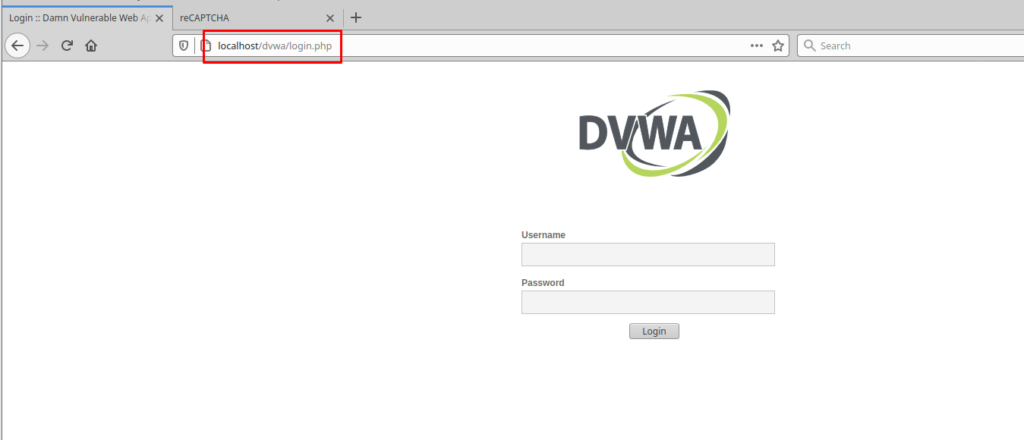

Для того, чтобы обойти эту блокировку, нам нужно ввести в адресной строке url: «localhost/dvwa», и мы перейдем на страницу с адресом:

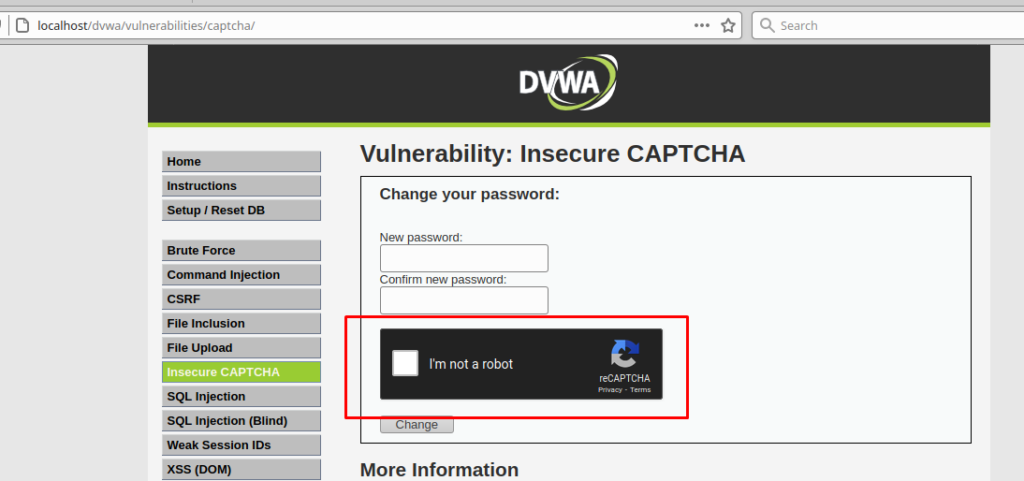

Авторизируемся на сайте и переходим на страницу с вводом каптчи:

На этом все. Всем хорошего дня.

#1 Уязвимость DVWA. SQL-Injection (уровень Low).

#2 Уязвимость DVWA. Brute Force (Уровень Low).

#3 Уязвимость DVWA — File Upload (Уровень Low).

#4 Уязвимость DVWA. File Upload (Уровень Medium).

#5 Уязвимость DVWA File Upload (Уровень High).

#6 Уязвимость DVWA. Brute Force (Уровень Medium).

#7 Уязвимость DVWA. Command Execution (Уровень Low).

#8 Уязвимость DVWA. Command Execution (Уровень Medium).

#9 Уязвимость DVWA. CSRF (Уровень Low).

#10 Уязвимость DVWA. CSRF (Уровень Medium).

#11. Уязвимость DVWA — (Local File Inclusion). Уровень Low.

#12 Уязвимость DVWA. LFI (Local File Inclution) — Уровень Medium.

#13 Уязвимость DVWA LFI — Local File Inclusion (Уровень High).

#14 Уязвимость DVWA. Command Execution (Уровень High).

#15 Уязвимость DVWA. SQL-Injection (Уровень Medium).

#16 Уязвимость DVWA — Brute Force (Уровень High).

#17 Уязвимость DVWA. SQL-Injection (Уровень High).

#18 Уязвимость DVWA. CSRF (Уровень High).