#27 Уязвимость DVWA. XSS DOM — (уровень High).

Здравствуйте, дорогие друзья. Продолжаем рассматривать уязвимости DVWA, и сегодня остановимся на XSS DOM высокого уровня настроек безопасности.

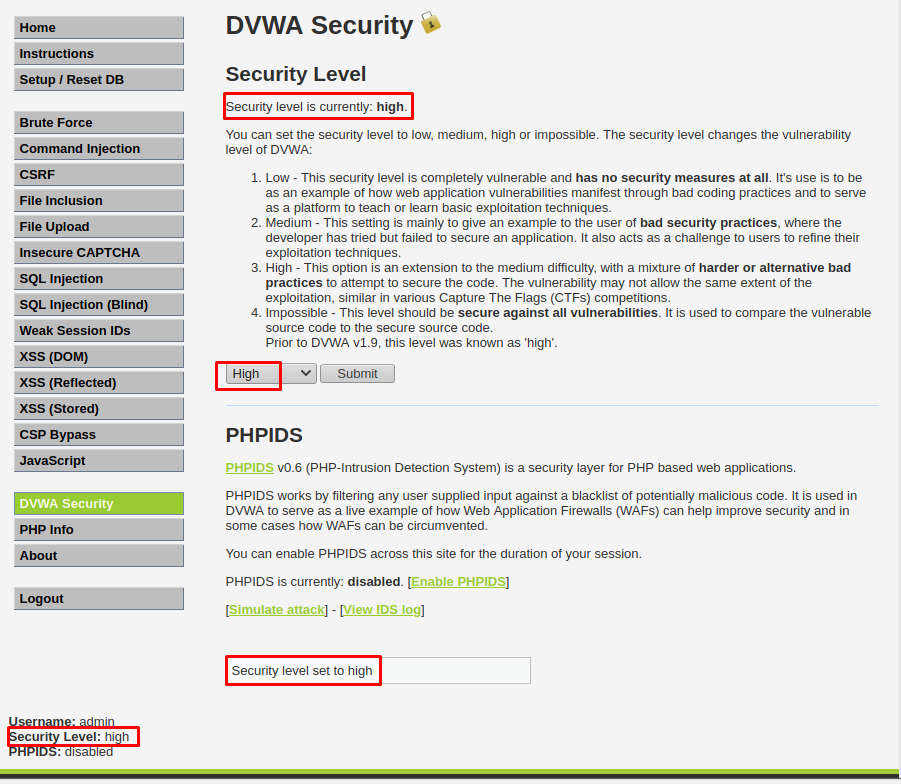

Для начала выставим уровень «High»:

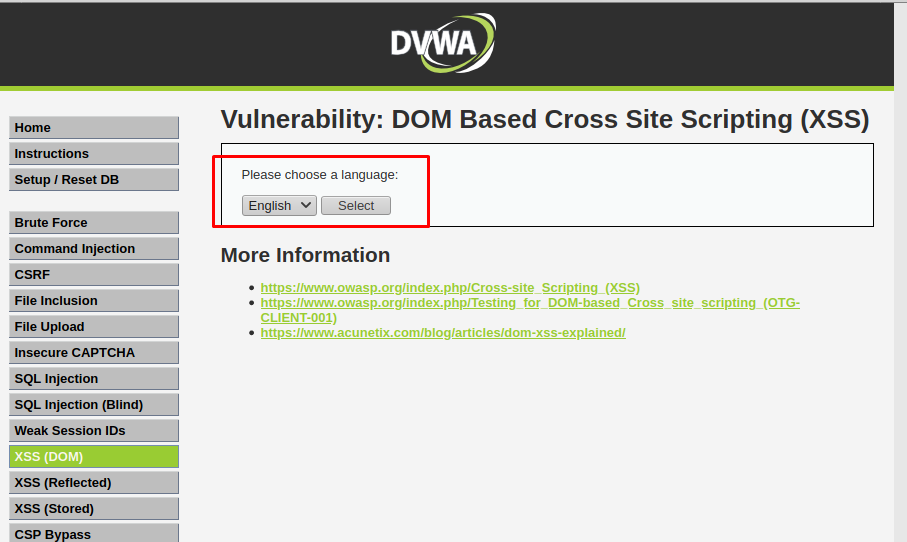

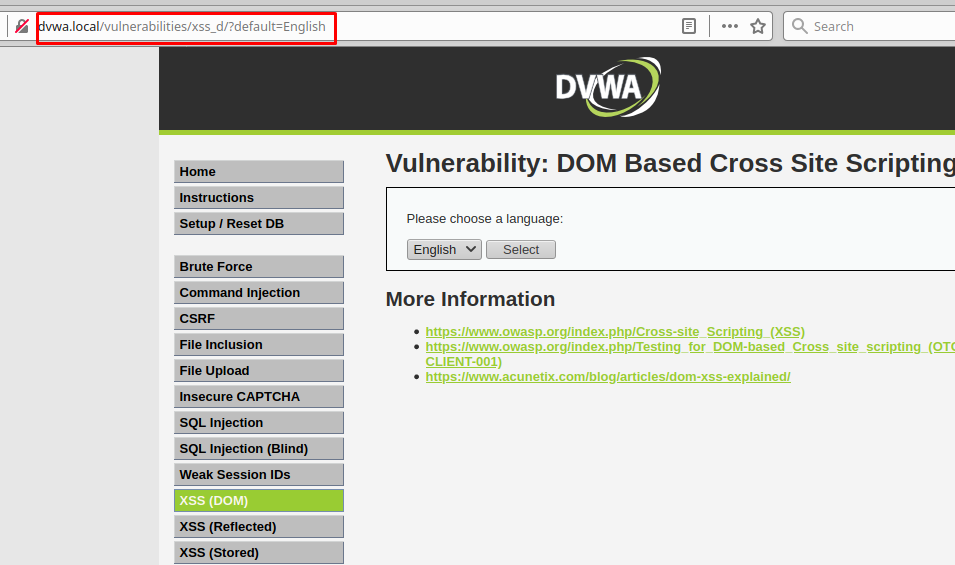

Переходим на вкладку XSS (DOM), и видим стандартную страницу с выбором разных языков. Нажав на кнопку «Select», можно выбирать выбранный язык:

Просмотрим исходники данной страницы. Это кнопка «View Source», внизу справа:

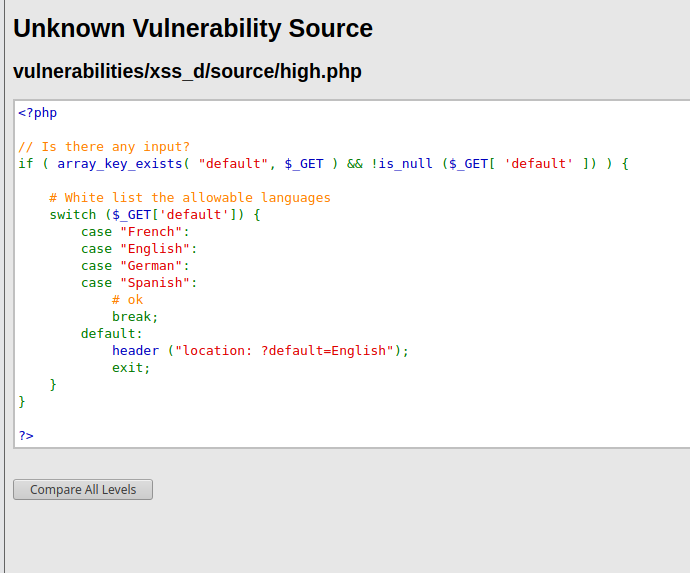

Открываем исходники, и видим скрипт на языке программирования «PHP»:

Первая часть скрипта проверяет, есть ли ввод на странице. Данные передаются методом «GET». Есть условный оператор «if». Далее идет конструкция «switch — case», вложенная в условный оператор «if», которая заносит в белый список допустимые языки, в зависимости от выбора того или иного языка. По-дефолту стоит английский язык.

Переходим на нашу страницу, и нажмем кнопку «Select»:

Видим в адресной строке URL, что данные передаются методом «GET».

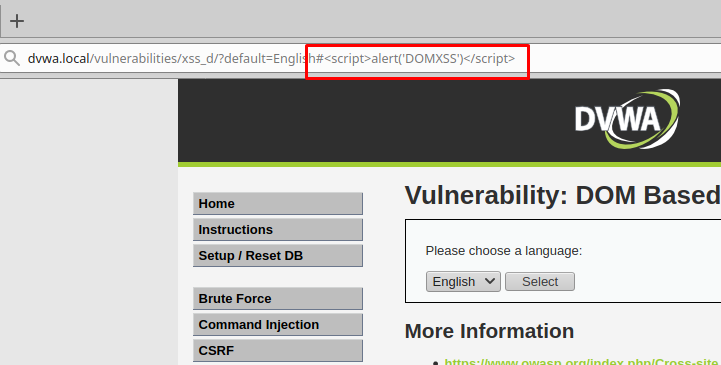

Попробуем внедрить вредоносный код в строку.

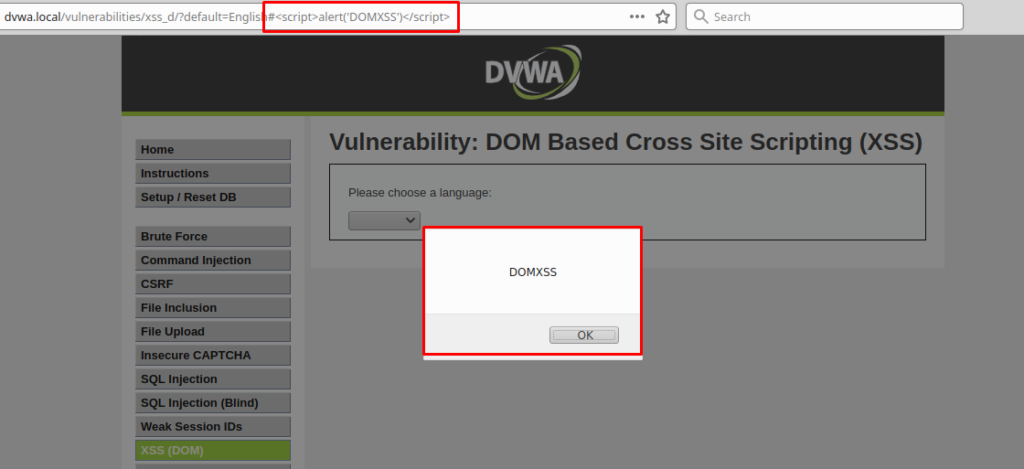

Предлагаю после слова «English» вставить символ решетки «#», и далее пробуем ввести код JavaScript, который мы использовали в предыдущих примерах. Код будет выглядеть так: «<script>alert(‘DOMXSS’)</script>»:

В итоге мы получаем вывод всплывающего окна. Отлично, мы проэксплуатировали данную уязвимость на высоких настройках безопасности.

На этом все. Всем хорошего дня!

#1 Уязвимость DVWA. SQL-Injection (уровень Low).

#2 Уязвимость DVWA. Brute Force (Уровень Low).

#3 Уязвимость DVWA — File Upload (Уровень Low).

#4 Уязвимость DVWA. File Upload (Уровень Medium).

#5 Уязвимость DVWA File Upload (Уровень High).

#6 Уязвимость DVWA. Brute Force (Уровень Medium).

#7 Уязвимость DVWA. Command Execution (Уровень Low).

#8 Уязвимость DVWA. Command Execution (Уровень Medium).

#9 Уязвимость DVWA. CSRF (Уровень Low).

#10 Уязвимость DVWA. CSRF (Уровень Medium).

#11. Уязвимость DVWA — (Local File Inclusion). Уровень Low.

#12 Уязвимость DVWA. LFI (Local File Inclution) — Уровень Medium.

#13 Уязвимость DVWA LFI — Local File Inclusion (Уровень High).

#14 Уязвимость DVWA. Command Execution (Уровень High).

#15 Уязвимость DVWA. SQL-Injection (Уровень Medium).

#16 Уязвимость DVWA — Brute Force (Уровень High).

#17 Уязвимость DVWA. SQL-Injection (Уровень High).

#18 Уязвимость DVWA. CSRF (Уровень High).

#19 Уязвимость DVWA. JavaScript — Уровень «Low».

#20 Уязвимость DVWA. JavaScript — уровень «Medium».

#21 DVWA — reCAPTCHA (API key missing).

#22 Уязвимость DVWA. Insecure Captcha (уровень Low).

#23 Уязвимость DVWA. Insecure Captcha (уровень Medium).

#24 Уязвимость DVWA. Insecure Captcha (уровень «High»).