#26 Уязвимость DVWA. XSS DOM (уровень Medium).

Здравствуйте, дорогие друзья.

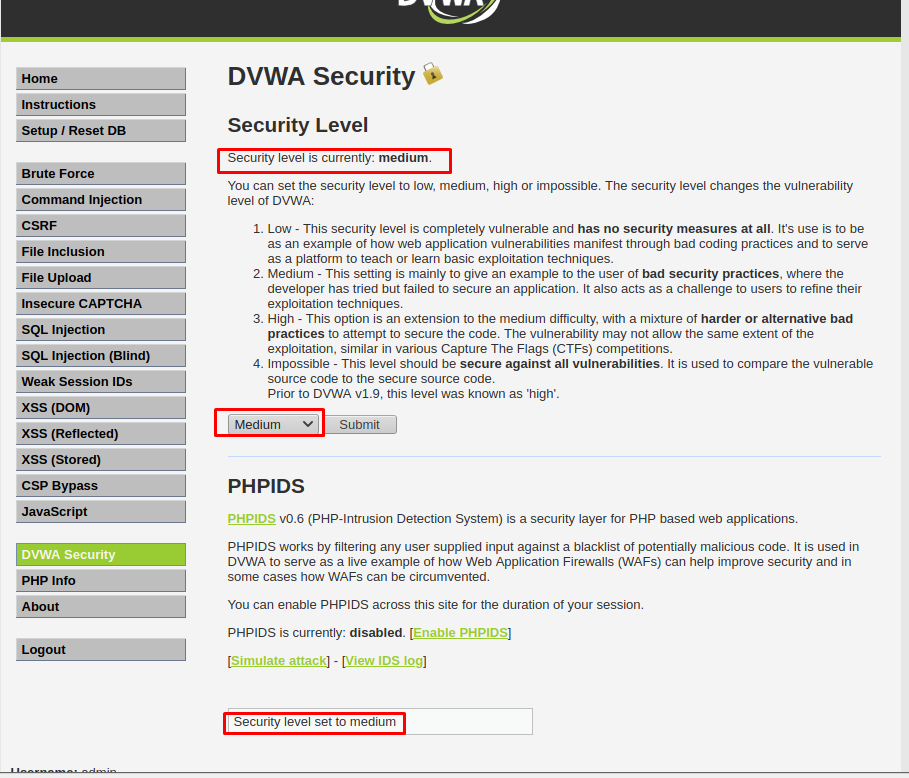

Продолжаем рассматривать уязвимости DVWA, и сегодня остановимся на XSS (DOM) среднего уровня настроек безопасности. Для начала выставим настройки на средние:

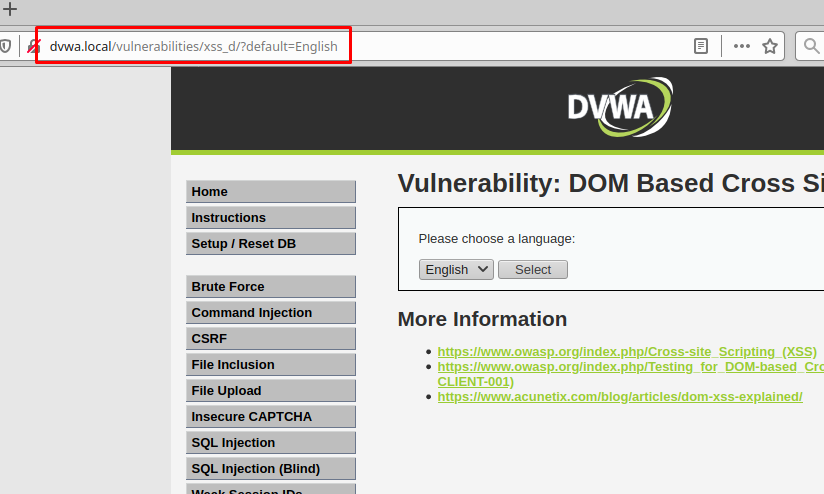

Переходим на страницу XSS (DOM), и видим то же поле для выбора языка, что и на низком уровне. Жмем кнопку «Select», и смотрим на адресную строку URL. Данные передаются методом GET:

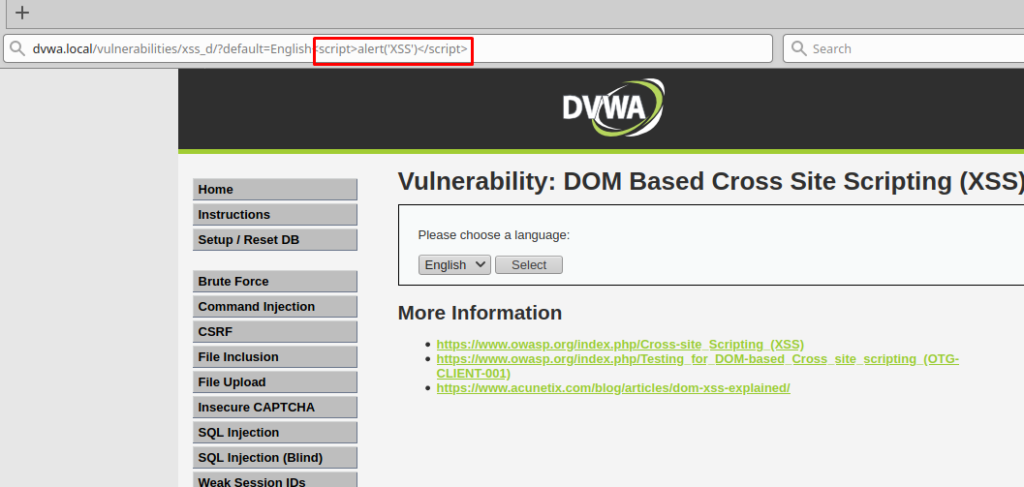

Попробуем внедрить код JavaScript с выводом всплывающего окна и сообщением. Это простой скрипт: «<script>alert(‘XSS’)</script>»:

Ничего не получается. Видимо код попадает под фильтрацию данных.

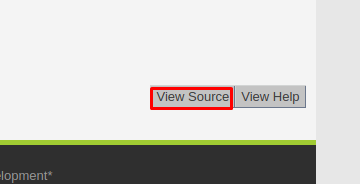

Посмотрим на исходный код данной страницы. Это кнопка «View Source» внизу справа:

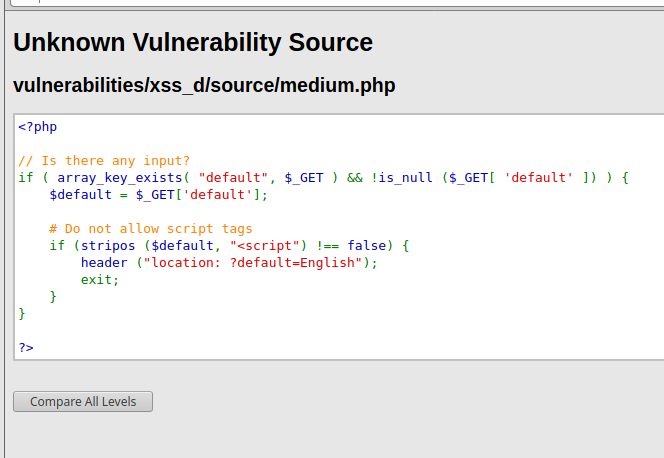

Открываем исходники, и видим скрипт на языке программирования «PHP»:

Данный код не разрешает принимать теги скрипта («<script>»). Именно поэтому первый ввод скрипта не прошел успешно.

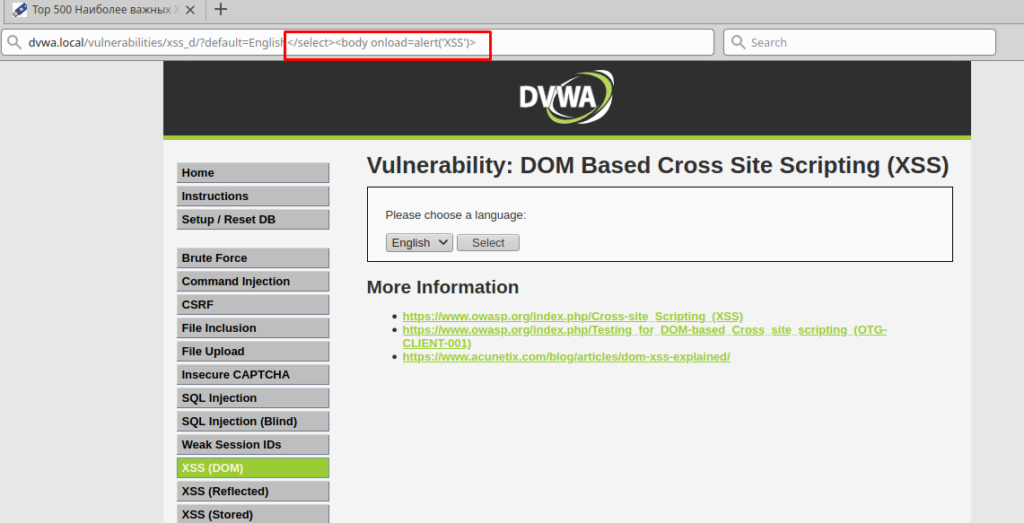

Нам нужно обойти фильтрацию входных данных. Для этого воспользуемся поиском, и вот сайт, который я нашел. Это Top 500 Наиболее важных XSS скриптов для тестирования на проникновения в веб-приложении:

«https://itsecforu.ru/2018/01/23/top-500-%D0%BD%D0%B0%D0%B8%D0%B1%D0%BE%D0%BB%D0%B5%D0%B5-%D0%B2%D0%B0%D0%B6%D0%BD%D1%8B%D1%85-xss-%D1%81%D0%BA%D1%80%D0%B8%D0%BF%D1%82%D0%BE%D0%B2-%D0%B4%D0%BB%D1%8F-%D1%82%D0%B5%D1%81%D1%82%D0%B8/» Можно подобрать более приемлемый скрипт из списка. Я же остановлюсь на «<body onload=alert(‘XSS’)>»:

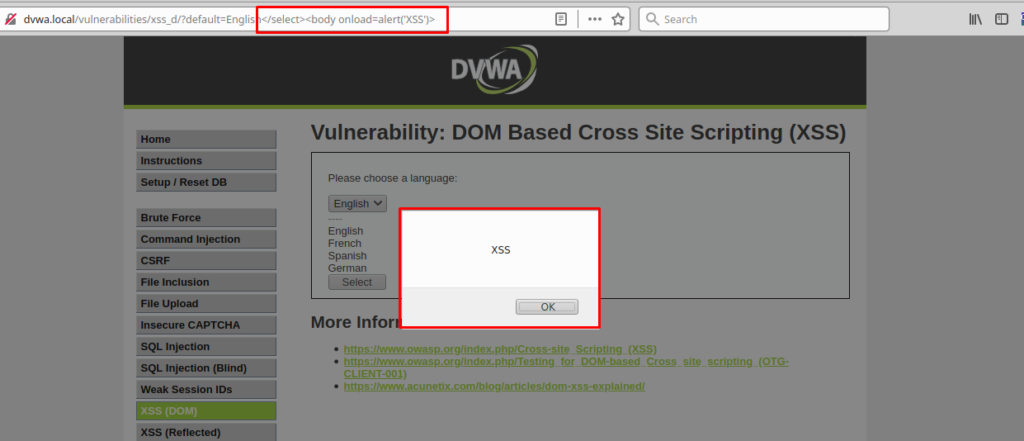

Жмем «Enter», и видим вывод всплывающего окна:

Отлично. Мы проэксплуатировали данную уязвимость.

На этом все. Всем хорошего дня.

#1 Уязвимость DVWA. SQL-Injection (уровень Low).

#2 Уязвимость DVWA. Brute Force (Уровень Low).

#3 Уязвимость DVWA — File Upload (Уровень Low).

#4 Уязвимость DVWA. File Upload (Уровень Medium).

#5 Уязвимость DVWA File Upload (Уровень High).

#6 Уязвимость DVWA. Brute Force (Уровень Medium).

#7 Уязвимость DVWA. Command Execution (Уровень Low).

#8 Уязвимость DVWA. Command Execution (Уровень Medium).

#9 Уязвимость DVWA. CSRF (Уровень Low).

#10 Уязвимость DVWA. CSRF (Уровень Medium).

#11. Уязвимость DVWA — (Local File Inclusion). Уровень Low.

#12 Уязвимость DVWA. LFI (Local File Inclution) — Уровень Medium.

#13 Уязвимость DVWA LFI — Local File Inclusion (Уровень High).

#14 Уязвимость DVWA. Command Execution (Уровень High).

#15 Уязвимость DVWA. SQL-Injection (Уровень Medium).

#16 Уязвимость DVWA — Brute Force (Уровень High).

#17 Уязвимость DVWA. SQL-Injection (Уровень High).

#18 Уязвимость DVWA. CSRF (Уровень High).

#19 Уязвимость DVWA. JavaScript — Уровень «Low».

#20 Уязвимость DVWA. JavaScript — уровень «Medium».

#21 DVWA — reCAPTCHA (API key missing).

#22 Уязвимость DVWA. Insecure Captcha (уровень Low).

#23 Уязвимость DVWA. Insecure Captcha (уровень Medium).