#29 Уязвимость DVWA. XSS (Reflected) — (уровень Medium).

Здравствуйте, дорогие друзья. Продолжаем рассматривать уязвимости DVWA, и сегодня остановимся на XSS (Reflected), среднего уровня настроек безопасности.

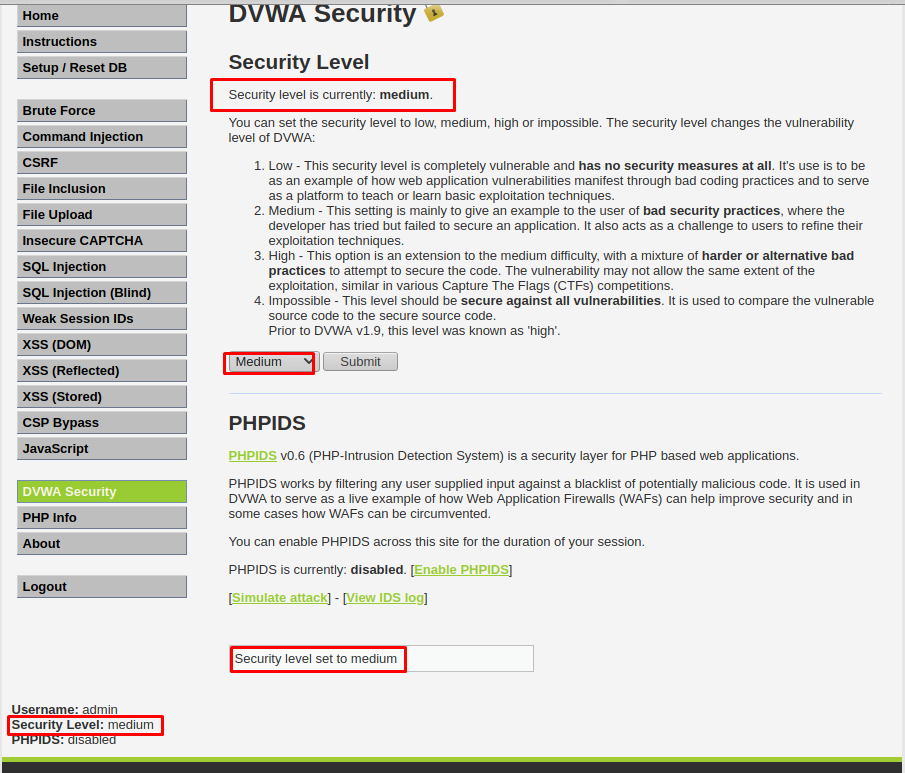

Для начала выставим настройки на «Medium»:

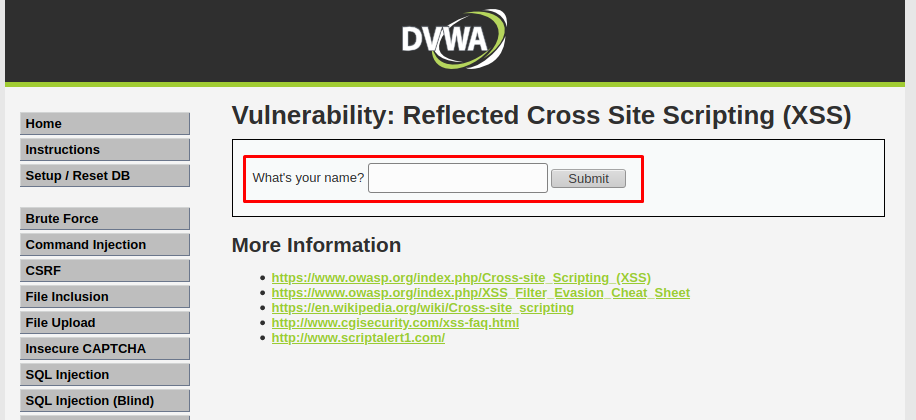

Переходим на вкладку «XSS (Reflected)», и видим поле для ввода имени:

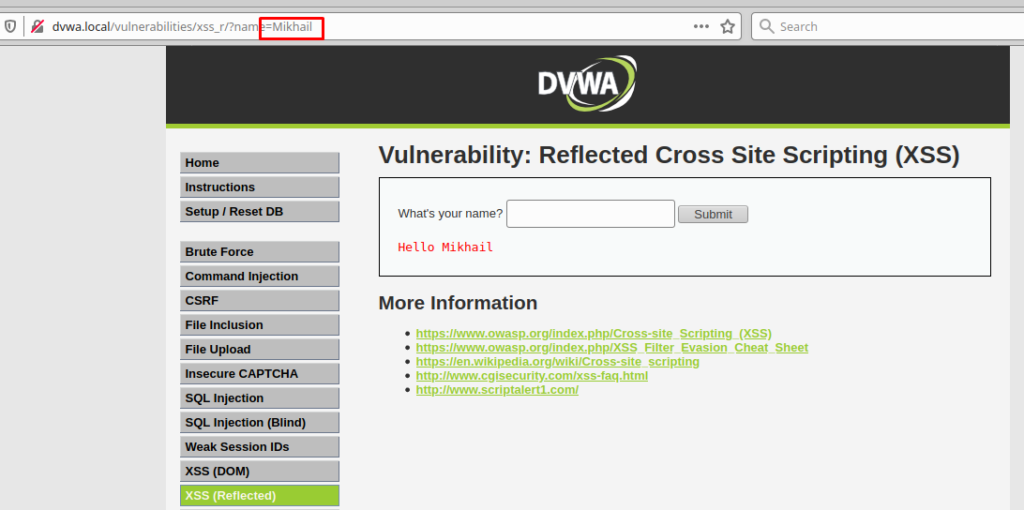

Протестируем работу страницы, и введем какое-либо имя. У меня это «Mikhail»:

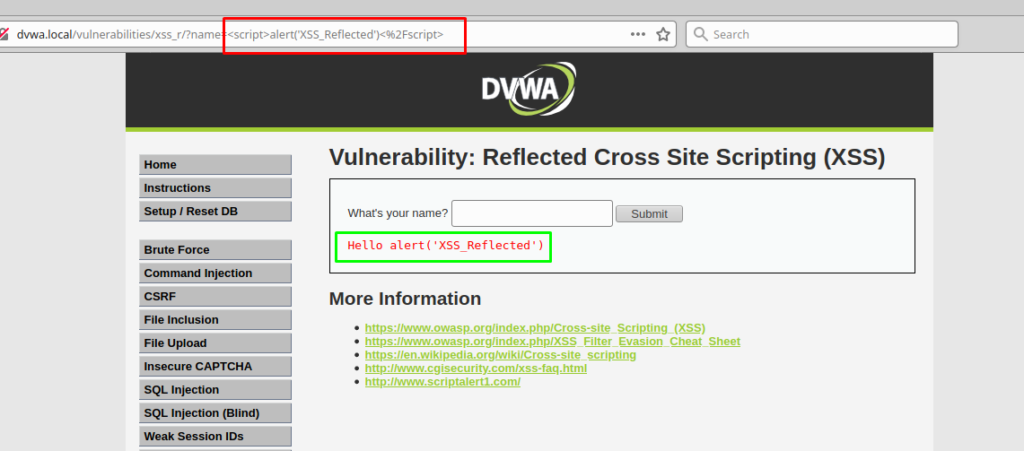

Страница работает корректно. Повторим действия по вводу скрипта, исходя из уровня «Low». Код будет выглядеть как: «<script>alert(‘XSS_Reflected’)</script>»:

Как видим, теги скрипт фильтруются на сервере, и мы не можем проэксплуатировать данную уязвимость, с помощью этого скрипта на JavaScript.

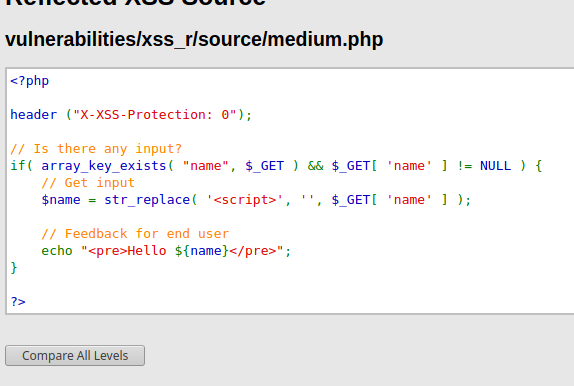

Посмотрим на исходники страницы:

Код достаточно простой, и мы видим условный оператор «if», который принимает данные на ввод, и, если ввод получен, то функцией «str_replace» отбрасываются теги <script>.

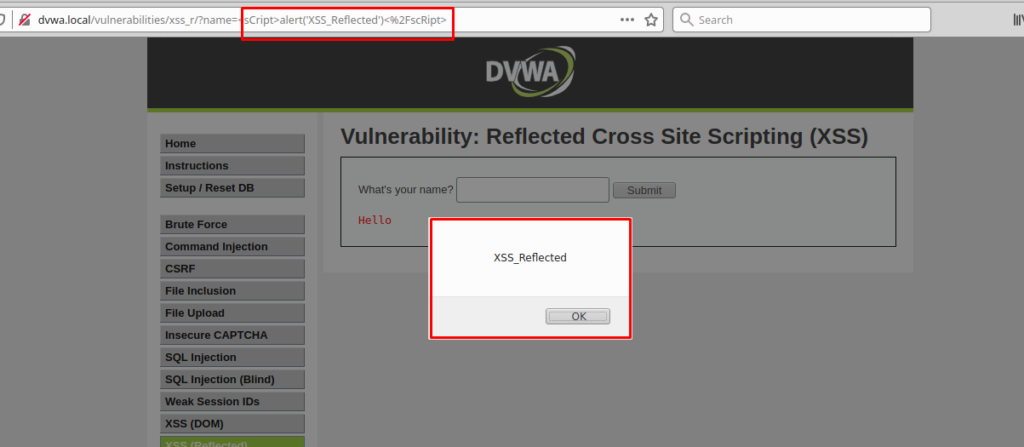

Этот фильтр достаточно просто обойти. Нужно лишь немного видоизменить теги скрипта на несколько заглавных букв. Например: «<sCript>alert(‘XSS_Reflected’)</scRipt>»:

Отлично. Мы обошли данную фильтрацию, и успешно проэксплуатировали уязвимости на странице, получив всплывающее окно с текстом «XSS_Reflected».

На этом все. Всем хорошего дня!

#1 Уязвимость DVWA. SQL-Injection (уровень Low).

#2 Уязвимость DVWA. Brute Force (Уровень Low).

#3 Уязвимость DVWA — File Upload (Уровень Low).

#4 Уязвимость DVWA. File Upload (Уровень Medium).

#5 Уязвимость DVWA File Upload (Уровень High).

#6 Уязвимость DVWA. Brute Force (Уровень Medium).

#7 Уязвимость DVWA. Command Execution (Уровень Low).

#8 Уязвимость DVWA. Command Execution (Уровень Medium).

#9 Уязвимость DVWA. CSRF (Уровень Low).

#10 Уязвимость DVWA. CSRF (Уровень Medium).

#11. Уязвимость DVWA — (Local File Inclusion). Уровень Low.

#12 Уязвимость DVWA. LFI (Local File Inclution) — Уровень Medium.

#13 Уязвимость DVWA LFI — Local File Inclusion (Уровень High).

#14 Уязвимость DVWA. Command Execution (Уровень High).

#15 Уязвимость DVWA. SQL-Injection (Уровень Medium).

#16 Уязвимость DVWA — Brute Force (Уровень High).

#17 Уязвимость DVWA. SQL-Injection (Уровень High).

#18 Уязвимость DVWA. CSRF (Уровень High).

#19 Уязвимость DVWA. JavaScript — Уровень «Low».

#20 Уязвимость DVWA. JavaScript — уровень «Medium».

#21 DVWA — reCAPTCHA (API key missing).

#22 Уязвимость DVWA. Insecure Captcha (уровень Low).

#23 Уязвимость DVWA. Insecure Captcha (уровень Medium).

#24 Уязвимость DVWA. Insecure Captcha (уровень «High»).

#25 Уязвимость DVWA. XSS DOM (Уровень Low).

#26 Уязвимость DVWA. XSS DOM (уровень Medium).