#37 Уязвимость DVWA. Weak Session IDs — Уровень (Low).

Здравствуйте, дорогие друзья.

Продолжаем рассматривать уязвимости DVWA, и сегодня остановимся на Weak Session IDs на низком уровне настроек безопасности.

Знание идентификатора сеанса часто является единственным, что требуется для доступа к сайту в качестве конкретного пользователя после входа в систему, если этот идентификатор сеанса можно вычислить или легко угадать, тогда у злоумышленника будет простой способ получить доступ к учетной записи пользователей без необходимости подбора паролей или поиска других уязвимостей, таких как межсайтовый скриптинг.

Наша задача будет заключаться в том, чтобы определить, как генерируется идентификатор.

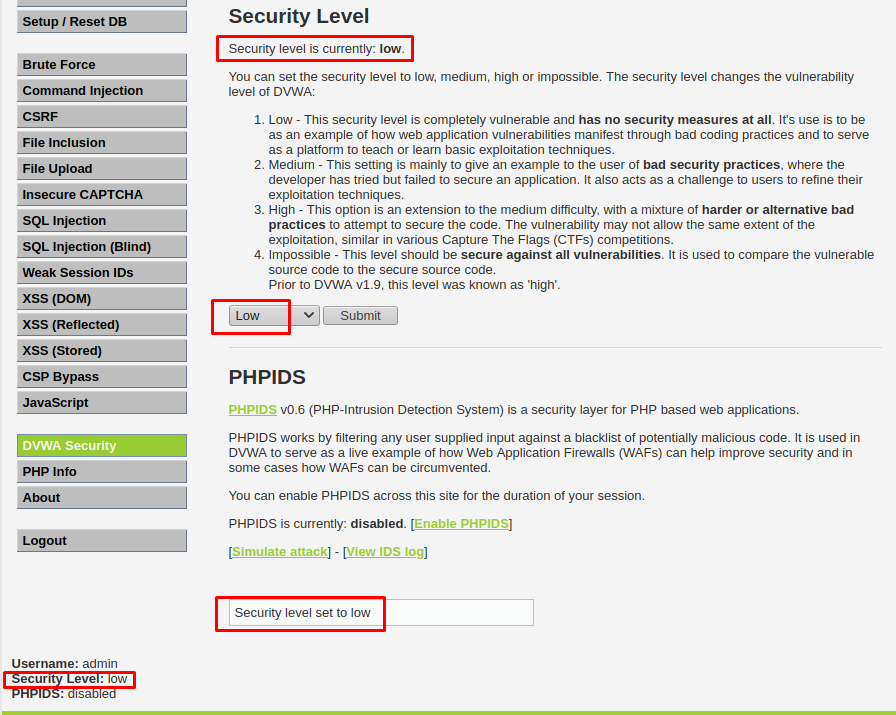

Для начала выставим настройки на уровень «Low»:

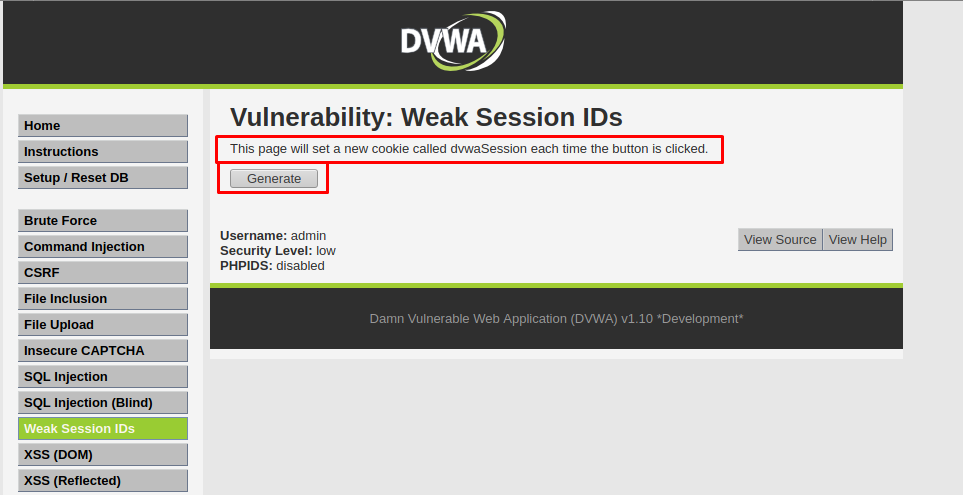

Переходим на вкладку «Weak Session IDs»:

Видим на странице описание на английском языке, что в переводе означает: «Эта страница будет устанавливать новый файл cookie с именем dvwaSession при каждом нажатии кнопки Generate».

Это подсказка, но если мы нажмем на кнопку «Generate», то ничего не происходит. Это предсказуемо, и нам нужно перехватывать данный запрос, к примеру, через Burp Suite. Это как вариант.

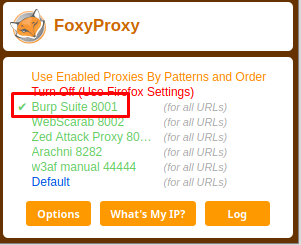

Коннектим Burp с браузером.

В браузере у меня есть плагин «FoxyProxy»:

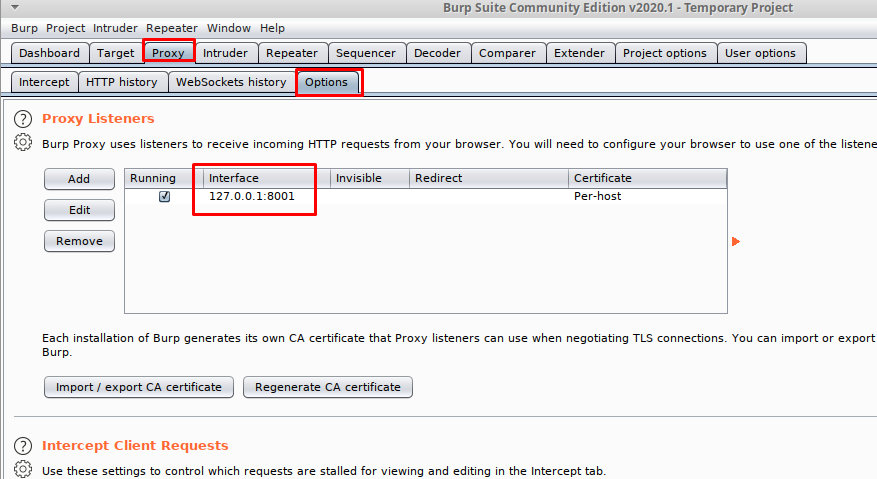

Запускаем Burp и выставляем настройки интерфейса на 127.0.0.1 и порт 8001:

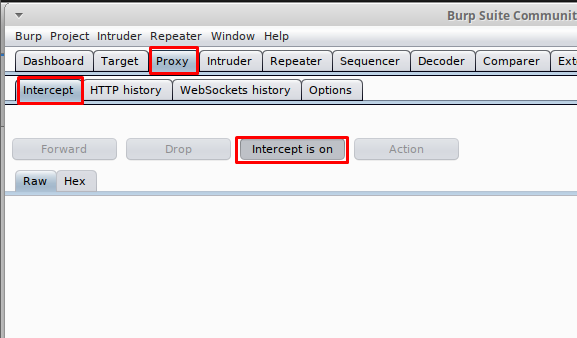

Включаем перехватчик пакетов (Intercept):

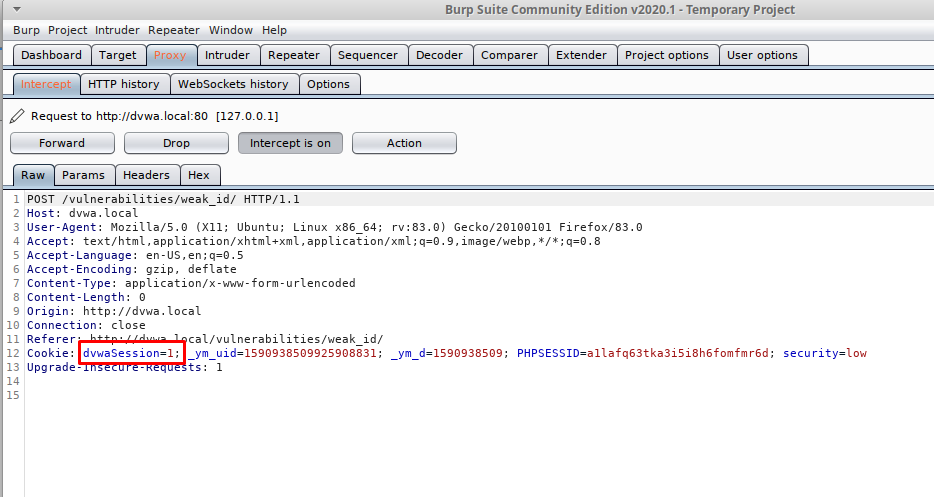

Переходим на страницу DVWA, и жмем кнопку «Generate», и нас перебрасывает в BurpSuite:

Обратите внимание, что идентификатор сеанса имеет значение «1».

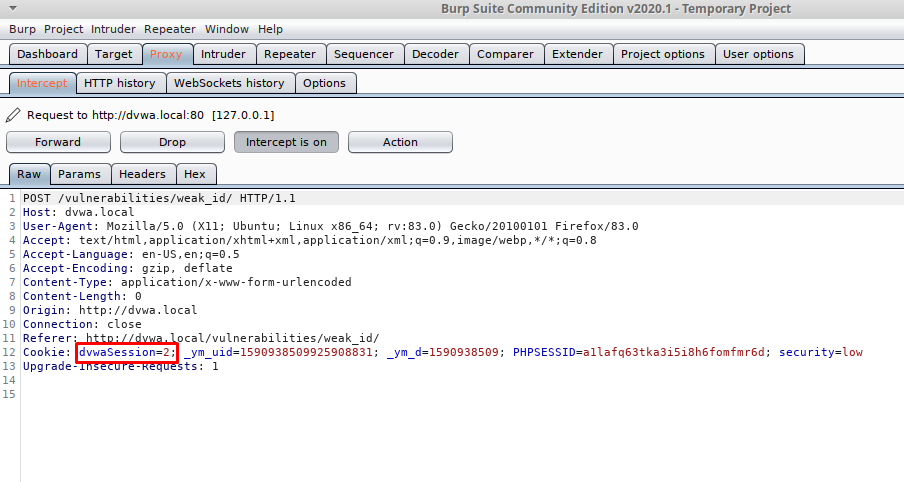

Проделаем те же шаги с использованием BurpSuite. Получаем значение «2»:

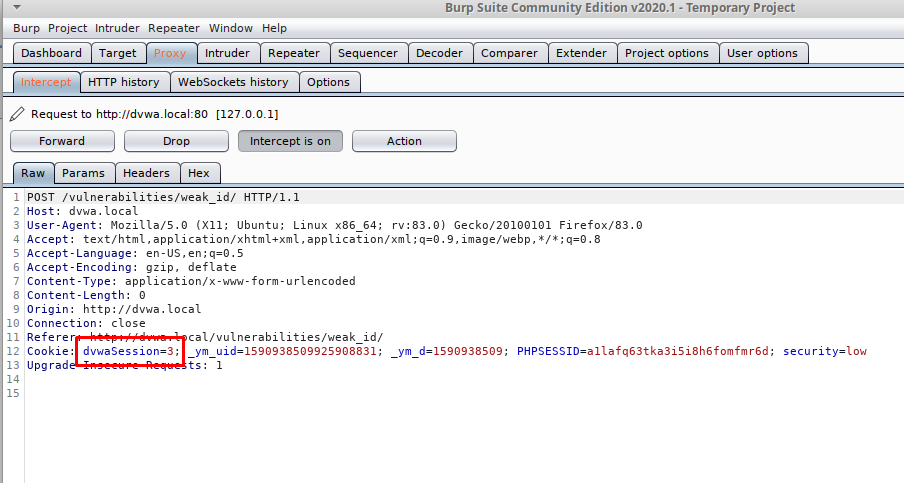

Можно повторить еще раз, и мы получим значение «3»:

Отлично. Мы успешно перехватили файлы cookie, и узнали идентификатор сеансов, который меняется при каждой перезагрузке страницы.

На этом все. Всем хорошего дня!

#1 Уязвимость DVWA. SQL-Injection (уровень Low).

#2 Уязвимость DVWA. Brute Force (Уровень Low).

#3 Уязвимость DVWA — File Upload (Уровень Low).

#4 Уязвимость DVWA. File Upload (Уровень Medium).

#5 Уязвимость DVWA File Upload (Уровень High).

#6 Уязвимость DVWA. Brute Force (Уровень Medium).

#7 Уязвимость DVWA. Command Execution (Уровень Low).

#8 Уязвимость DVWA. Command Execution (Уровень Medium).

#9 Уязвимость DVWA. CSRF (Уровень Low).

#10 Уязвимость DVWA. CSRF (Уровень Medium).

#11. Уязвимость DVWA — (Local File Inclusion). Уровень Low.

#12 Уязвимость DVWA. LFI (Local File Inclution) — Уровень Medium.

#13 Уязвимость DVWA LFI — Local File Inclusion (Уровень High).

#14 Уязвимость DVWA. Command Execution (Уровень High).

#15 Уязвимость DVWA. SQL-Injection (Уровень Medium).

#16 Уязвимость DVWA — Brute Force (Уровень High).

#17 Уязвимость DVWA. SQL-Injection (Уровень High).

#18 Уязвимость DVWA. CSRF (Уровень High).

#19 Уязвимость DVWA. JavaScript — Уровень «Low».

#20 Уязвимость DVWA. JavaScript — уровень «Medium».

#21 DVWA — reCAPTCHA (API key missing).

#22 Уязвимость DVWA. Insecure Captcha (уровень Low).

#23 Уязвимость DVWA. Insecure Captcha (уровень Medium).

#24 Уязвимость DVWA. Insecure Captcha (уровень «High»).

#25 Уязвимость DVWA. XSS DOM (Уровень Low).

#26 Уязвимость DVWA. XSS DOM (уровень Medium).

#27 Уязвимость DVWA. XSS DOM — (уровень High).

#28 Уязвимость DVWA. XSS (Reflected) — (уровень Low).

#29 Уязвимость DVWA. XSS (Reflected) — (уровень Medium).

#30 Уязвимость DVWA. XSS (Reflected) — уровень (High).

#31 Уязвимость DVWA. XSS (Stored) — уровень (Low).

#32 Уязвимость DVWA. XSS (Stored) — уровень (Medium).

#33 Уязвимость DVWA. XSS (Stored) — уровень (High).

#34 Уязвимость DVWA. Content Security Policy (Bypass) — Уровень (Low).

#35 Уязвимость DVWA. Content Security Policy (Bypass) — Уровень (Medium).

#36 Уязвимость DVWA. Content Security Policy (Bypass)- Уровень (High).