#30 Руководство по подготовке сертифицированного этичного хакера (CEH). Тестирование на проникновение (Pentest).

Здравствуйте, дорогие друзья.

В этой главе Вы узнаете об оценках безопасности, тестировании на проникновение, управлении рисками и различных инструментах тестирования.

К концу этой главы Вы сможете

1. Определять оценку безопасности.

2. Определять этапы тестирования на проникновение.

3. Изучить управление рисками.

4. Определять различные инструменты тестирования на проникновение.

Обзор тестирования на проникновение

Тест на проникновение, также известный как пентест, используется для имитации методов, которые злоумышленник может использовать для получения несанкционированного доступа к сети и скомпрометировать системы. Тест на проникновение считается оценкой безопасности. Каждый тип оценки служит определенной цели, и важно понять различия между ними. Тестирование на проникновение оценивает модель безопасности сети, и может помочь администраторам, а также руководству, понимать возможные последствия нападения.

Оценка безопасности

Оценка безопасности включает в себя процесс подтверждения уровня безопасности сетевых ресурсов, с использованием аудитов безопасности, оценок уязвимостей и тестов на проникновение.

- Аудиты безопасности: аудиты безопасности сосредоточены на используемых людях и процессах, для проектирования, реализации и управления безопасностью в сети. Национальный Институт стандартов и технологий (NIST), имеет несколько специальных публикаций, которые можно использовать в качестве руководств — SP 800-53, для спецификации контроля безопасности и SP 800-53А, для оценки безопасности и эффективности контроля. Для получения дополнительной информации посетите Национальный институт стандартов и технологий (www.nist.gov/).

- Оценка уязвимостей: оценка уязвимостей сканирует сеть для известных недостатков безопасности. Инструменты сканирования уязвимостей сравнивают компьютер по Общему индексу уязвимостей, и подверженности риску (CVE), а также бюллетеней по безопасности, предоставляемых поставщиками программного обеспечения. CVE — это независимый от поставщика список зарегистрированных уязвимостей безопасности. Для получения информации посетите веб-сайт CVE (http://cve.mitre.org/). Программное обеспечение для сканирования уязвимостей, работающее в контексте безопасности администратора домена, будет возвращать результаты, отличные от тех, которые выполняются в контексте аутентифицированного пользователя.

- Тестирование на проникновение: тест на проникновение делает шаг за пределы уязвимости сканирования, потому что он не только указывает на уязвимости, но и документирует, как слабые места могут быть использованы, и насколько незначительные уязвимости могут быть обострены злоумышленником.

Этапы тестирования на проникновение

Внешние тесты могут быть типа «черный ящик» (тестирование с нулевым разглашением), «серый ящик» (частичное тестирование) или «белый ящик» (полная проверка знаний). Внутреннее тестирование, может быть использовано для организаций, у которых есть доступные ресурсы. Если собственных специалистов не хватает, рекомендуется прибегать к аутсорсингу.

Для автоматизированного тестирования, организации полагаются на фирмы, занимающиеся безопасностью. Руководство по тестированию требует опыта специалиста по безопасности, и может быть выполнено с точки зрения потенциального хакера.

1. Этап планирования: на этапе планирования определяются правила и проводится тестирование их поставленных целей. Информация о цели собирается в фазе перед атакой. Собранная информация ляжет в основу стратегии атаки. После атаки, тестеру необходимо восстановить сеть обратно в его исходное состояние. Тест на проникновение может случайно привести к сбою системы, и данные будут уничтожены или будет затронута производительность. Риск клиента должен быть правильно оценен. Главный фактор, играющий на этапе планирования – риск клиента. Из-за неотъемлемых рисков ручного тестирования, руководство может захотеть сначала подтвердить, что испытательная организация застрахована. Есть также несколько зависимостей, которые учитываются на этапе планирования.

2. Фаза перед атакой: Фаза перед атакой включает выявление угроз, и проведения оценки риска, и расчет относительной критичности угрозы. Воздействие угроз на бизнес можно охарактеризовать как высокое, среднее, или низкое. Внутренние метрики используют данные, доступные в организации, для оценки риска атаки, в то время как внешние метрики, получают из данных, собранных за пределами организации. Назначение значения вероятности успеха эксплойта, позволяет рассчитать относительную критичность. На этом этапе команда тестирования собирает как как можно больше информации о целевой компании. Есть множество способов, с помощью которых информация может быть получена.

3.Фаза атаки: Фаза атаки включает фактическую компрометацию цели, и, возможно, использовав уязвимость, обнаруженную во время фазы предварительной атаки или использовании лазеек в безопасности, таких как слабая политика безопасности, чтобы получить доступ.

4. Фаза после атаки: Тестировщик несет ответственность за восстановление любого состояния системы до предтестового. Помните, что цель ручного тестирования состоит в том, чтобы показать, где существуют недостатки безопасности, а не исправление проблем.

Документация

Отчеты детализируют инциденты, которые произошли в процессе тестирования, и комплекса мероприятий, которые выполняли тестировщики. Три типа отчетов, которые можно использовать для документирования, — это отчеты о тестировании на проникновение, дерево отказов (дерево атак) и анализ уязвимостей.

- Отчеты о тестировании на проникновение освещают произошедшие инциденты и спектр деятельности.

- Дерево отказов и деревья атак определяют корневые события и идентифицируют события, относящийся к руту. В частности, обратите внимание на деревья атак: кто, когда, почему, как и что.

- Анализ уязвимостей оценивает состояние между тем, где организация хочет быть, и где он находится в настоящее время. Внешние стандарты могут использоваться как часть анализа уязвимостей, чтобы дать рекомендации относительно того, как организация может уменьшить обнаруженные уязвимости.

Создание полезных нагрузок

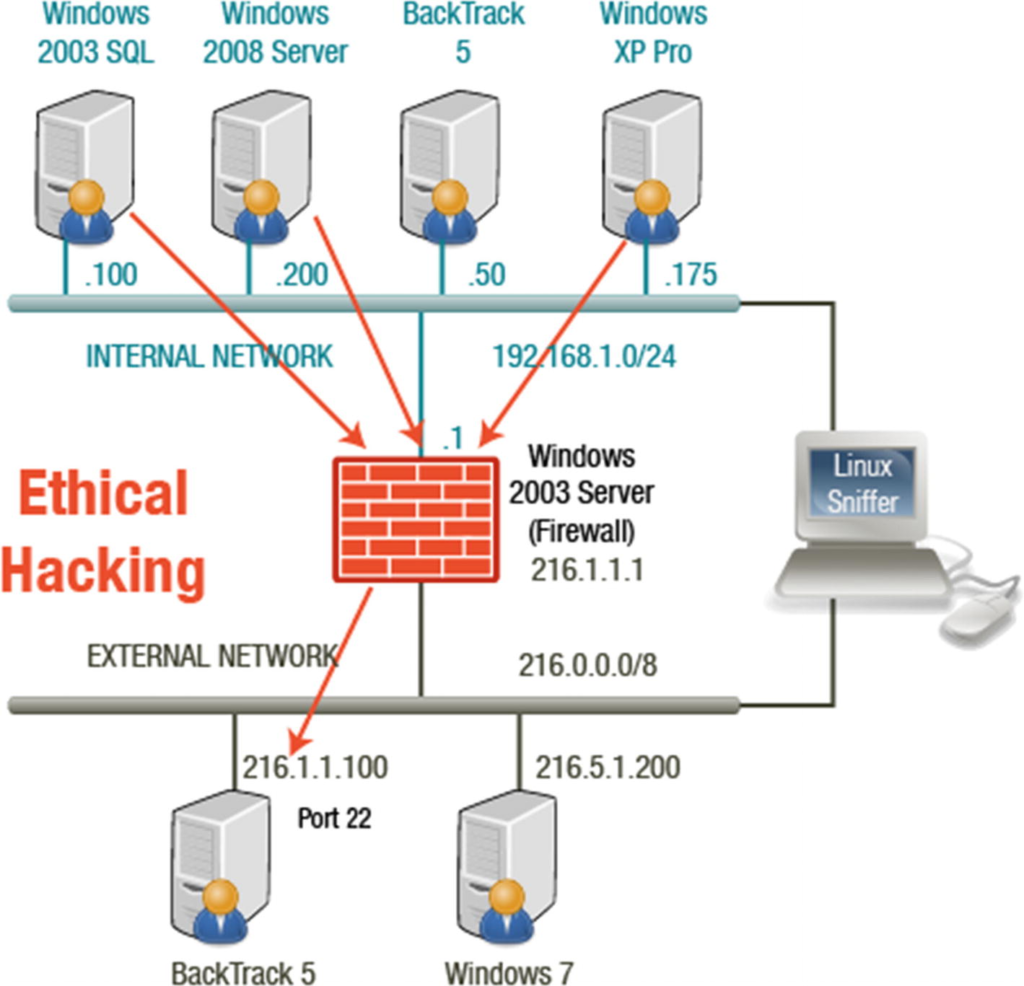

Вы можете создавать полезные нагрузки с помощью Metasploit, которые подключаются к машине, когда жертва запускает их. Полезные нагрузки для Windows, Linux и Mac OS X, могут быть созданы для данных операционных систем. При создании полезной нагрузки, Вы можете определить номер порта злоумышленника, IP-адрес или полное доменное имя (FQDN) и тип полезной нагрузки, например meterpreter или командную оболочку Windows. Если пользователь Windows запускает исполняемый файл, его машина подключается к порту 22, по адресу 216.6.1.100 (рис. ниже). Для этого атакующая машина должна слушать цель на этом порту.

Использование машины-жертвы

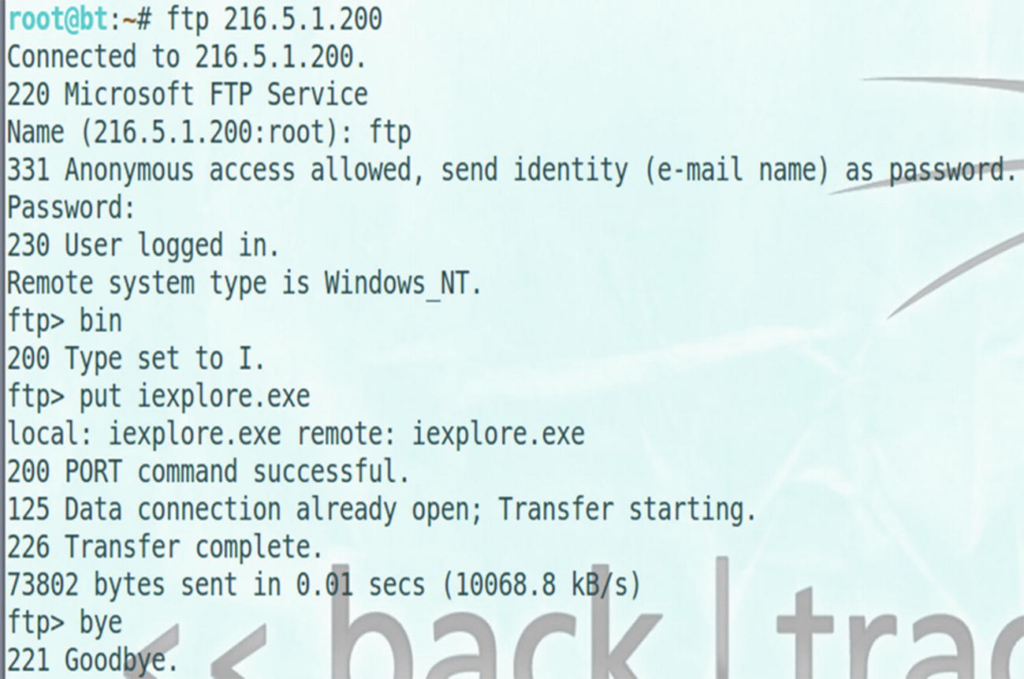

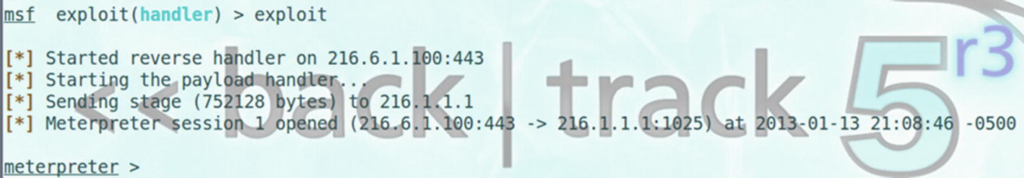

После создания полезной нагрузки MSF отправьте по FTP файл iexplore.exe. Злоумышленник может использовать SQL-инъекцию, для создания файла ответов для FTP, который позволяет их загружать, через оболочку хранимой процедуры xp_cmd. Если загруженный файл представляет собой полезную нагрузку meterpreter, то с ним также можно работать через оболочку xp_cmd для этого нужно создать сеанс meterpreter между злоумышленником и жертвой. Смотрите рисунки ниже.

Резюме

В этой главе Вы узнали о тестировании на проникновение. Вы получили понимание того, что влечет за собой оценка безопасности и что такое управление рисками. В этой главе также выделены инструменты, которые можно использовать для проведения тестирования на проникновение.

Ресурсы

National Institute of Standards and Technology (NIST):

CVE:

На этом все. Всем хорошего дня!

#1 Руководство по подготовке сертифицированного этичного хакера (CEH). Введение в этический взлом.

#2 Руководство по подготовке сертифицированного этичного хакера (CEH). Фазы атаки.

#3 Руководство по подготовке сертифицированного этичного хакера (CEH). Этичные хакеры.

#4 Руководство по подготовке сертифицированного этичного хакера (CEH). Футпринтинг и Разведка/сканирование сетей.

#5 Руководство по подготовке сертифицированного этичного хакера (CEH). Определение сетевого диапазона.

#7 Руководство по подготовке сертифицированного этичного хакера (CEH). Перечисление (enumeration).

#9 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом системы.

#10 Руководство по подготовке сертифицированного этичного хакера (CEH). Операции Kerberos.

#12 Руководство по подготовке сертифицированного этичного хакера (CEH). Трояны, бэкдоры, вирусы и черви.

#13 Руководство по подготовке сертифицированного этичного хакера (CEH). ICMP-туннелирование. Инструменты для создания троянов.

#14 Руководство по подготовке сертифицированного этичного хакера (CEH). Вирусы и черви.

#15 Руководство по подготовке сертифицированного этичного хакера (CEH). Какие вирусы атакуют? Как вирусы заражают?

#16 Руководство по подготовке сертифицированного этичного хакера (CEH). Снифферы.

#17 Руководство по подготовке сертифицированного этичного хакера (CEH). Социальная инженерия.

#19 Руководство по подготовке сертифицированного этичного хакера (CEH). Отказ в обслуживании (DoS).

#21 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом веб-серверов.

#22 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом веб-приложений.

#23 Руководство по подготовке сертифицированного этичного хакера (CEH). SQL-инъекции.

#24 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом беспроводных сетей.

#26 Руководство по подготовке сертифицированного этичного хакера (CEH). Брандмауэры и ханипоты.

#28 Руководство по подготовке сертифицированного этичного хакера (CEH). Криптография.

#29 Руководство по подготовке сертифицированного этичного хакера (CEH). Secure Socket Layer (SSL).