#28 Руководство по подготовке сертифицированного этичного хакера (CEH). Криптография.

Здравствуйте, дорогие друзья.

Криптография — это метод получения простого, разборчивого текста и реализации алгоритма для его шифрования, а также создания зашифрованного текста, который кажется тарабарщиной до расшифровки. Для сохранения конфиденциальности, используется шифрование.

В этой главе Вы познакомитесь с используемыми алгоритмами шифрования. Вы можете применить шифрование для поддержания двух из трех принципов безопасности — конфиденциальности и целостности. Вы узнаете о криптографии с открытым ключом, цифровых подписях и способах проверки зашифрованных писем.

К концу этой главы Вы сможете:

1. Распознавать криптографию с открытым ключом.

2. Определять цифровую подпись.

3. Определять дайджест сообщения.

4. Определять уровень безопасных сокетов (SSL).

5. Анализировать зашифрованную электронную почту.

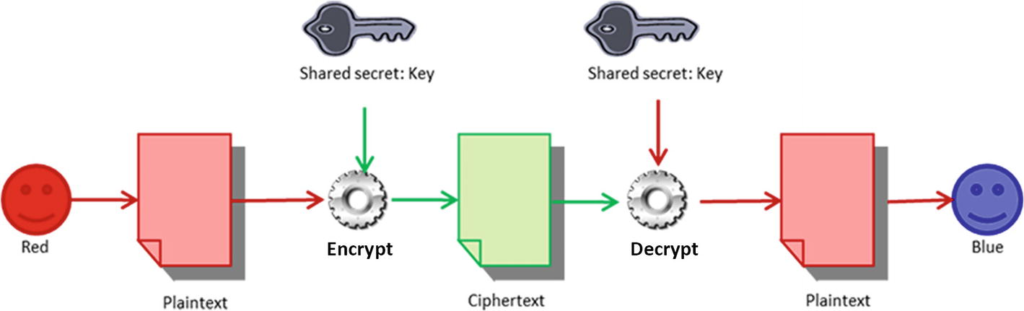

Симметричное шифрование

Даже для самых старых шифров, в основе лежит один и тот же ключ. Обе стороны нуждаются в узнавании направления и величины сдвига, выполняемого в его шифрах. Все симметричные алгоритмы, включая одноразовый блокнот, основаны на концепции общего секрета. Вызов этих методов, как указывалось ранее, являются основой, используемой для ключевого управления. См. Рисунок ниже.

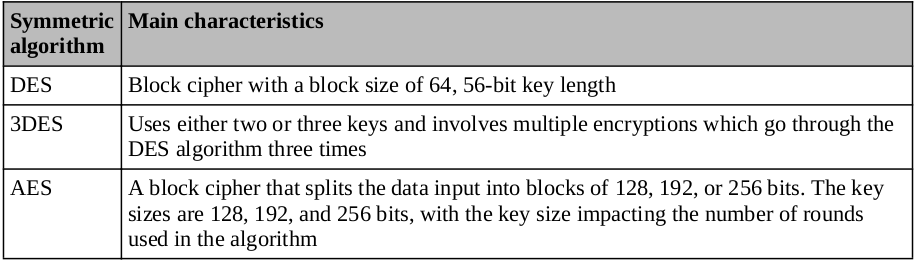

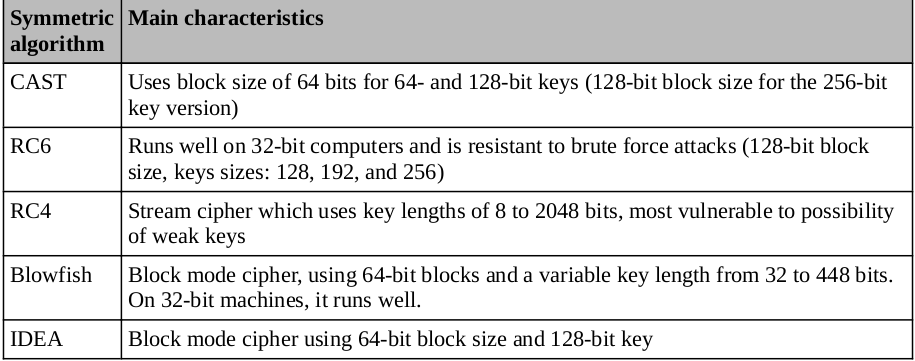

Симметричные алгоритмы

Вы должны быть знакомы с различными симметричными алгоритмами, и их основными характеристиками. Большинство алгоритмов, перечисленных в таблице ниже, являются блочными. Это означает, что они работают с группой битов фиксированной длины, с фиксированным, неизменным преобразованием. Если длина открытого текста сообщения не кратно длине блока, текстовое сообщение должно быть смягчено. Поточный шифр применяет криптографический ключ, и алгоритм к каждой двоичной цифре в потоке данных, и может шифровать открытые текстовые сообщения переменной длины.

Асимметричное шифрование

Асимметричное шифрование также известно как шифрование с открытым ключом. Этот метод основан на наличии пары ключей — открытого и закрытого. Два ключа математически связаны, но Вы не можете вычислить приватный ключ только потому, что Вы знаете чей-то открытый ключ.

Генерируется пара ключей. Открытый ключ публикуется третьей стороной на сервере, где другие смогут получить к нему доступ. Закрытый ключ пользователя остается за ним (например, в программном приложении). Один ключ закрывает открытый текст или шифрует его, а другой разблокирует зашифрованный текст или расшифровывает его.

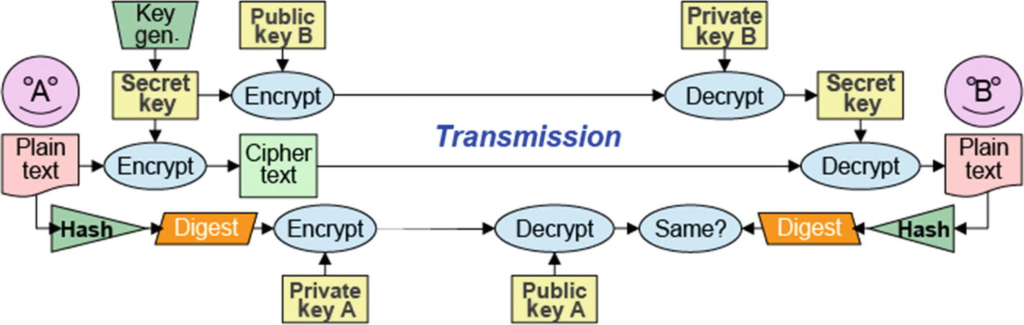

Ни один ключ, не может выполнять обе функции по отдельности. Открытый ключ может быть опубликован, тогда как закрытый ключ не должен раскрываться кому-либо, кому не разрешено читать сообщения. Например, предположим, что Вам нужно отправить «Синему» зашифрованное сообщение. Вы используете открытый ключ «Синего», доступ к которому осуществляется через сторонний сервер для шифрования сообщения, а потом Вы отправляете его им. «Синий» использует свой закрытый ключ для расшифровки сообщения. Даже если «Зеленый» перехватит сообщение, он не сможет расшифровать сообщение, даже если он также имеет доступ к общедоступным ключам. См. рисунок ниже для иллюстрации.

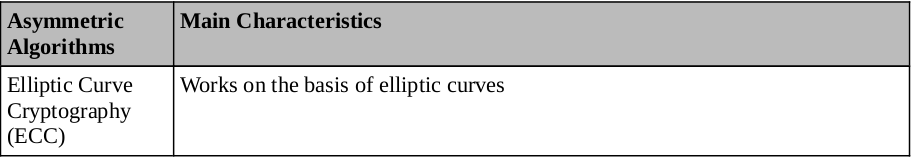

Асимметричные алгоритмы

Некоторые из асимметричных алгоритмов перечислены в таблице ниже, вместе с тем, как они применяются.

Хеш-функции

Хеш-функции используются для того, чтобы гарантировать, что сообщение или данные не измененны. Другими словами, речь идет о сохранении целостности, если Вы, скачав программу из интернета, можете увидеть, что дайджест значения сообщения отмечается с использованием определенного алгоритма хеширования. После того, как Вы загрузите файл, используйте хеш-калькулятор для этого файла. Ваш результат должен быть точным совпадением к значению, указанному на веб-сайте. Если значения не совпадают, это означает, что файл был каким-то образом изменен.

Хеш-алгоритмы

Двумя широко используемыми алгоритмами хеширования являются SHA и Message Digest. Есть также многочисленные инструменты, доступные в Интернете, которые Вы можете использовать для расчета хеш-значения файлов или строк символов.

- SHA: функция сжатия применяется к входным данным с помощью алгоритма SHA. Он может занимать до 264 бит, а затем сжимается до меньшего количества бит (например, 160 бит для SHA-1). Более длинные версии распознаются как SHA-2 (SHA-256, SHA-384 и SHA-512). Более длинный хеш-результат означает, что его гораздо сложнее успешно атаковать.

- Дайджест сообщения (MD): MD5 — это алгоритм дайджеста сообщения, который создает 128-битный хеш, для сообщения любой длины и делит сообщение на блоки по 512 бит.

Использование алгоритма криптографии: Конфиденциальность

Как для хранимых данных, так и для передаваемых данных сохранение конфиденциальности очень важно. Симметричное шифрование предпочтительнее в обоих случаях из-за его скорости, а также потому, что размер шифруемого объекта может значительно увеличиваться, за счет определенных асимметричных алгоритмов. Для хранимого элемента открытый ключ, как правило, не требуется, поскольку элемент зашифрован, чтобы защитить его от доступа других людей. Для передачи данных, криптография с открытым ключом обычно используется для обмена секретными ключами, а затем используется симметричная криптография для сохранения конфиденциальности передаваемых данных. Асимметричная криптография сохраняет конфиденциальность, но ее размер и скорость облегчает защиту конфиденциальности небольших задач, таких как обмен электронными ключами. Во всех случаях сложность алгоритмов и длина ключей обеспечивает конфиденциальность рассматриваемых данных.

Конфиденциальность данных, хранящихся или передаваемых, создается и поддерживается за счет использования криптографического алгоритма. Поддержание целостности является неотъемлемой частью безопасности сообщения. Хеш функции определяет дайджесты сообщения, и это обеспечивает его целостность. Кроме того, отправитель сообщения больше не может отрицать, что они отправили сообщение, имеющее важное значение в электронном обмене данными. Наконец, аутентификация позволяет людям доказать, что они те, кем себя называют.

Использование алгоритма криптографии: цифровые подписи

Хеш-функции и асимметричная криптография являются основой цифровой подписи. При подписании цифровых документов, оба фактора шифрования играют жизненно важную роль. Это действительно удобно для любого человека, чтобы изменить незащищенные цифровые документы. Важно, чтобы любое изменение могло быть идентифицировано, если документ изменяется после того, как человек подписывает его. Хеш-функции используются для построения дайджеста сообщения, уникального и легко воспроизводимого всеми сторонами защиты, от редактирования документа. Это гарантирует целостность сообщения. См. Рисунок ниже.

Когда дело доходит до онлайн-транзакций, цифровые подписи могут обеспечить неотказуемость, что важно для обеспечения того, чтобы сторона договора или сообщение, не может отказать в подлинности своей подписи, в первую очередь, на бумаге. Неотказуемость в этом смысле относится к способности гарантировать, что сторона договора должна подтвердить подлинность своих подписей на бумаге.

На этом все. Всем хорошего дня!

#1 Руководство по подготовке сертифицированного этичного хакера (CEH). Введение в этический взлом.

#2 Руководство по подготовке сертифицированного этичного хакера (CEH). Фазы атаки.

#3 Руководство по подготовке сертифицированного этичного хакера (CEH). Этичные хакеры.

#4 Руководство по подготовке сертифицированного этичного хакера (CEH). Футпринтинг и Разведка/сканирование сетей.

#5 Руководство по подготовке сертифицированного этичного хакера (CEH). Определение сетевого диапазона.

#7 Руководство по подготовке сертифицированного этичного хакера (CEH). Перечисление (enumeration).

#9 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом системы.

#10 Руководство по подготовке сертифицированного этичного хакера (CEH). Операции Kerberos.

#12 Руководство по подготовке сертифицированного этичного хакера (CEH). Трояны, бэкдоры, вирусы и черви.

#13 Руководство по подготовке сертифицированного этичного хакера (CEH). ICMP-туннелирование. Инструменты для создания троянов.

#14 Руководство по подготовке сертифицированного этичного хакера (CEH). Вирусы и черви.

#15 Руководство по подготовке сертифицированного этичного хакера (CEH). Какие вирусы атакуют? Как вирусы заражают?

#16 Руководство по подготовке сертифицированного этичного хакера (CEH). Снифферы.

#17 Руководство по подготовке сертифицированного этичного хакера (CEH). Социальная инженерия.

#19 Руководство по подготовке сертифицированного этичного хакера (CEH). Отказ в обслуживании (DoS).

#21 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом веб-серверов.

#22 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом веб-приложений.

#23 Руководство по подготовке сертифицированного этичного хакера (CEH). SQL-инъекции.

#24 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом беспроводных сетей.

#26 Руководство по подготовке сертифицированного этичного хакера (CEH). Брандмауэры и ханипоты.