#26 Руководство по подготовке сертифицированного этичного хакера (CEH). Брандмауэры и ханипоты.

Здравствуйте, дорогие друзья.

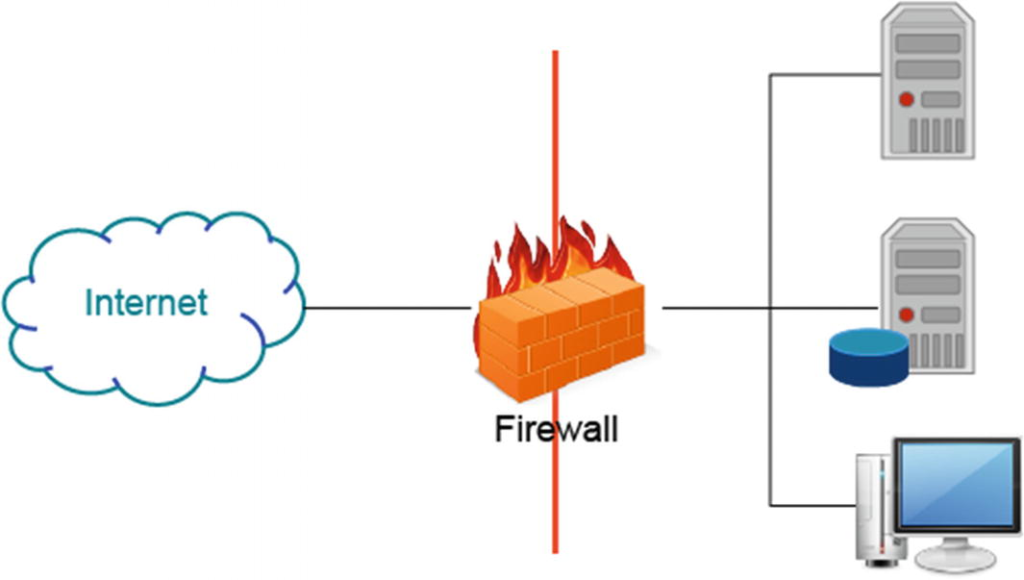

Брандмауэры стали частью стандартных операций в большинстве организаций. Брандмауэры могут быть аппаратными или программными, или комбинациями из вышеперечисленных. Брандмауэр предназначен для проверки трафика, а затем он разрешает или блокирует этот трафик, на основе политики организации.

Типы брандмауэров

Существует несколько доступных альтернатив брандмауэру. Брандмауэры имеют свои ограничения. Брандмауэры не защищают против социальной инженерии. Наконец, брандмауэр не может защитить от попытки туннелирования. Несколько брандмауэров, которые Вы могли бы использовать, являются аппаратными брандмауэрами, программными брандмауэрами, брандмауэрами с фильтрацией пакетов, шлюзами на уровне каналов, брандмауэрами прикладного уровня и брандмауэрами многоуровневой проверки, с отслеживанием состояния.

Идентификация брандмауэра

Есть несколько методов, которые злоумышленники используют для идентификации брандмауэров. Они могут сканировать порты с помощью Nmap. Злоумышленник также может использовать баннер захвата, который отправляет сообщения из сетевых служб.

Брандмауэры

Когда брандмауэр защищает сеть, злоумышленники могут использовать различные методы для взлома. Они могут использовать внутреннего сообщника, найти уязвимые службы, получить доступ к уязвимому внешнему серверу, для обхода брандмауэра (HTTPTunnel), размещать бэкдоры через брандмауэры (rwwwshell), спрятаться за скрытым каналом (Loki), и использовать туннелирование ACK.

Honeypots и Honeynets

Многие организации используют ханипоты, и сети-приманки для раннего предупреждения системы от возможных атак. Обе эти системы размещены в сети, и побуждают потенциальных злоумышленников сделать их легкой жертвой внутри организации. Эти устройства могут быть целенаправленно сконфигурированы с известными уязвимостями, и слабой безопасности. Устройства предназначены для отправки сигналов тревоги и сообщения о том, что они подверглись нападению или взлому. Это позволяет сетевым администраторам определить источник атаки и закрыть шлюзы, для предотвращения распространения атаки на критически важные устройства и системы, внутри частной сети организации.

Типы ханипотов

Ханипот предназначен для привлечения и захвата злоумышленников, и существуют различные способы, которыми ханипоты могут быть настроены, для заманивания злоумышленника.

- Хагнипоты с низким уровнем взаимодействия имитируют настройку сервисов, а активность с эмулируемой службой, фиксируется и регистрируется.

- Ханипоты с высоким уровнем взаимодействия, представляют собой сетевую архитектуру, которая контролирует и фиксирует всю активность; они также известны как honeynets.

- Ханипоты со средним взаимодействием используют виртуализацию прикладного уровня и отправляют ожидаемые ответы для известных эксплойтов, чтобы заставить эксплойт отправить полезную нагрузку.

Ханипоты с открытым исходным кодом

Есть много ханипотов, доступных в виде коммерческих продуктов или в открытом доступе. Некоторые коммерчески доступные ханипоты включают KFSensor, NetBait, ManTrap и SPECTER. У Вас есть множество вариантов, если Вы хотите пойти по пути программного обеспечения с открытым исходным кодом.

Приманки с открытым исходным кодом включают

- Bubblegum Proxypot

- Jackpot

- BackOfficer Friendly

- Bait-n-Switch

- Bigeye

- HoneyWeb

- Deception Toolkit

- LaBrea Tarpit

- Honeyd

- Honeynets

- Sendmail SPAN Trap

- Tiny Honeypot

Реагирование на атаки

Важно не только обнаруживать вторжения, так как организация должна иметь хорошую оборонительную политику. В группу реагирования на инциденты должны входить представители различных отделов организации. Компания должна иметь процедуры реагирования, коммуникации, регистрацию процедуры, а также обучение и репетиции для такого мероприятия.

Инструменты обнаружения вторжений

Доступно множество инструментов, включая инструменты обнаружения вторжений, такие как

- BlackICE

- RealSecure

- Network Flight Recorder

- Dragon

- NetProwler

- SilentRunner

- Vanguard Enforcer

- Cisco Secure IDS

- Snort

Инструменты для обхода IDS

Администратор должен знать об инструментах, доступных для помощи злоумышленнику, который уклоняется от IDS. Системы IDS, в режиме реального времени, можно обмануть, если они не установлены и настроены правильно. SideStep, Mendax, Stick, Fragrouter и ADMutate — это лишь некоторые из этих инструментов, которые должен знать администратор.

Генераторы пакетов

Доступен ряд инструментов генераторов пакетов. Просмотрите следующий список, и изучите инструменты, о которых Вы хотели бы узнать больше:

- Aicmpsend

- Apsend

- Blast

- Ettercap

- Hping2

- ICMPush

- IpsendISIC

- Libnet

- Multi-Generator Toolset

- Net::RawIP

- Netcat

- Netsh

- PacketX

- Send ICMP Nasty Garbage

- Tcpreplay

- The Packet Shell

- USI++

- Xipdump

Инструменты для взлома брандмауэра

Существует несколько инструментов для маскировки связи, между двумя серверами, для успешного взлома брандмауэра. Несколько из них 007 Shell, ICMP Shell (ISH), AckCmd и Covert_TCP.

Инструменты для тестирования

Существует множество инструментов, предназначенных для тестирования политик фильтрации брандмауэра или тестирование конфигурации:

- FTester

- Traffic IQ Pro

- Next-Generation Intrusion Detection Expert System

- Secure Host

- System iNtrusion Analysis and Report Environment (SNARE)

- TCP Opera

- Firewall Informer

- Atelier Web Firewall Tester

Резюме

В этой главе Вы узнали о различных усилиях и процессах, которые можно реализована для защиты от атак на внутренние сети. Вы ознакомились с методами обнаружения вторжений, различными типами брандмауэров и тем, как определить, когда атака происходит с помощью мониторинга.

На этом все. Всем хорошего дня!

#1 Руководство по подготовке сертифицированного этичного хакера (CEH). Введение в этический взлом.

#2 Руководство по подготовке сертифицированного этичного хакера (CEH). Фазы атаки.

#3 Руководство по подготовке сертифицированного этичного хакера (CEH). Этичные хакеры.

#4 Руководство по подготовке сертифицированного этичного хакера (CEH). Футпринтинг и Разведка/сканирование сетей.

#5 Руководство по подготовке сертифицированного этичного хакера (CEH). Определение сетевого диапазона.

#7 Руководство по подготовке сертифицированного этичного хакера (CEH). Перечисление (enumeration).

#9 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом системы.

#10 Руководство по подготовке сертифицированного этичного хакера (CEH). Операции Kerberos.

#12 Руководство по подготовке сертифицированного этичного хакера (CEH). Трояны, бэкдоры, вирусы и черви.

#13 Руководство по подготовке сертифицированного этичного хакера (CEH). ICMP-туннелирование. Инструменты для создания троянов.

#14 Руководство по подготовке сертифицированного этичного хакера (CEH). Вирусы и черви.

#15 Руководство по подготовке сертифицированного этичного хакера (CEH). Какие вирусы атакуют? Как вирусы заражают?

#16 Руководство по подготовке сертифицированного этичного хакера (CEH). Снифферы.

#17 Руководство по подготовке сертифицированного этичного хакера (CEH). Социальная инженерия.

#19 Руководство по подготовке сертифицированного этичного хакера (CEH). Отказ в обслуживании (DoS).

#21 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом веб-серверов.

#22 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом веб-приложений.

#23 Руководство по подготовке сертифицированного этичного хакера (CEH). SQL-инъекции.

#24 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом беспроводных сетей.

#25 Руководство по подготовке сертифицированного этичного хакера (CEH). Обход систем обнаружения вторжений. Брандмауэры и ханипоты.