#29 Руководство по подготовке сертифицированного этичного хакера (CEH). Secure Socket Layer (SSL).

Здравствуйте, дорогие друзья.

Secure Sockets Layer или SSL, управляет шифрованием информации, которая передается через Интернет. SSL использует как асимметричный, так и симметричные механизмы аутентификации, и отвечает за выполнение рукопожатия SSL. Процесс начинается с запроса от клиента на безопасное соединение, и ответа сервера. Обе стороны должны договориться о широко-распространенном протоколе.

SSL-рукопожатие

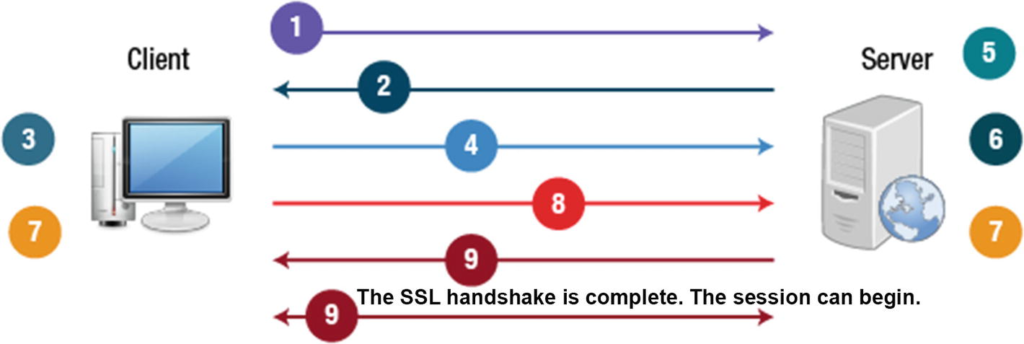

В начале сеанса SSL, выполняется рукопожатие SSL, которое устанавливает его криптографические параметры.

1. Клиент отправляет свой номер версии SSL, настройки шифрования и конкретные данные сеанса на сервер.

2. Сервер отправляет то же самое, плюс собственный сертификат. Если запрошенный ресурс требует аутентификации клиента, сервер запрашивает у клиента сертификат.

3. Клиент аутентифицируется, используя полученную информацию.

4. Клиент шифрует начальное значение открытым ключом сервера и отправляет его на сервер. Если сервер запрашивает аутентификацию клиента, клиент также отправляет клиентский сертификат.

5. Если сервер запрашивает аутентификацию клиента, сервер пытается аутентифицировать клиентский сертификат.

6. Сервер использует свой закрытый ключ для расшифровки секрета, а затем генерирует главный секрет.

7. И клиент, и сервер используют главный секрет для генерации сеансового ключа, симметричного ключа.

8. Клиент сообщает серверу, что будущие сообщения будут зашифрованы с помощью сеансового ключа.

9. Сервер сообщает клиенту то же самое.

Рисунок ниже иллюстрирует шаги, перечисленные выше. Ступеньки со стороны клиента или сервера представляют действия, предпринятые каждым из них. Стрелки также включают номера каждого шага, перечисленные выше, чтобы показать, как клиент и сервер взаимодействует, когда происходит рукопожатие SSL.

Безопасная оболочка (SSH)

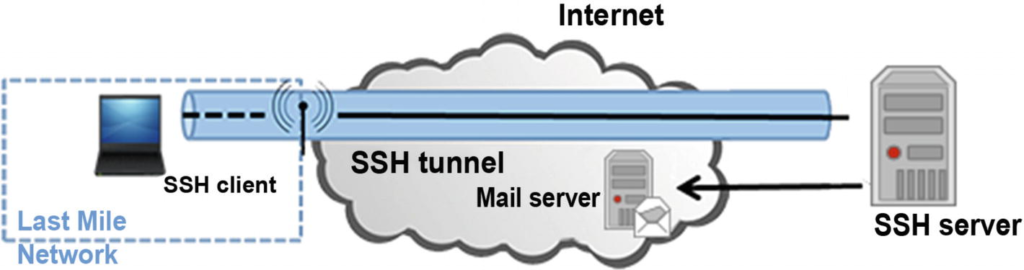

SSH — безопасная альтернатива небезопасному приложению Telnet. Telnet позволяет пользователям подключаться между системами. Хотя Telnet все еще используется, он имеет недостатки. SSH использует демон SSH, для открытия защищенного транспортного канала, между машинами на каждом конце. Эти демоны инициируют контакт через TCP-портом 22, а затем обмениваются данными в безопасном режиме, через более высокие порты. Одной из сильных сторон SSH является поддержка нескольких различных протоколов для шифрования.

Протокол SSH предоставляет такие возможности, как автоматическое шифрование данных, аутентификацию и сжатие данных. Протокол имеет гибкость и простоту, и специально используется для уменьшения количества переключений между системами. Во время соединения согласован обмен ключами, открытый ключ, симметричный ключ, аутентификация сообщений и алгоритмы хеширования. Конфиденциальность отдельных пакетов данных обеспечивается с помощью кода аутентификации сообщения, который определяется из общего секрета, пакета содержимого и порядкового номера пакета. См. рис. ниже.

Криптографические приложения

Приложения Pretty Good Privacy (PGP) могут быть включены в обычную программу электронной почты, для выполнения большинства повседневных задач шифрования, с использованием сочетания симметричных и асимметричных протоколов шифрования.

Одной из отличительных особенностей PGP является возможность использования как симметричного, и асимметричного метода шифрования, используя сильные стороны метода, а также избегания слабых сторон каждого метода. Симметричные ключи используются для массового шифрования, что повышает эффективность и скорость симметричного шифрования. Симметричные ключи передаются асимметричными методами, которые используют гибкость этого метода.

Для шифрования данных используются следующие криптографические приложения:

- TrueCrypt — это решение для шифрования с открытым исходным кодом. Он предназначен для симметричного шифрования файлов на основе дисков. Он включает в себя шифры AES и возможность создания отрицаемого тома. TrueCrypt может выполнять шифрование файлов и всего диска. Полный жесткий диск компьютера, вместе с операционной системой шифруется всем диском шифрования.

- FreeOTFE похож на TrueCrypt. Как открытый исходный код, в свободном доступе, программа обеспечивает шифрование диска на лету. Он умеет шифровать файлы вплоть до целых дисков с несколькими распространенными шифрами, вроде AES.

- Gnu Privacy Guard (GnuPG) — это реализация с открытым исходным кодом, и спецификация Pretty Good Privacy (OpenPGP). Это открытый ключ программы шифрования, предназначенный для защиты таких сообщений, как электронные письма. Он работает так же, как PGP, и предоставляет метод управления открытыми/закрытыми ключами. Шифрование файловой системы стало стандартным средством защиты данных при хранении. Даже для жестких дисков, доступно встроенное шифрование AES.

- BitLocker. Microsoft запустила BitLocker со своей Encrypting File System (EFS). Это метод шифрования загрузочного сектора, который помогает защитить данные в самых последних операционных системах Windows. BitLocker использует AES, для автоматического шифрования всех файлов на жестком диске. Все шифрование происходит в фоновом режиме, а расшифровка происходит гладко, когда требуются данные. Вы можете сохранить ключ дешифрования в TPM или на USB-накопителе.

Атаки на криптографию

Асимметричное шифрование также известно как шифрование с открытым ключом. Этот метод основан на наличии пары ключей — открытого и закрытого ключа. Два ключа математически связаны, но Вы не можете вычислить приватный ключ только потому, что Вы знаете чей-то открытый ключ.

Процесс начинается с создания пары ключей. Открытый ключ публикуется на стороннем сервере, где другие смогут получить к нему доступ. А закрытый ключ пользователя остается у пользователя (например, внутри программного приложения). Один ключ блокирует открытый текст или шифрует его, а другой открывает шифрованный текст или расшифровывает его. Открытый ключ может быть опубликован без ущерба для безопасности, тогда как закрытый ключ не должен раскрываться кому-либо, кому не разрешено читать сообщения.

Например, предположим, что Вам нужно отправить Джейн зашифрованное сообщение. Вы используете открытый ключ Джейн, доступ к которому осуществляется через сторонний сервер, для шифрования сообщения, а затем отправляете его ей. Джейн использует свой закрытый ключ для расшифровки сообщения. Если бы Карл перехватил сообщение, он не смог бы расшифровать сообщение, хотя у него также есть доступ к открытому ключу Джейн.

Важно знать о различных типах атак, известных, и происходящих против криптографии. Пассивные атаки происходят с использованием Wireshark и tcpdump. Активные атаки включают в себя использование математических атак. и атак «человек посередине». Расширенные атаки включают в себя использование криптоанализа, атак грубой силы и анализа шаблонов.

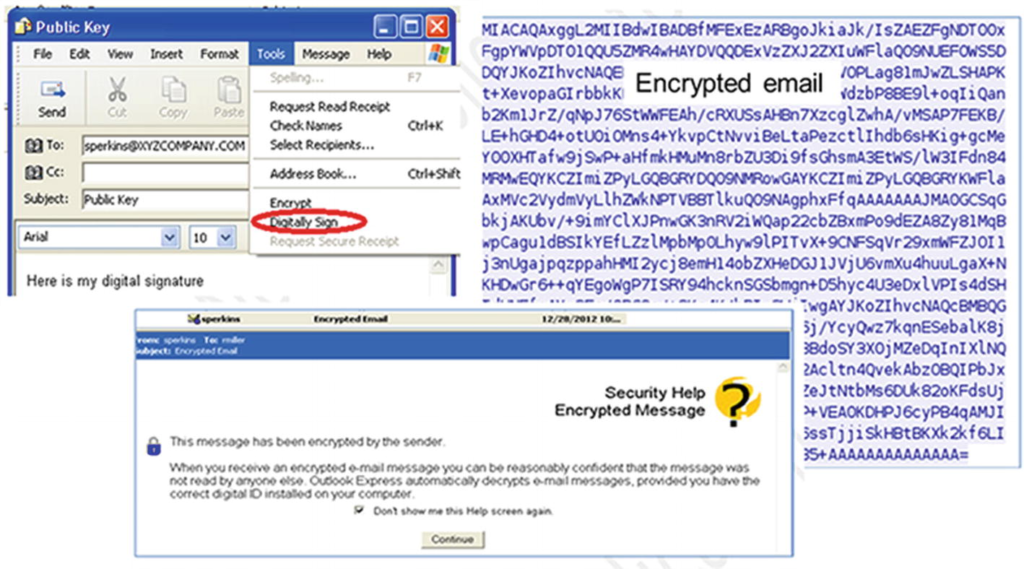

Шифрование электронной почты

Для шифрования сообщений используется открытый ключ. Подписав электронное письмо цифровой подписью, пользователь может отправить свой открытый ключ другому пользователю. Пользователь затем может использовать открытый ключ, предоставленный им отправителем, для шифрования сообщений, которые отправлены этому отправителю. См. Рисунок ниже.

Резюме

Из этой главы Вы узнали, что криптография — это процесс, используемый для простого читаемого текста, и к нему можно применять алгоритм, шифруя текст, для создания шифрованного сообщения. Этот зашифрованный текст кажется нечитаемым, пока не будет расшифрован.

Вы также просмотрели алгоритмы шифрования, и узнали, как применять шифрование, для обеспечения конфиденциальности и целостности, ключевой криптографии, цифровой подписи и как анализировать зашифрованную электронную почту.

На этом все. Всем хорошего дня!

#1 Руководство по подготовке сертифицированного этичного хакера (CEH). Введение в этический взлом.

#2 Руководство по подготовке сертифицированного этичного хакера (CEH). Фазы атаки.

#3 Руководство по подготовке сертифицированного этичного хакера (CEH). Этичные хакеры.

#4 Руководство по подготовке сертифицированного этичного хакера (CEH). Футпринтинг и Разведка/сканирование сетей.

#5 Руководство по подготовке сертифицированного этичного хакера (CEH). Определение сетевого диапазона.

#7 Руководство по подготовке сертифицированного этичного хакера (CEH). Перечисление (enumeration).

#9 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом системы.

#10 Руководство по подготовке сертифицированного этичного хакера (CEH). Операции Kerberos.

#12 Руководство по подготовке сертифицированного этичного хакера (CEH). Трояны, бэкдоры, вирусы и черви.

#13 Руководство по подготовке сертифицированного этичного хакера (CEH). ICMP-туннелирование. Инструменты для создания троянов.

#14 Руководство по подготовке сертифицированного этичного хакера (CEH). Вирусы и черви.

#15 Руководство по подготовке сертифицированного этичного хакера (CEH). Какие вирусы атакуют? Как вирусы заражают?

#16 Руководство по подготовке сертифицированного этичного хакера (CEH). Снифферы.

#17 Руководство по подготовке сертифицированного этичного хакера (CEH). Социальная инженерия.

#19 Руководство по подготовке сертифицированного этичного хакера (CEH). Отказ в обслуживании (DoS).

#21 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом веб-серверов.

#22 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом веб-приложений.

#23 Руководство по подготовке сертифицированного этичного хакера (CEH). SQL-инъекции.

#24 Руководство по подготовке сертифицированного этичного хакера (CEH). Взлом беспроводных сетей.

#26 Руководство по подготовке сертифицированного этичного хакера (CEH). Брандмауэры и ханипоты.

#28 Руководство по подготовке сертифицированного этичного хакера (CEH). Криптография.