#38 Kali Linux для продвинутого тестирования на проникновение. Продвинутая социальная инженерия и физическая безопасность.

Здравствуйте, дорогие друзья.

Социальная инженерия — это метод манипулирования людьми, с целью извлечения информации или выполнения вредоносной деятельности, путем взаимодействия с ними. Это самая эффективная атака, которая привела к тому, что многие организации становятся жертвами инцидентов, связанных с безопасностью. Злоумышленники могут выбрать один или несколько способов, для нацеливания на отдельных лиц, используя человеческую психологию, которая может эффективно обмануть человека в предоставлении физического доступа к системе. Это единственный наиболее успешный вектор атаки, используемый во время атак красной команды, тестирования на проникновение или реальной атаки. Успех социальной инженерии зависит от двух ключевых факторов:

1. Знания, полученные на этапе разведки. Злоумышленник должен знать имена пользователей, связанные с целью; что более важно, злоумышленник должен понять проблемы пользователей в сети.

2. Понимание того, как применить эти знания, чтобы убедить потенциальные цели активироваться, в виде нападения, выдавая себя за руководство, разговаривая с ними по телефону, спрашивая о них, побуждая их переходить по ссылкам или запуская программу. В последние годы следующие две тактики оказались наиболее успешными:

• Если целевая компания недавно завершила оценку на конец года, каждый сотрудник компании будет очень сосредоточен на получении дополнительной заработной платы от отдела кадров. Таким образом, электронные письма или документы с названиями, связанными с этой темой, скорее всего, будут открыты для целевых лиц.

• Если целевая компания приобрела или объединилась с другой организацией, тип атаки социальной инженерии, будет китобойным промыслом, нацеленным на руководителей высшего звена и других высокопоставленных лиц в обеих компаниях. Основной принцип этого типа атак заключается в том, что чем больше привилегий у пользователя, тем больший доступ могут получить злоумышленники.

Kali Linux предоставляет несколько инструментов и фреймворков, которые имеют повышенные шансы на успех в социальных сетях. Социальная инженерия используется как предлог, чтобы заставить жертв открывать файлы или выполнять определенные операции. Примеры включают исполняемые файлы на основе файлов, созданные платформой Metasploit и использующие методы без файлов, такие как сценарии PowerShell с использованием Empire 3.

В этом разделе мы рассмотрим некоторые тактики, техники и процедуры (ТТР). Также глубоко погрузимся в использовании инструментария социальной инженерии (также известного как SET и SEToolkit) и Gophish. Методы, используемые при использовании этих инструментов, послужат моделью для использования социальных сетей. Разработка для развертывания атак с помощью других инструментов.

К концу этого раздела, Вы познакомитесь со следующими понятиями и методами:

• Различные методы атак социальной инженерии, которые могут быть использованы злоумышленниками.

• Как выполнять физические атаки на консоли.

• Создание мошеннических физических устройств с использованием микроконтроллеров и USB-накопителей.

• Сбор имен пользователей и паролей, с помощью атаки по сбору учетных данных.

• Запуск атаки Tabnabbing и Web Jacking.

• Использование веб-метода Multi-Attack.

• Использование атаки с внедрением буквенно-цифрового шелл-кода PowerShell.

• Как настроить Gophish на Kali Linux.

• Запуск фишинговой кампании по электронной почте.

Для поддержки атак социальной инженерии SET будут использоваться следующие общие методы реализации:

• Сокрытие вредоносных исполняемых файлов и запутывание URL-адреса злоумышленника.

• Эскалация атаки с использованием перенаправления DNS.

• Получение доступа к системе и сети через USB.

Методология команд и TTP

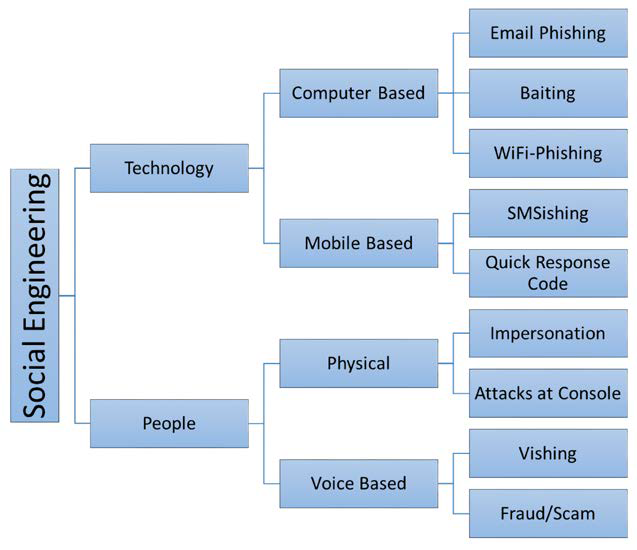

В качестве маршрута атаки, поддерживающего методологию kill chain, социальная инженерия фокусируется на различных аспектах нападения, которые используют доверие человека и врожденную готовность помочь, заставив обманом, манипулировать им, с целью компрометации сети и ее ресурсов. На рисунке ниже, показаны различные типы методов атак, которые злоумышленники могут использовать для сбора данных, информации и/или получить доступ.

Как видите, существует переклассифицикация тактики социальной инженерии на две основные категории: одна связана с технологиями, а другая — с конкретными людьми. В следующих разделах будет представлен краткий обзор этих двух категорий; позже мы будем исследовать компьютерные атаки, особенно физические атаки и фишинг электронной почты, используя Kali Linux.

На этом все. Всем хорошего дня!

#1 Kali Linux для продвинутого тестирования на проникновение. Целевое тестирование.

#2 Kali Linux для продвинутого тестирования на проникновение. Методология тестирования.

#3 Kali Linux для продвинутого тестирования на проникновение. Введение в возможности Kali Linux.

#7 Kali Linux для продвинутого тестирования на проникновение. Kali на Android (телефоны без рута).

#8 Kali Linux для продвинутого тестирования на проникновение. Настройка и кастомизация Kali Linux.

#11 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Metasploitable3.

#12 Kali Linux для продвинутого тестирования на проникновение. Создание тестовой лаборатории. Mutillidae.

#14 Kali Linux для продвинутого тестирования на проникновение. OSINT и Пассивная разведка.

#15 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Maltego.

#16 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. OSRFramework. theHarvester.

#18 Kali Linux для продвинутого тестирования на проникновение. Наступательный OSINT. Гугл Дорки.

#20 Kali Linux для продвинутого тестирования на проникновение. Защитный OSINT. CUPP. CeWL. Twofi.

#24 Kali Linux для продвинутого тестирования на проникновение. IPv4. IPv6. Инструменты IPv6.

#26 Kali Linux для продвинутого тестирования на проникновение. Сканирование портов. Nmap. Masscan.

#27 Kali Linux для продвинутого тестирования на проникновение. Информация DHCP. ARP-broadcasting.

#30 Kali Linux для продвинутого тестирования на проникновение. Оценка уязвимости. Эксплойты.

#33 Kali Linux для продвинутого тестирования на проникновение. OWASP ZAP.

#35 Kali Linux для продвинутого тестирования на проникновение. Сканер сетевых уязвимостей OpenVAS.

#37 Kali Linux для продвинутого тестирования на проникновение. Специализированные сканеры.