#3 Уязвимость HTMl Injection — Reflected (GET) уровень (Medium).

Начнем тестировать наше приложение на уязвимости, и поставим средний уровень безопасности (medium).

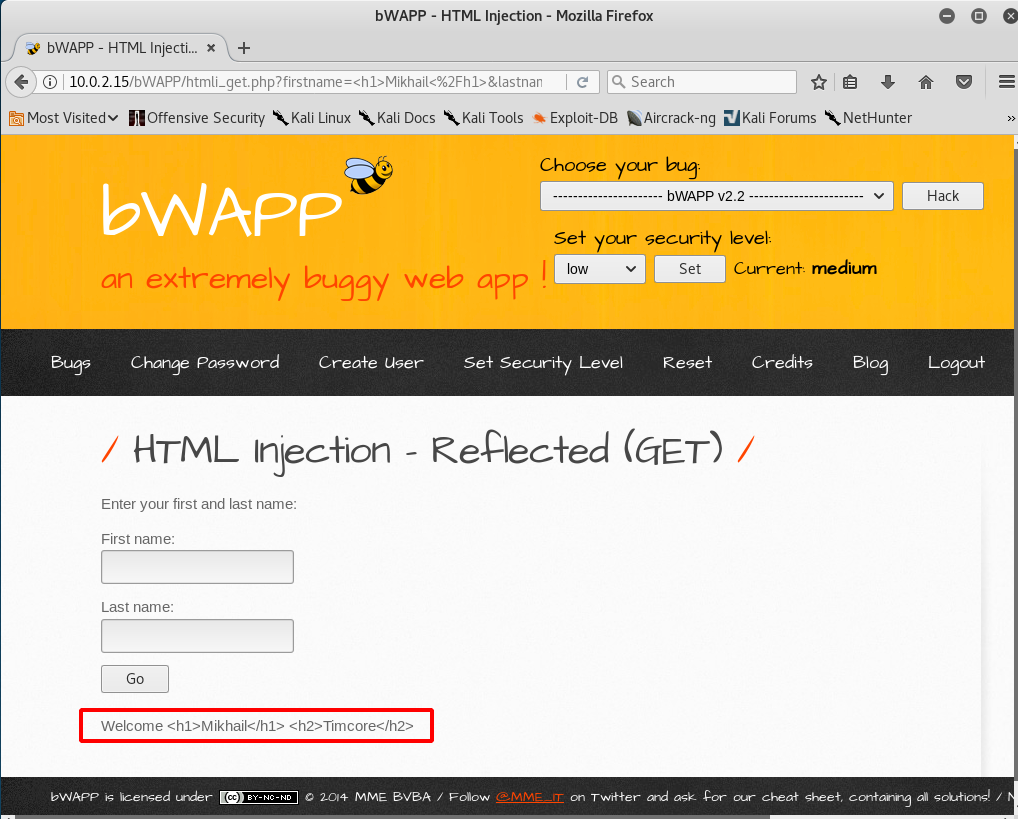

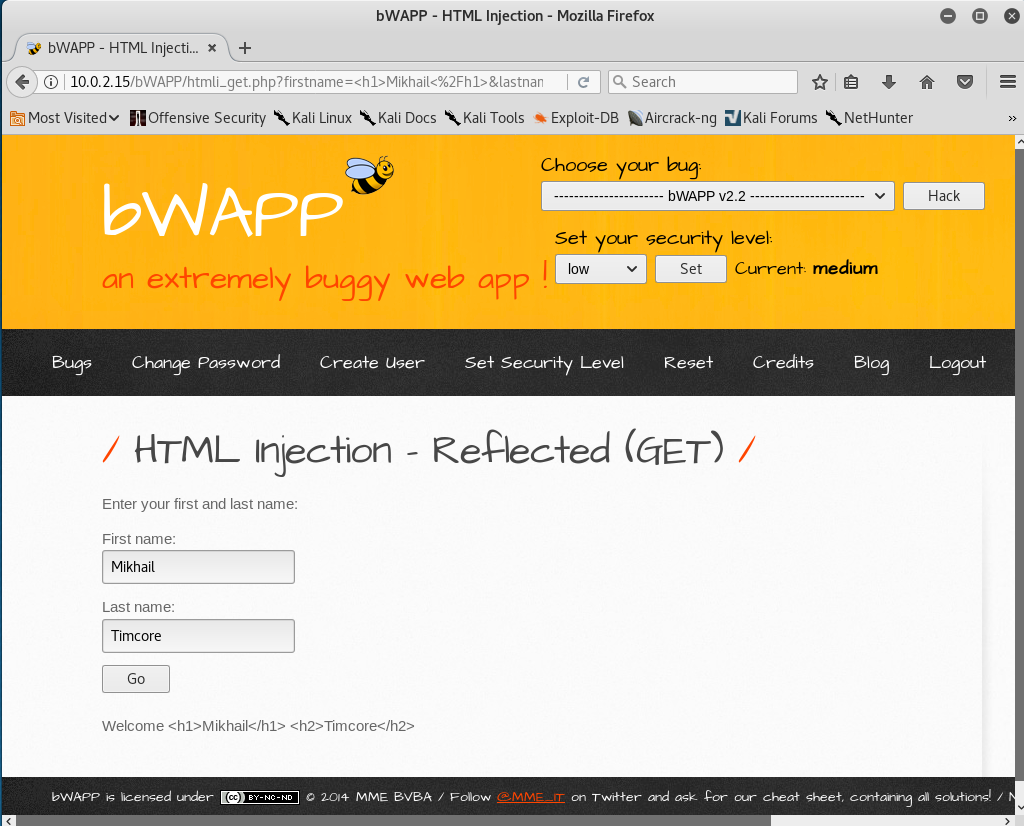

Проделаем тоже самое, что и в прошлом уроке, введем в поле first name — <h1>Mikhail</h1>, а в поле last name — <h2>Timcore</h2>.

В итоге ничего не получим, мы не можем проэксплуатировать предыдущую уязвимость. Получим только простой вывод на странице:

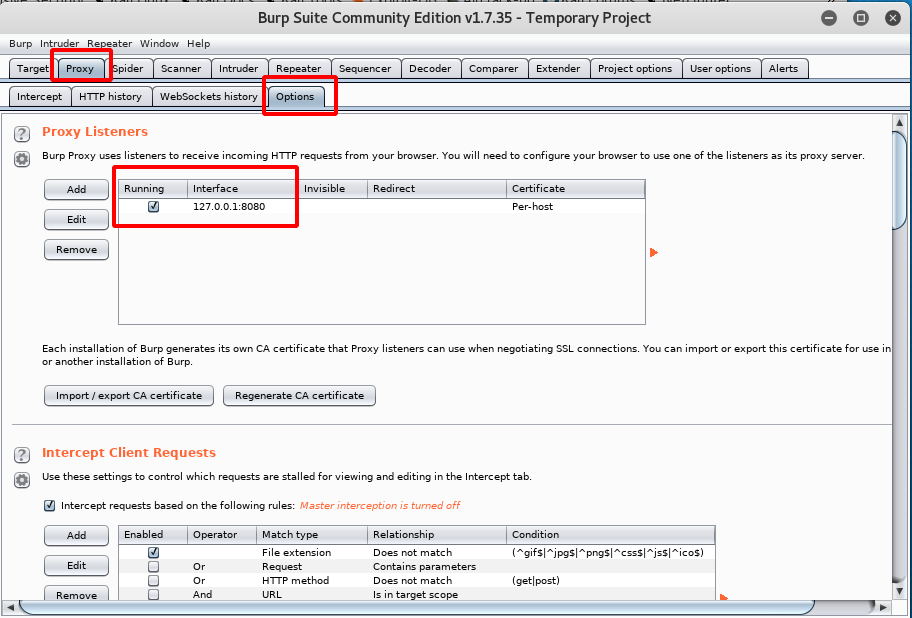

Для последующей работы нам понадобится инструмент Burp Suite.

Настраиваем его для работы в локальной сети:

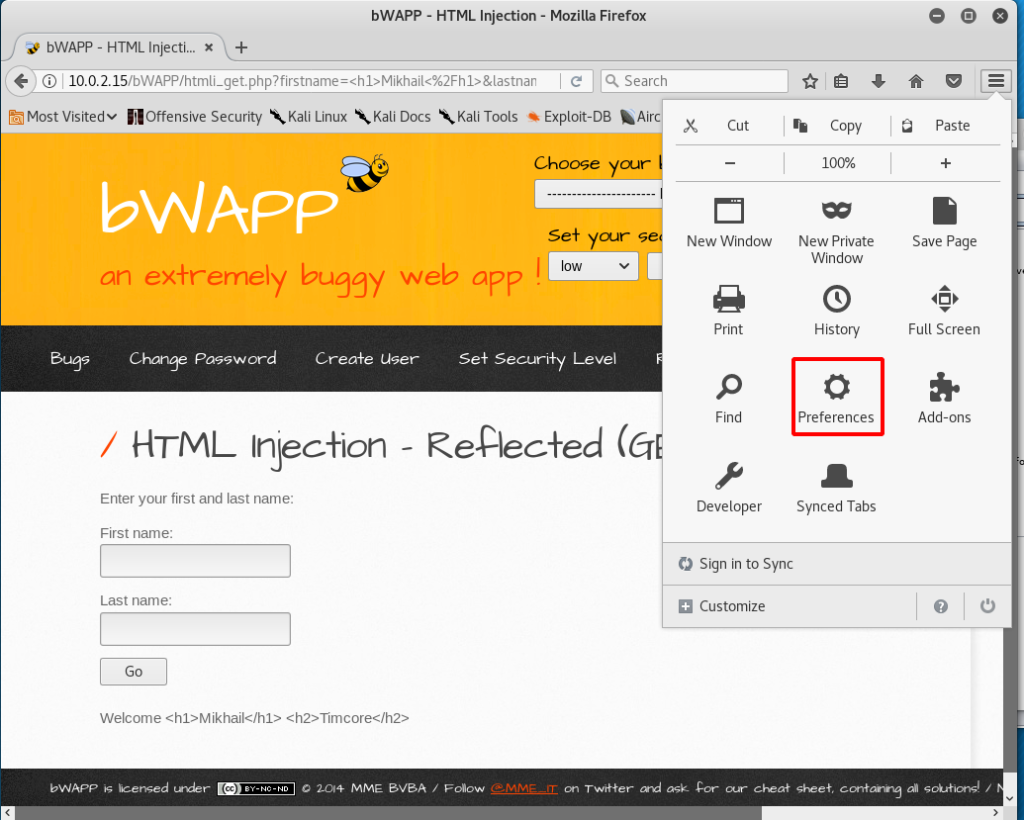

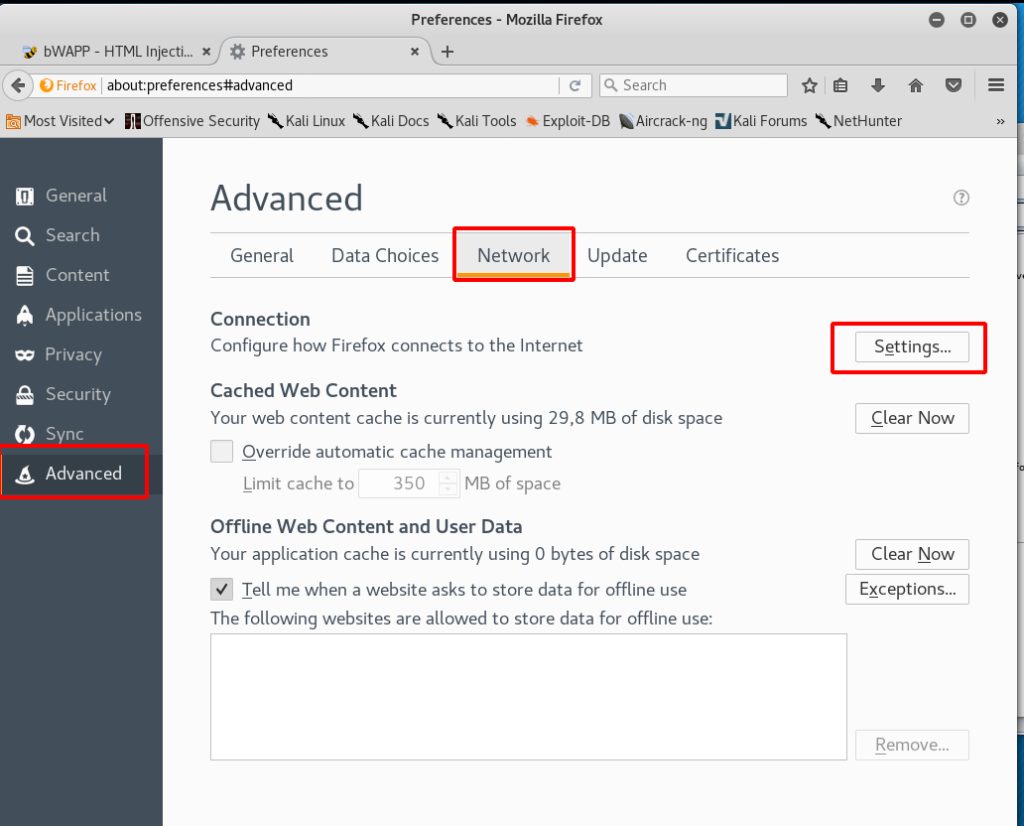

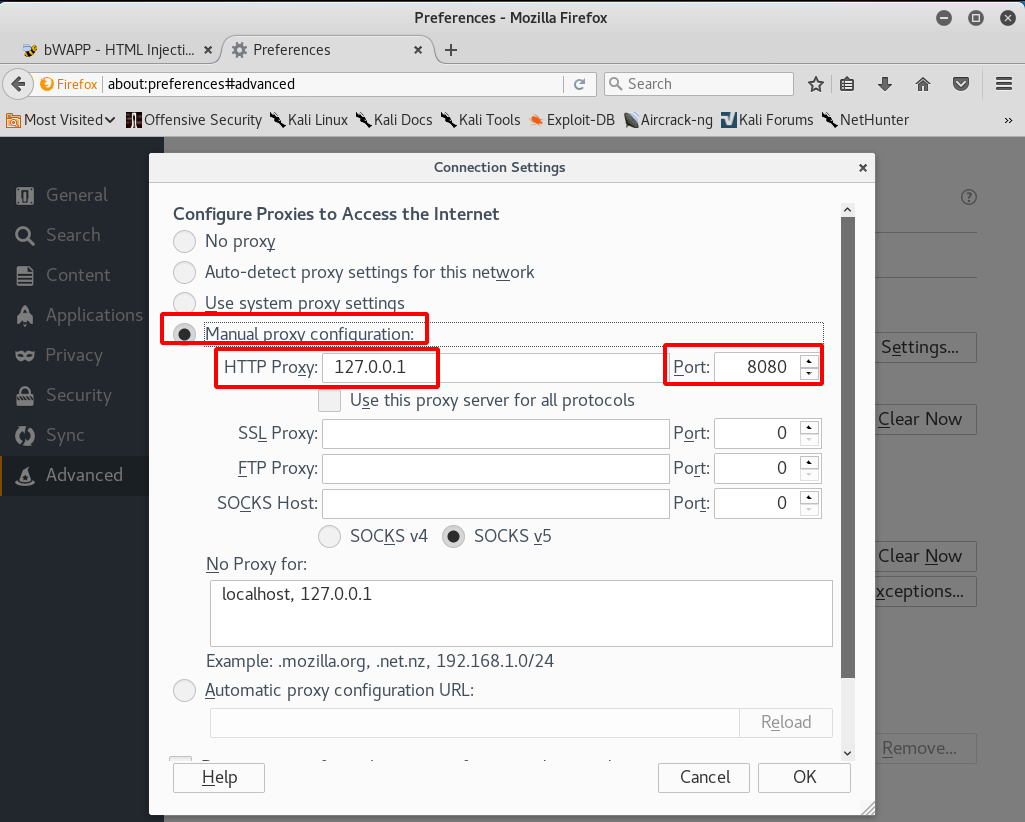

Также нам нужно изменить настройки Proxy в браузере Mozilla Firefox. Это делается в несколько кликов:

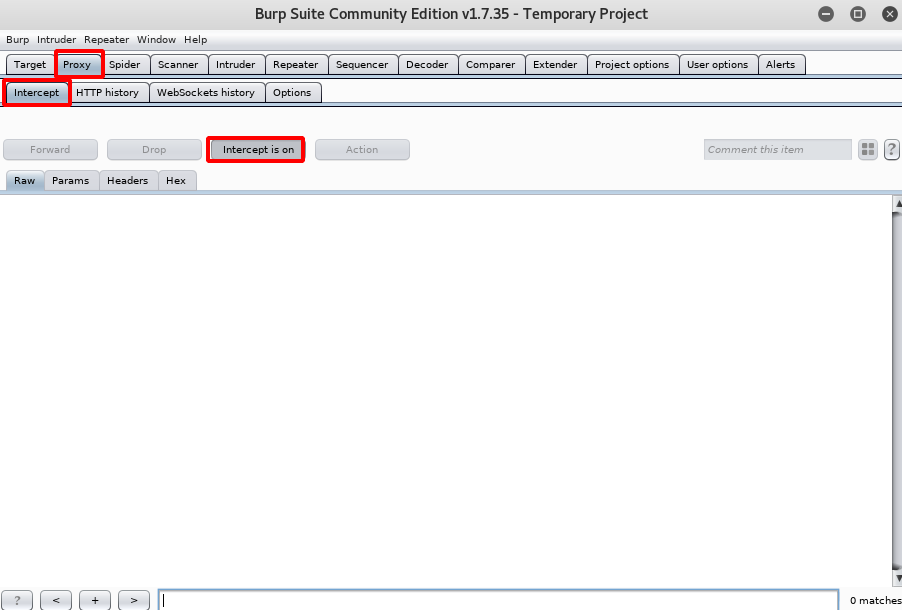

Переходим в Burp Suite на вкладку Proxy, далее Intercept и включаем эту опцию — Intercept is on:

Прописываем обычные имена в полях first name и last name. В данном случае я прописал слова: Mikhail и Timcore:

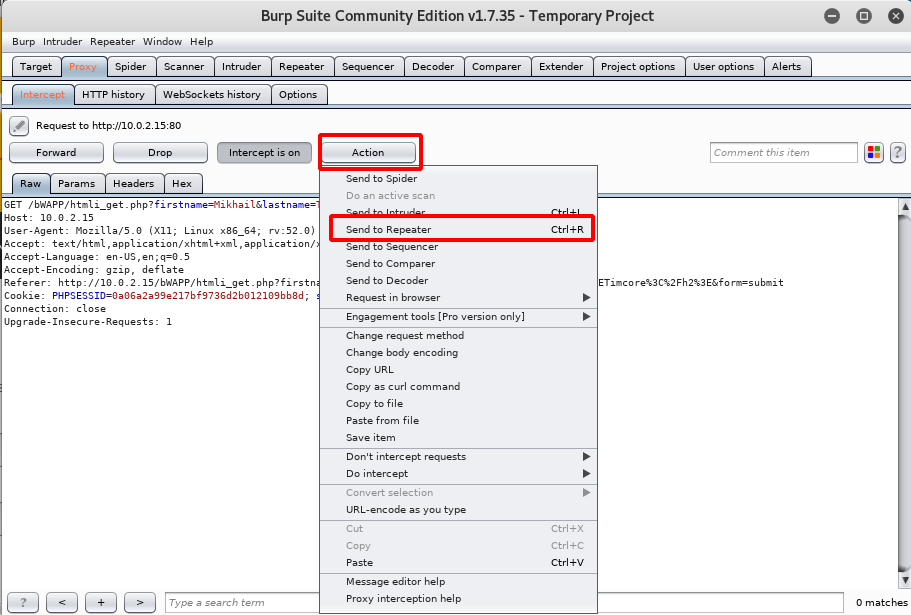

Переходим в Burp Suite на ту же вкладку Intercept, далее Action, левой клавишей мыши и выбираем Send to Repeater (можно воспользоваться горячими клавишами Ctrl+R):

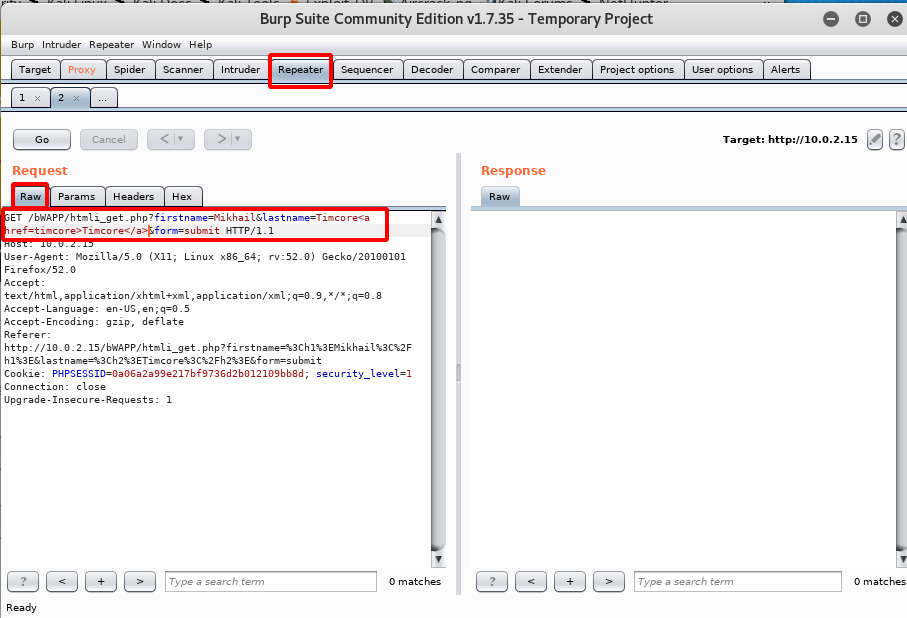

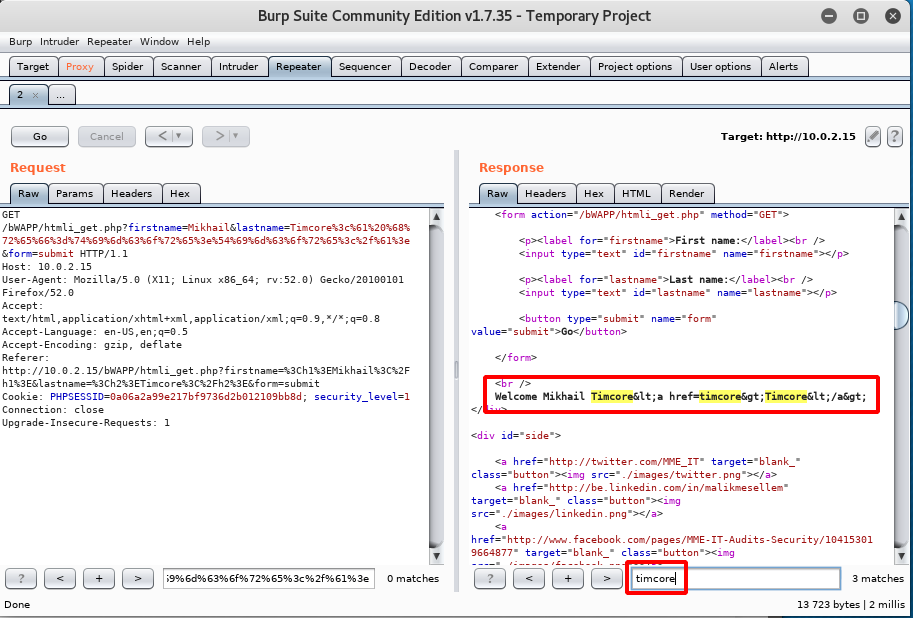

Идем на вкладку Repeater и в поле Request во вкладке Raw нужно будет прописать код с тегом a после записи GET-запроса lastname. Я попробую прописать следующий код: <a href=timcore>Timcore</a>:

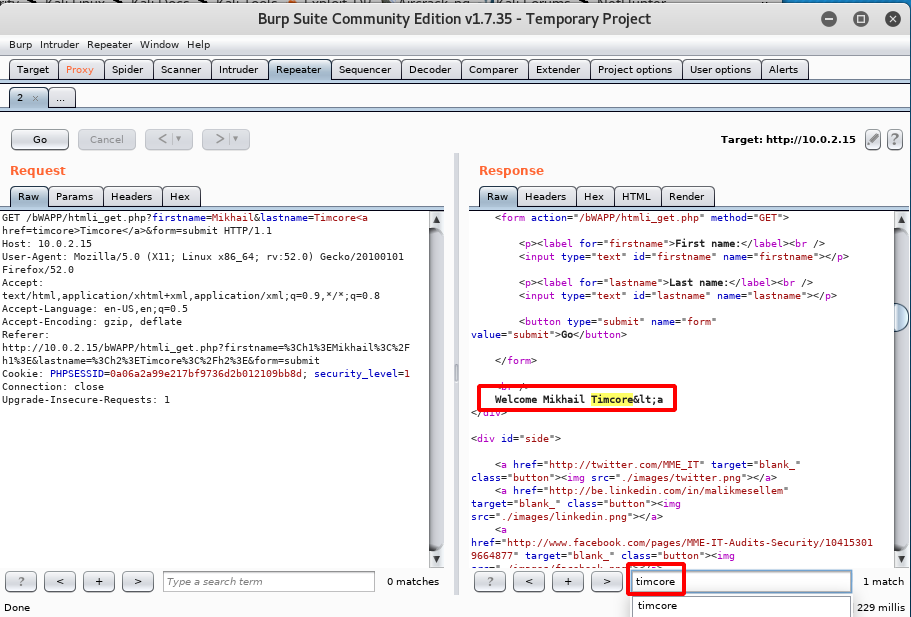

После ввода кода нажимаем на кнопку Go и переходим в правое поле Response. Нам нужно посмотреть результат выполнения этого кода. В поиске я набираю слово «timcore» и у меня ничего не получилось:

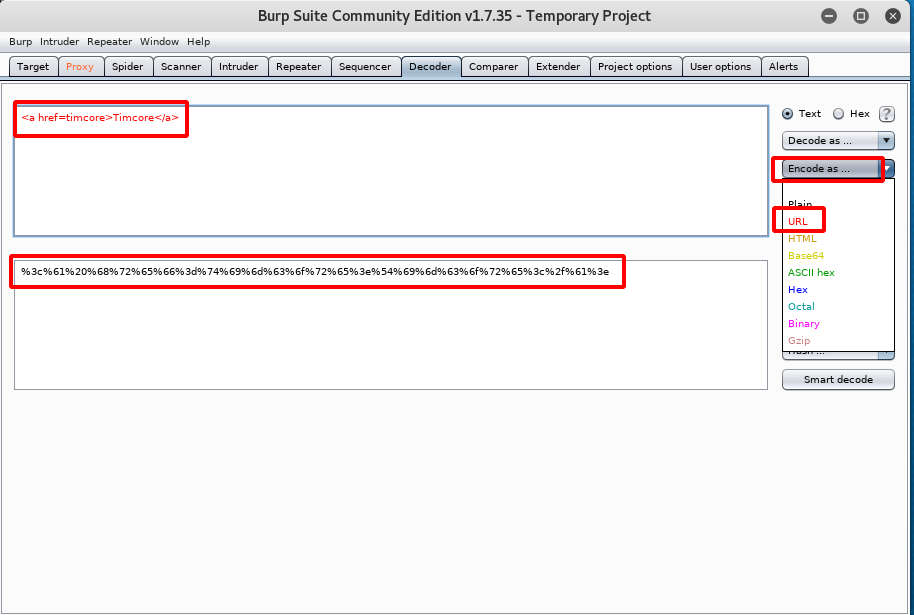

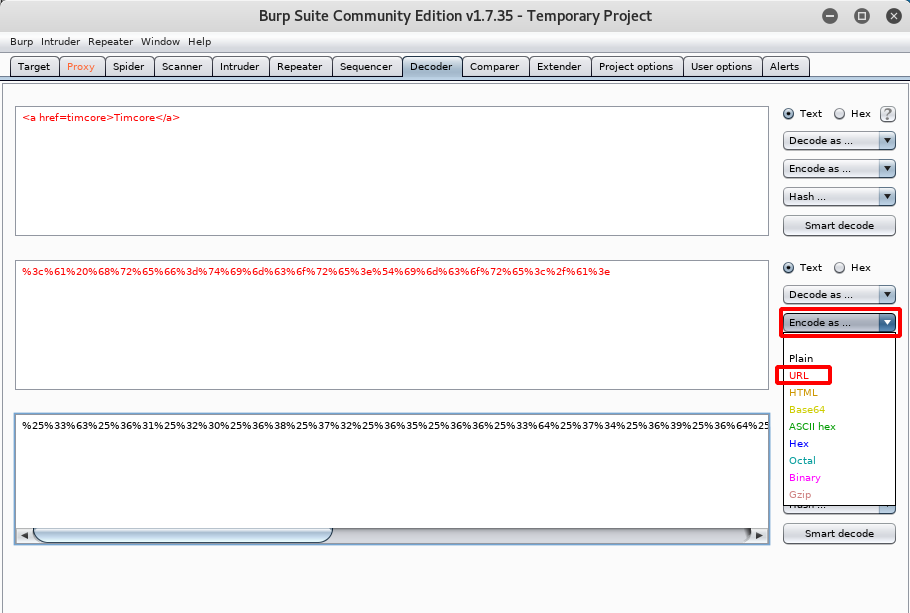

Так, пойдем другим путем. Мне нужно скопировать ссылку, которую я записал в левом поле Request и с помощью инструмента декодера преобразовать ее. Переходим на вкладку Decoder:

По результату, мы получаем преобразованную запись (смотрите изображение выше).

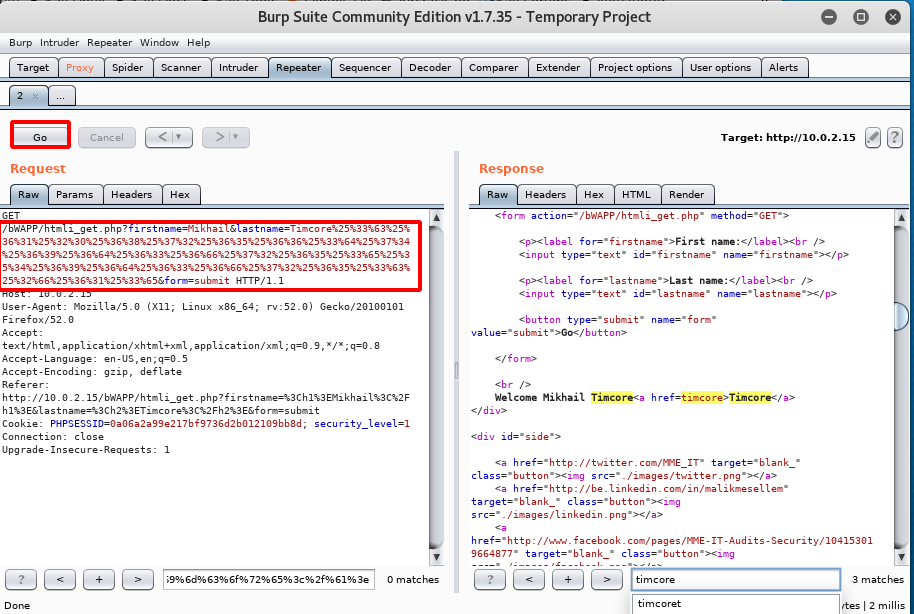

Снова переходим на вкладку Repeater и повторяем процедуру. Думаю смысл Вы уловили. Вставляем преобразованную строку в поле Request и жмем кнопку Go:

Опять неудача, мы снова ничего для нас интересного не получили:

Мы попробовали кодировать URL в payload. Давайте попробуем кодировать URL дважды.

Снова переходим в Decoder и выбираем вкладку Encode as — URL на второй уже кодированной строке:

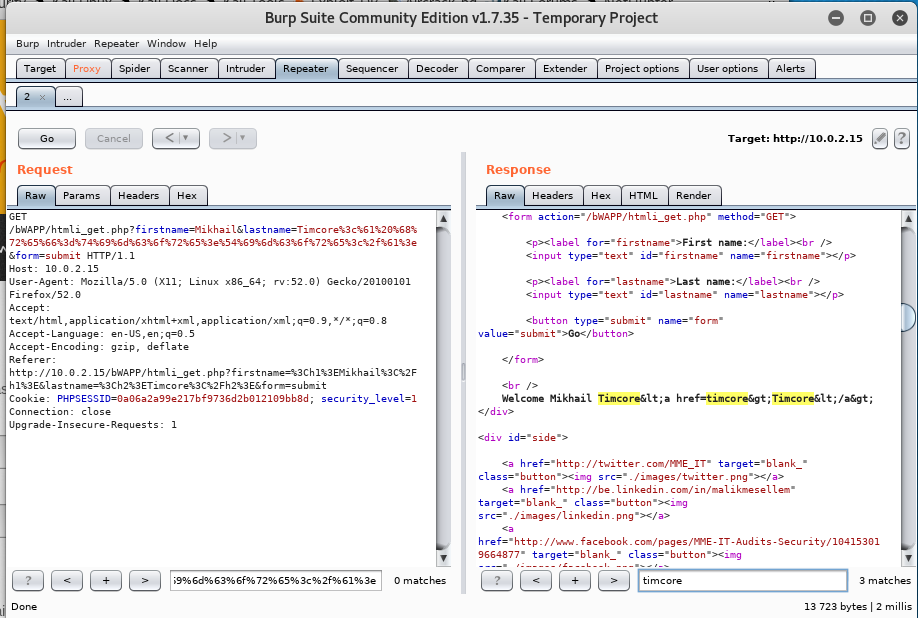

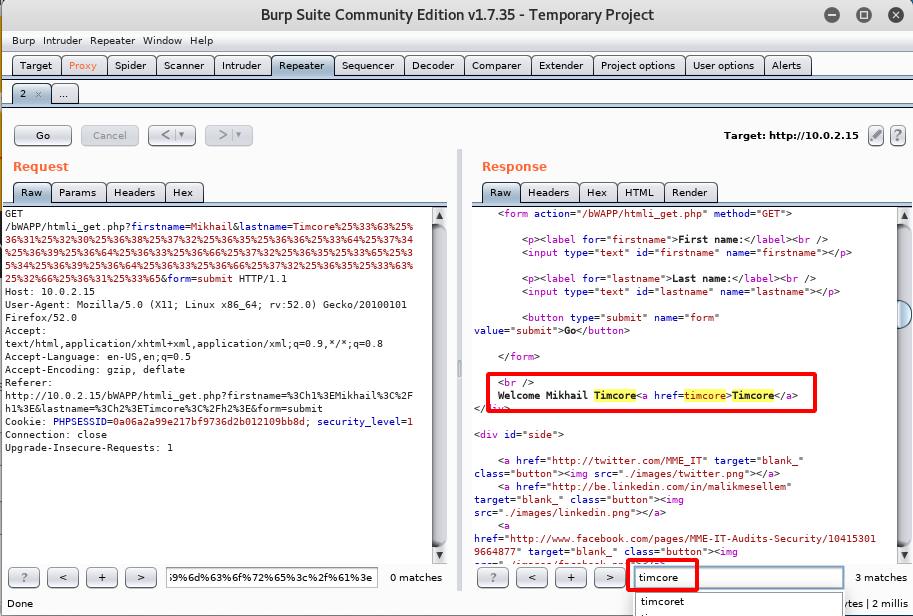

Переходим в Repeater, и снова вставляем нашу преобразованную строку в левое поле Request и жмем кнопку Go:

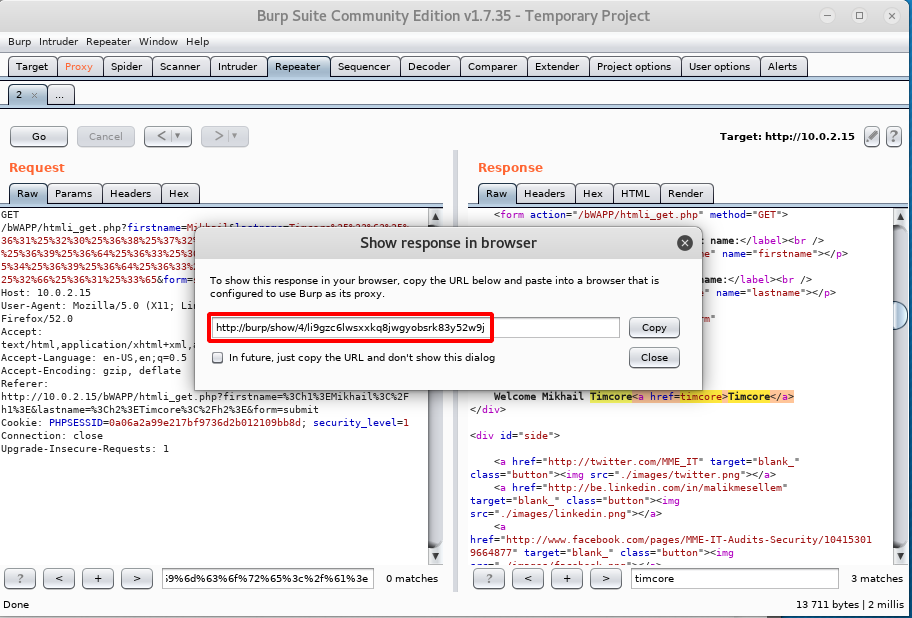

И в итоге у меня все получилось. Я добился того, что в правом поле Response отображается тег a:

Копируем полученную запись из поля Response, переходим в поле Request и жмем правую клавишу мыши. Появляется список опций. Выбираем опцию Show response in browser и копируем полученную ссылку:

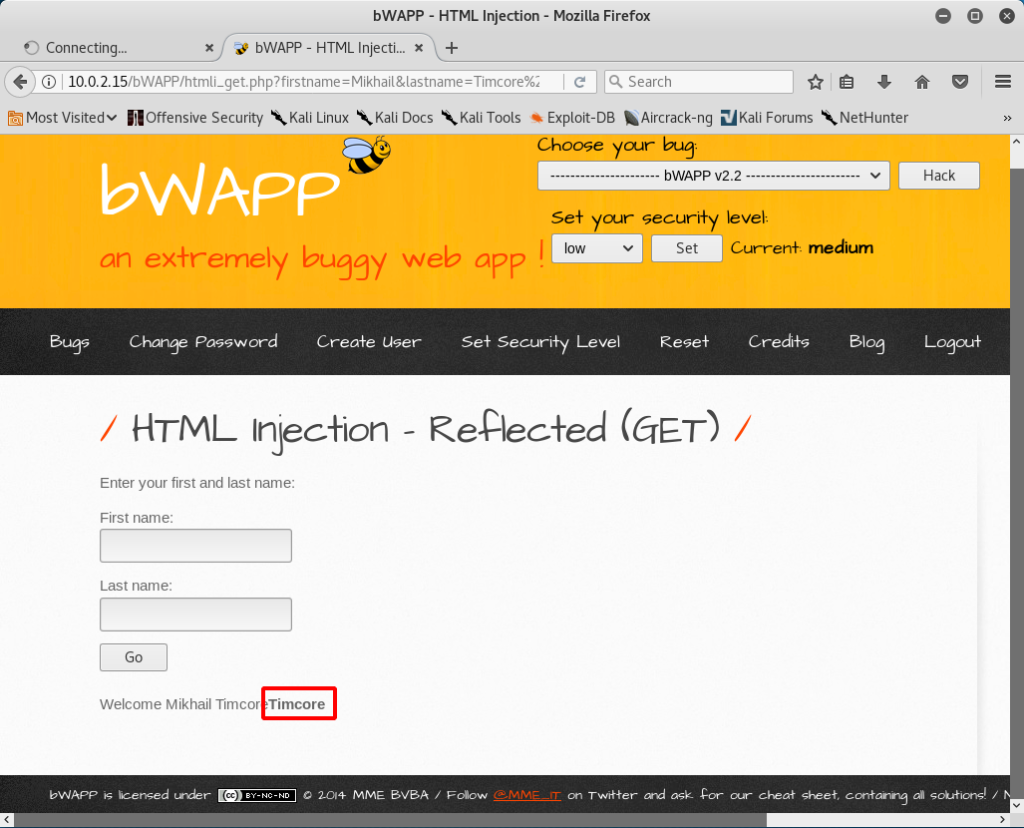

Вставляем скопированную ссылку в адресную строку браузера и видим результат. Уязвимость обнаружена в виде кликабельной ссылки в слове «Timcore»:

На этом можно завершить данный урок, и мы добились того, что хотели.

Здравствуйте! Установил bee-box на виртуальную машину, а Burp Suite стоит на физическом устройстве. Как настроить, чтобы прокси с виртуальной машины было видно в Burp Suite с физического устройства?

1.Для начала надо чтобы физ ПК и VM с bee-box находились в одной сети, и пинговались.

2. В burp на вкладке Proxy Setting установить ip ПК где стоит burp соответственно и порт и поставит в этом месте галочку, и снять галочку где 127.0.0.1,

3. В веб броузере где стоит bee-box настроить proxy на ip где стоит burp

Может где то неточность , писал по памяти, но смысл такой

Здравствуйте, все перепробовал, не знаю почему, именно с GETзапросом сложности возникают, подскажите пожалуйста почему, при написании Timcore, и отправки запроса получаю HTTP/1.1 400 Bad Request, бурп с рут правами запустил, прокси все работают

То же задание, только с пост запросом отправляется и выполняется, почему то это не получается