#8 Уязвимость iFrame-Injection.

Здравствуйте, дорогие друзья.

В данном уроке затронем довольно распространенную уязвимость iFrame, которая может быть очень опасна на сайте. В частности можно внедрять фишинговую страницу, проводить атаки XSS (межсайтовый скриптинг).

В целом, данная уязвимость состоит из одного или нескольких тегов iFrame, которые были вставлены в содержимое страницы или публикации, и обычно загружают исполняемую программу или выполняют другие действия, которые скомпрометируют компьютеры посетителей сайта.

В рамках данного урока нам просто нужно изменить целевой URL на странице, который нам захочется.

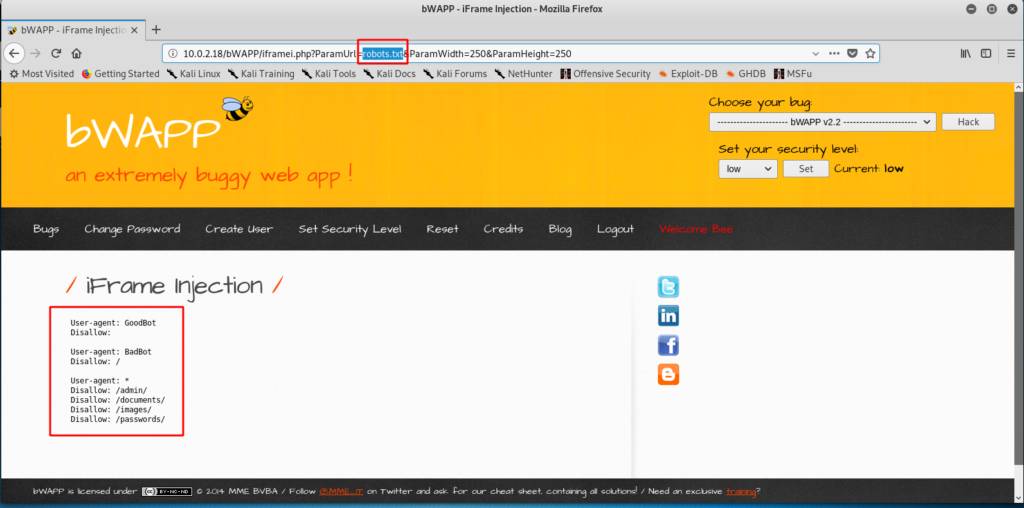

Для начала перейдем на уязвимую страницу bWAPP, которая называется «iFrame Injection»:

Обратите внимание на URL страницы, в которой прописан параметр «robots.txt», и вывод на странице проходит соответствующий. Можно догадаться, что манипулируя со строкой URL, мы можем добиться своего результата.

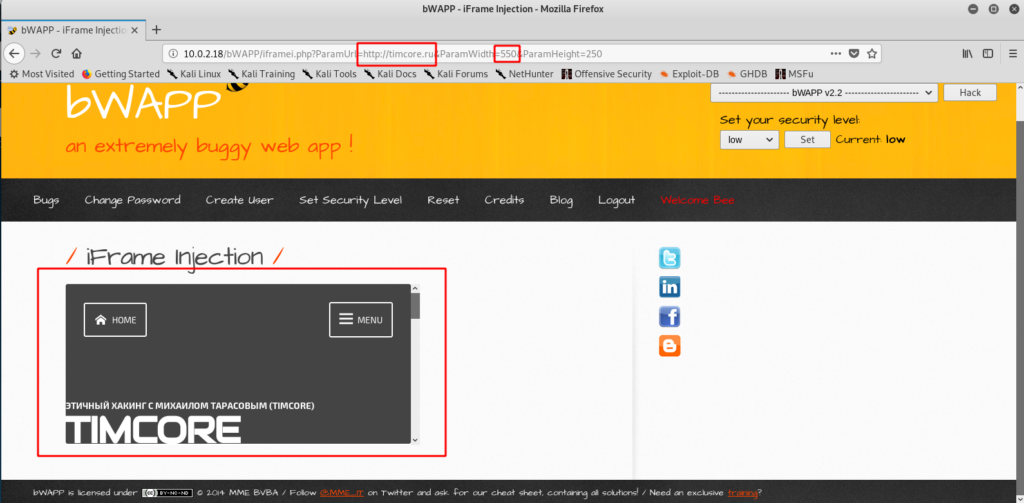

URL будет выглядеть как: «http://10.0.2.18/bWAPP/iframei.php?ParamUrl=http://timcore.ru&ParamWidth=550&ParamHeight=250». Дополнительно я изменил параметр «Width»:

На этом все, мы получили вывод сайта. Всем хорошего дня!

#2 bWAPP (Bee-Box) — первоначальная настройка.

#3 Уязвимость HTMl Injection — Reflected (GET) уровень (Medium).

#4 Уязвимость HTML Injection — Reflected (POST) уровень (Low).

#5 Уязвимость HTML Injection — Reflected (POST) средний уровень.

#6 Уязвимость HTML Injection — Reflected (Current URL) уровень low.