#20 Уязвимость XML/XPATH Injection (Login Form).

XPath (XML Path Language) – это язык, который предназначен для произвольного обращения к частям XML документа. XML (eXtensible Markup Language) – это всем известный язык разметки, с помощью которого создаются XML — документы, имеющие древовидную структуру. Пример простейшего XML — документа:

<?xml version=»1.0″ encoding=»UTF-8″?>

<foo>

<bar param=»value»/>

</foo>

Для обоих типов уязвимостей главным фактором, который позволяет проводить подобного рода инъекции, является недостаточная фильтрация входных данных.

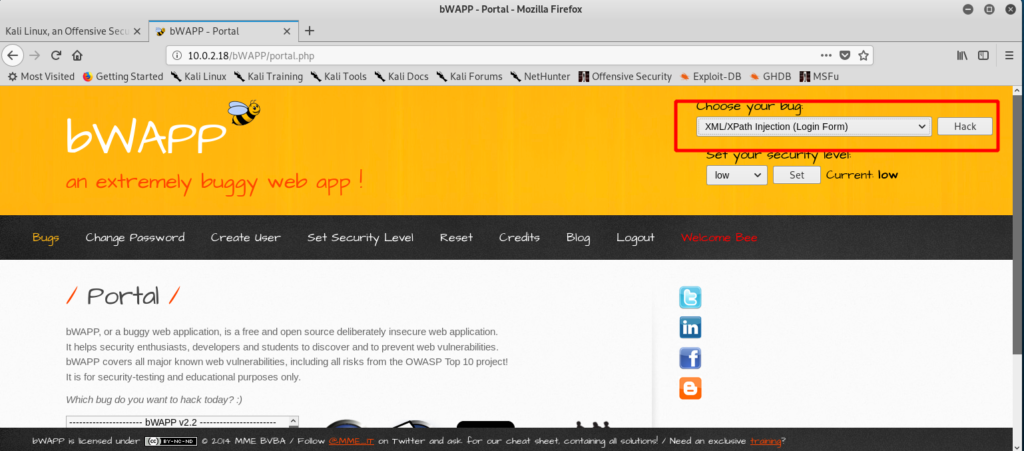

Перейдем к практике и воспользуемся операционной системой Kali Linux и уязвимым веб-приложением bWAPP. Перейдем на вкладку с вышеупомянутой уязвимостью:

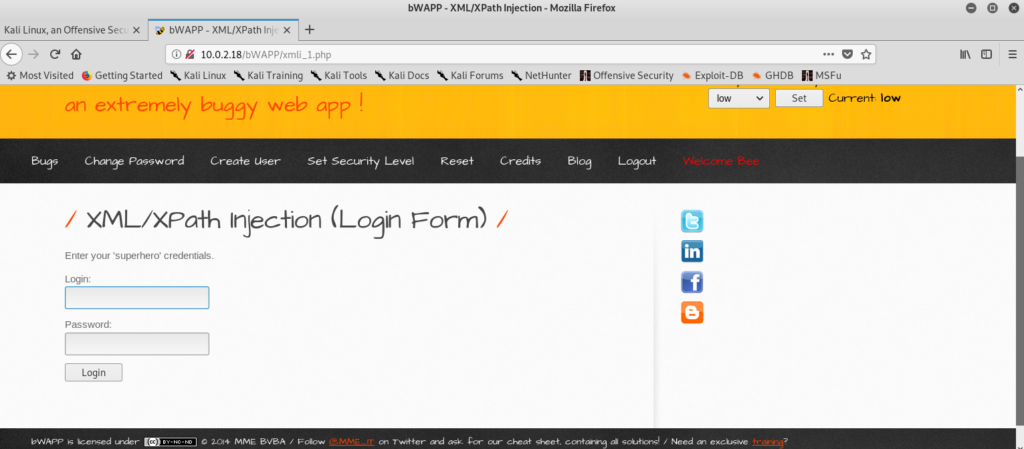

Жмем кнопку «Hack», и переходим на страницу с полями для ввода логина и пароля:

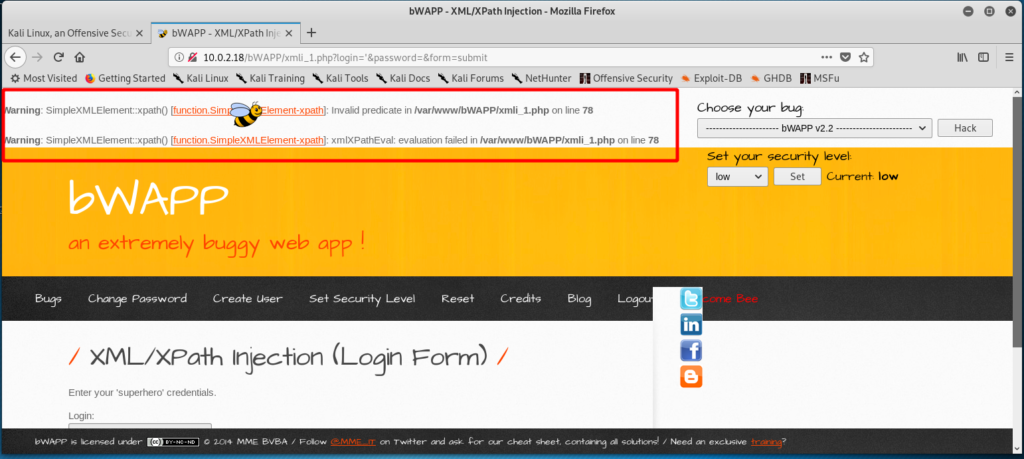

Потестим поля для ввода, в частности Логина. Введем в это поле одинарную кавычку:

Видим ошибку, после загрузки. Это говорит о том, что данная уязвимость присутствует.

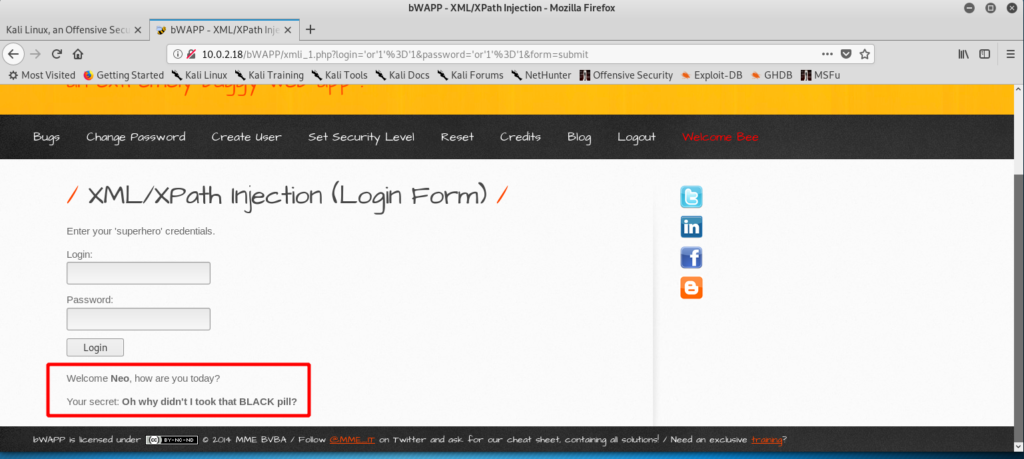

Продолжим исследование, и введем уже выражение, которое обходит авторизацию. Выражение выглядит как: «’or’1’=’1». Обращаю Ваше внимание на то, что в поле пароль я вводил то же выражение, что и в поле логин:

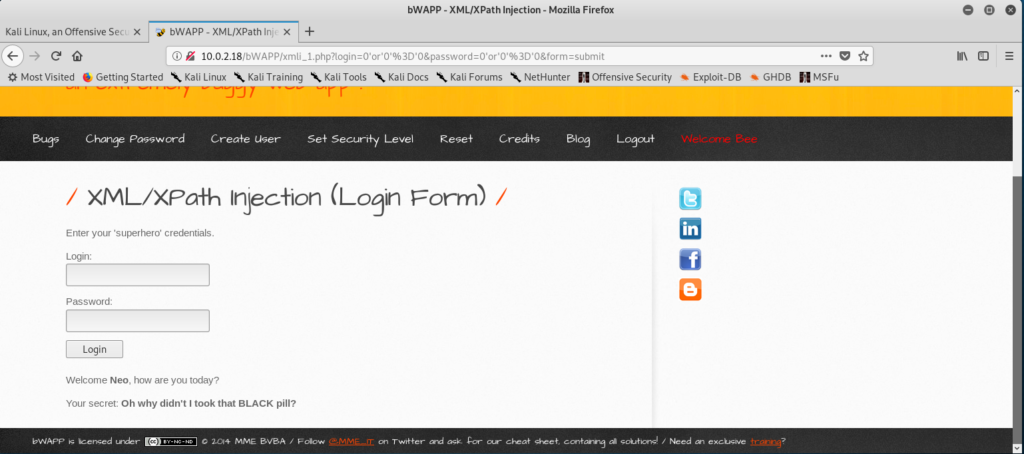

Можем поэкспериментировать с выражением, и преобразовать его в вид «0’or’0’=’0», введя в поле логин и пароль те же данные:

На этом все. Всем хорошего дня!

#2 bWAPP (Bee-Box) — первоначальная настройка.

#3 Уязвимость HTMl Injection — Reflected (GET) уровень (Medium).

#4 Уязвимость HTML Injection — Reflected (POST) уровень (Low).

#5 Уязвимость HTML Injection — Reflected (POST) средний уровень.

#6 Уязвимость HTML Injection — Reflected (Current URL) уровень low.

#7 Уязвимость HTML Injection — Stored (Blog).

#8 Уязвимость iFrame-Injection.

#9 Уязвимость — OS Command Injection.

#10 Уязвимость — OS Command Injection (Blind).

#11 Уязвимость — PHP Code Injection.

#12 Уязвимость — Server Side Includes (SSI) — Инъекция.

#13 Уязвимость SQL-Injection (GET/Search).

#14 Уязвимость SQL-Injection (GET/Select).

#15 Уязвимость SQL Injection (POST/Search).

#16 Уязвимость SQL-Injection (POST/Select).

#17 Уязвимость SQL Injection (Login Form/Hero).