#19 Уязвимость SQL-Injection — Blind (Time-Based).

Методы, основанные на времени, часто используются для выполнения тестов, когда нет другого способа получить информацию с сервера базы данных.

Этот тип атаки внедряет сегмент SQL, который содержит определенную функцию СУБД или тяжелый запрос, который генерирует задержку. В зависимости от времени, необходимого для получения ответа сервера, можно вывести некоторую информацию. Как вы можете догадаться, этот тип логического вывода особенно полезен для слепых и глубоких слепых атак SQL-инъекций.

Внедрение временной задержки

Атаки, основанные на времени, можно использовать для проведения очень простого теста, например, определения наличия уязвимости. Как правило это отличный вариант, когда злоумышленнику грозит глубокая слепая инъекция SQL. В этой ситуации необходимы только функции / процедуры задержки.

Рассмотрим некоторые функции задержки. Если рассматривать MySQL, то мы можем проверить функцию «SLEEP».

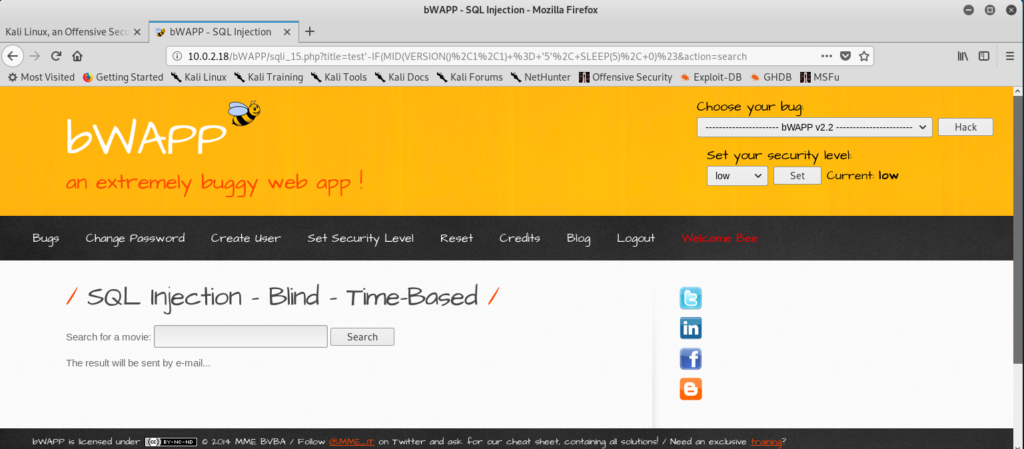

Переходим на машину Kali Linux, и открываем браузер, предварительно запустив «bee-box»:

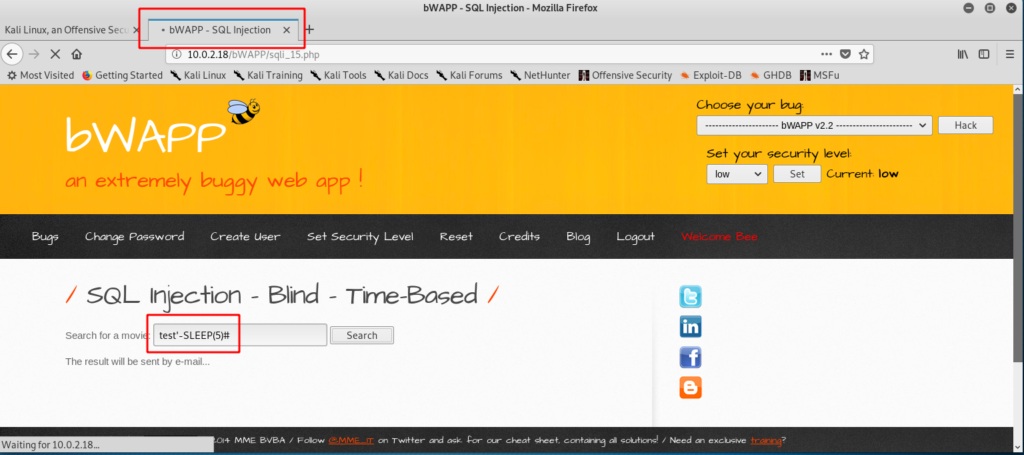

Введем выражение, которое будет иметь вид: «test’-SLEEP(5)#»:

Загрузка страницы не завершается корректно. Это говорит о наличии уязвимости на данной веб-странице.

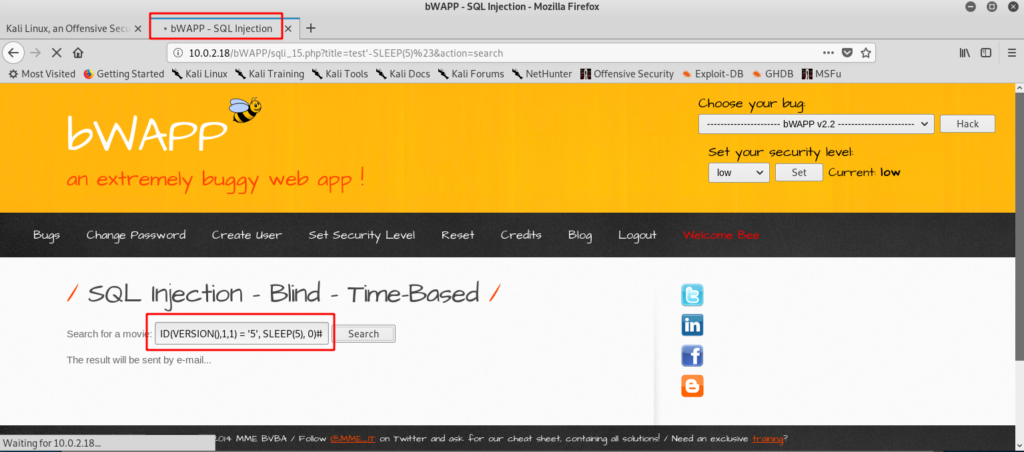

Продолжим наше исследование, и рассмотрим еще одно состояние, на предмет уязвимости. Действует только при использовании в выражении SQL. Выражение будет выглядеть как: «test’-IF(MID(VERSION(),1,1) = ‘5’, SLEEP(5), 0)#»:

Наличие задержки на странице значит для нас то, что существует уязвимость «Time-Based».

На этом все. Всем хорошего дня!

#2 bWAPP (Bee-Box) — первоначальная настройка.

#3 Уязвимость HTMl Injection — Reflected (GET) уровень (Medium).

#4 Уязвимость HTML Injection — Reflected (POST) уровень (Low).

#5 Уязвимость HTML Injection — Reflected (POST) средний уровень.

#6 Уязвимость HTML Injection — Reflected (Current URL) уровень low.

#7 Уязвимость HTML Injection — Stored (Blog).

#8 Уязвимость iFrame-Injection.

#9 Уязвимость — OS Command Injection.

#10 Уязвимость — OS Command Injection (Blind).

#11 Уязвимость — PHP Code Injection.

#12 Уязвимость — Server Side Includes (SSI) — Инъекция.

#13 Уязвимость SQL-Injection (GET/Search).

#14 Уязвимость SQL-Injection (GET/Select).

#15 Уязвимость SQL Injection (POST/Search).

#16 Уязвимость SQL-Injection (POST/Select).