#31 Уязвимость A1. Drupal SQL-Injection (Drupageddon).

Здравствуйте, дорогие друзья. Продолжаем рассматривать уязвимости категории А1, и остановимся на SQL-инъекции Drupal.

Что такое Drupal? Можно загуглить и найти информацию по данному вопросу. Если вкраце, то Drupal представляет собой систему управления содержимым, которая используется также как каркас для веб-приложений, написанная на языке PHP и использующая в качестве хранилища данных реляционную базу данных. Drupal является свободным программным обеспечением, защищённым лицензией GPL, и развивается усилиями энтузиастов со всего мира.

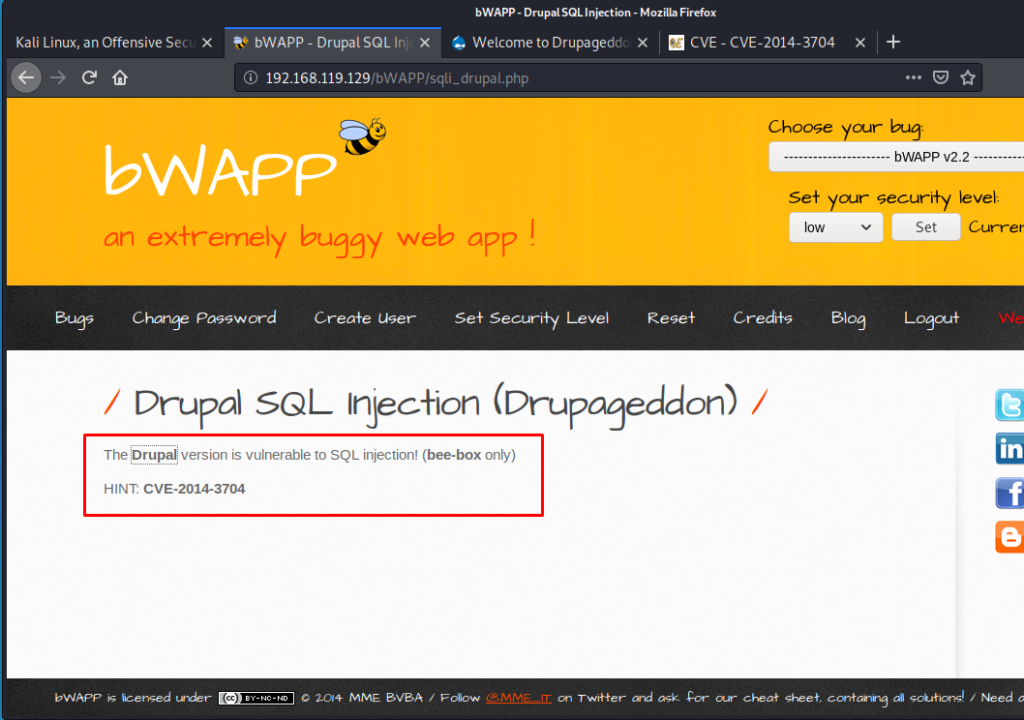

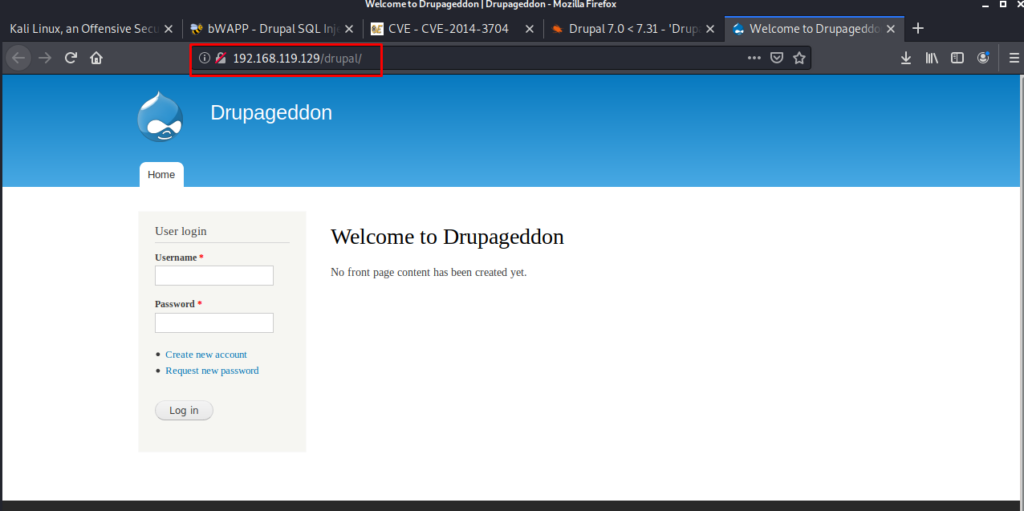

Наша задача заключается в том, чтобы с помощью уже известного эксплойта взломать админку приложения и войти в нее. Все просто, да и на уязвимой странице уже указана данная уязвимость CVE. Перейдем на страницу bWAPP:

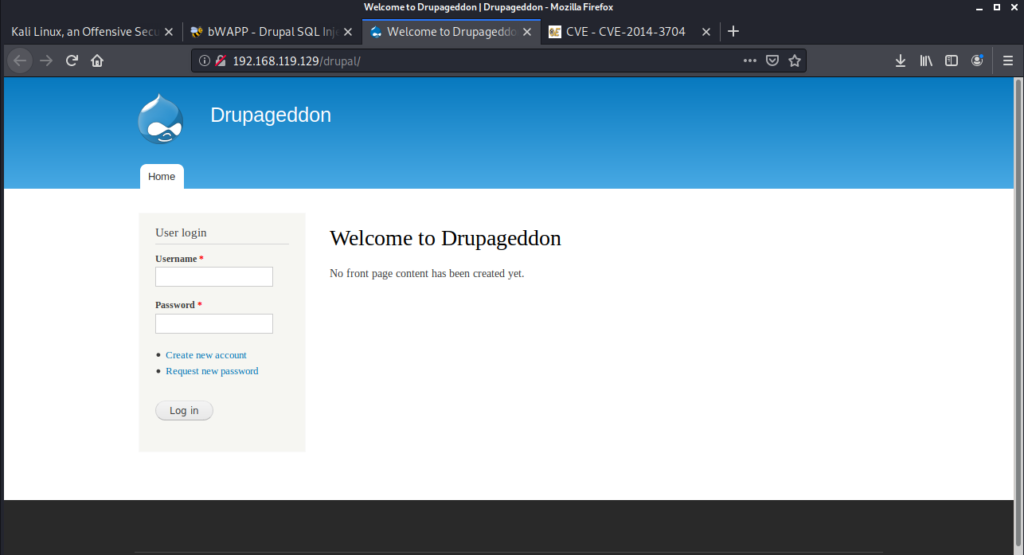

В выделенной записи на странице есть ссылка на админку Drupal:

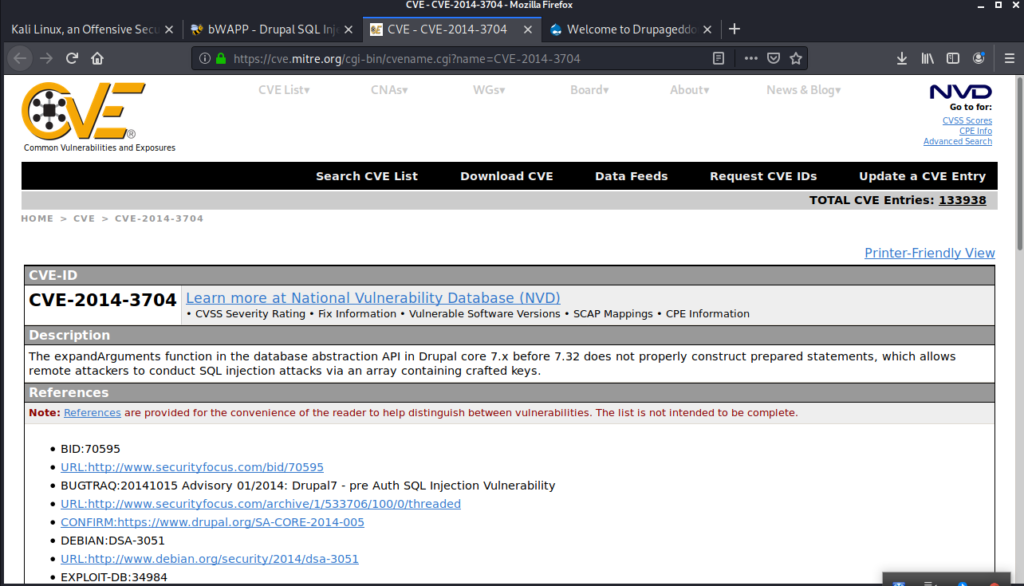

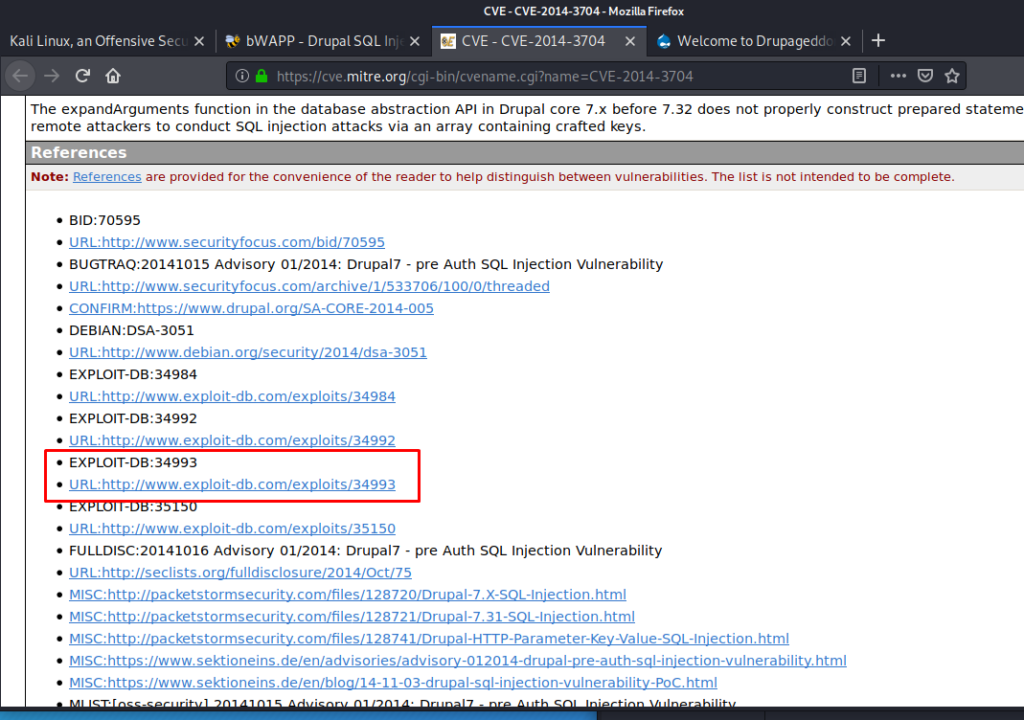

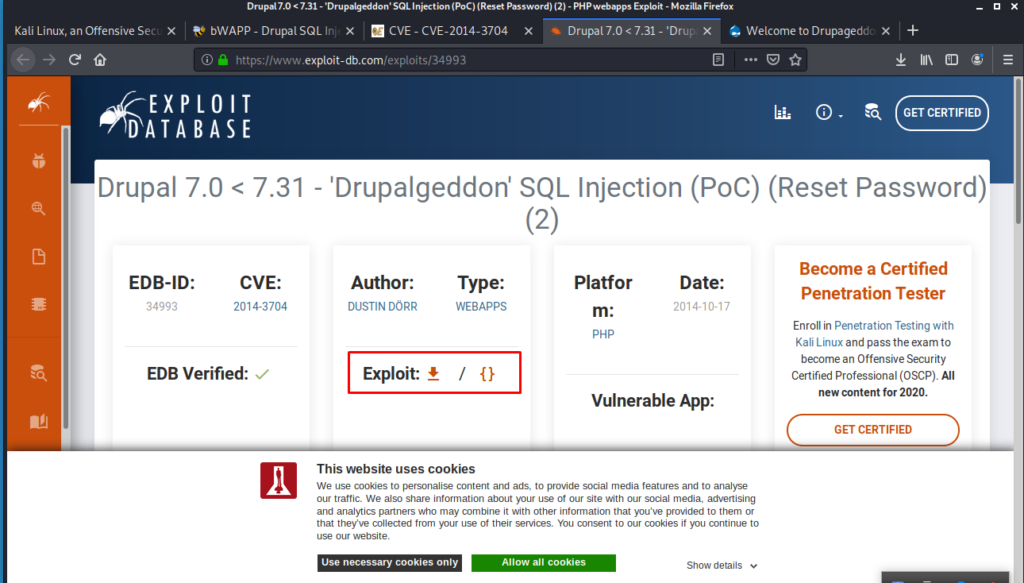

Также можем перейти на страницу эксплойта, который нам нужно будет скачать и изменить «под себя». Это «CVE-2014-3704»:

Скроллим страницу вниз, и нас будет интересовать эксплойт, который написан на языке программирования «php». Это EXPLOIT-DB:34993 URL: http://www.exploit-db.com/exploits/34993:

Переходим на страничку эксплойта и скачиваем его в директорию Downloads:

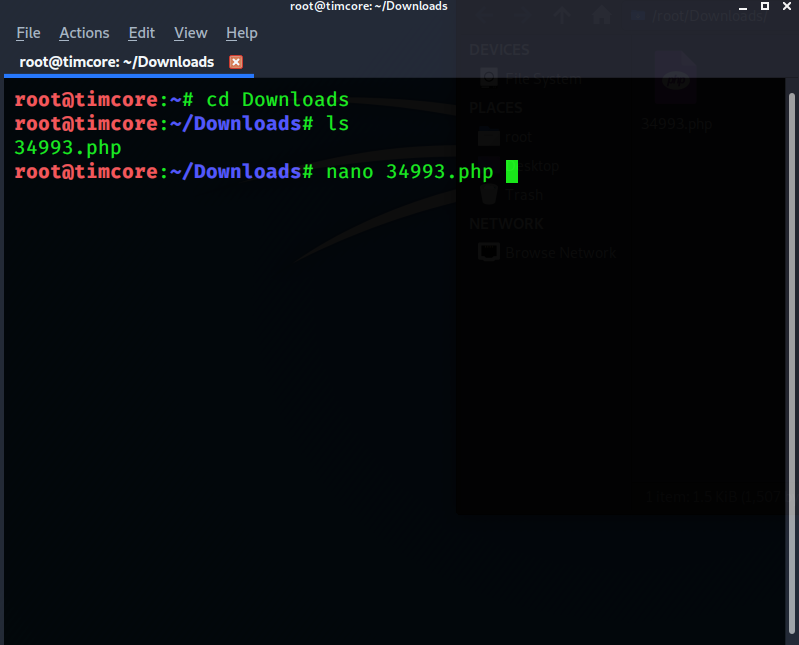

Открываем файл с помощью текстового редактора «Nano»:

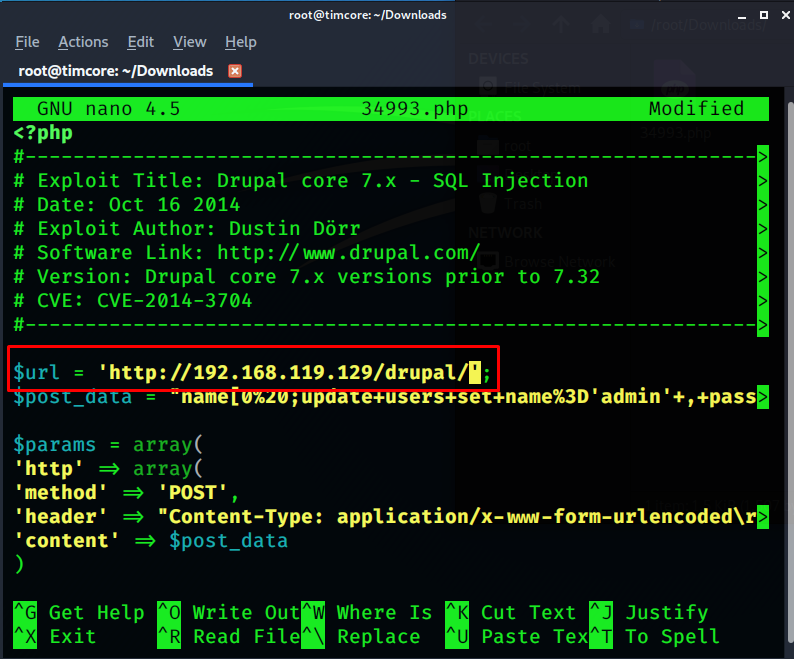

Нам нужно изменить значение переменной «$url» на наш путь в админку Drupal:

Это ip-адрес и директория «http://192.168.119.129/drupal/»:

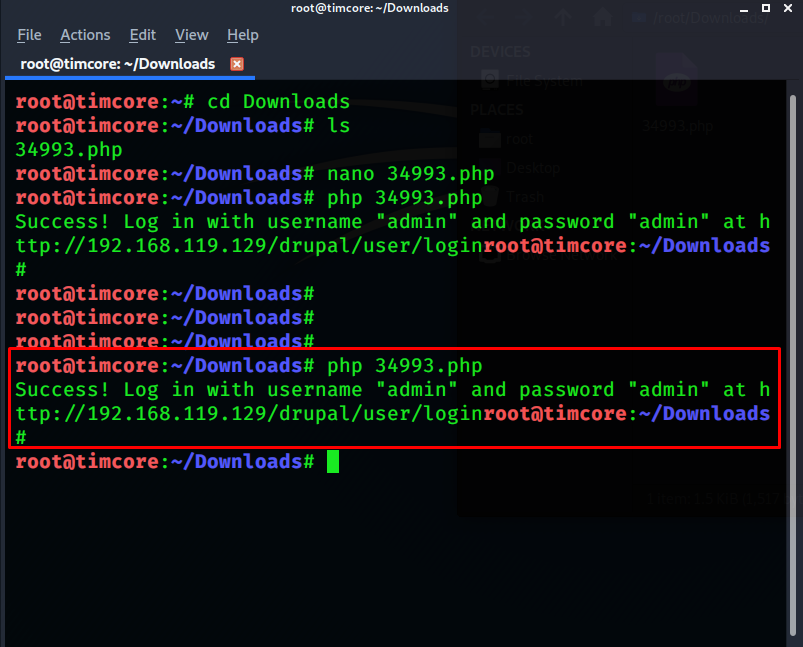

Сохраняем файл и выходим из редактора. Далее нам нужно запустить наш эксплойт. Это делается с помощью команды «php 34993.php»:

Как видим, эксплойт сработал успешно, и у нас есть «username:admin» и «password:admin».

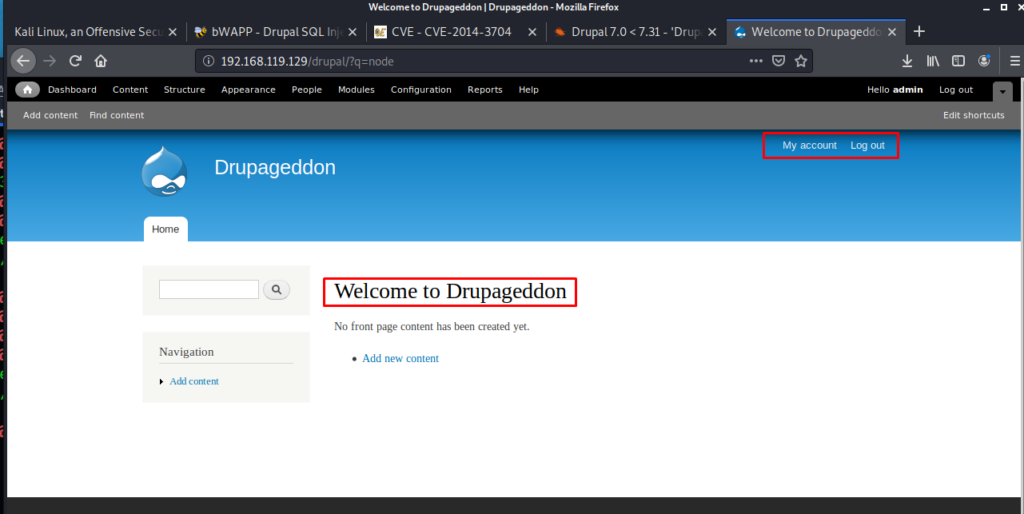

Остается только перейти в админку Drupal, и ввести полученные значения логина и пароля:

Авторизация прошла успешно, и мы в админке Drupal.

На этом все. Всем хорошего дня.

#2 bWAPP (Bee-Box) — первоначальная настройка.

#3 Уязвимость HTMl Injection — Reflected (GET) уровень (Medium).

#4 Уязвимость HTML Injection — Reflected (POST) уровень (Low).

#5 Уязвимость HTML Injection — Reflected (POST) средний уровень.

#6 Уязвимость HTML Injection — Reflected (Current URL) уровень low.

#7 Уязвимость HTML Injection — Stored (Blog).

#8 Уязвимость iFrame-Injection.

#9 Уязвимость — OS Command Injection.

#10 Уязвимость — OS Command Injection (Blind).

#11 Уязвимость — PHP Code Injection.

#12 Уязвимость — Server Side Includes (SSI) — Инъекция.

#13 Уязвимость SQL-Injection (GET/Search).

#14 Уязвимость SQL-Injection (GET/Select).

#15 Уязвимость SQL Injection (POST/Search).

#16 Уязвимость SQL-Injection (POST/Select).

#17 Уязвимость SQL Injection (Login Form/Hero).

#18 Уязвимость SQL-Injection — Stored (User-Agent).

#19 Уязвимость SQL-Injection — Blind (Time-Based).

#20 Уязвимость XML/XPATH Injection (Login Form).

#21 Уязвимость Broken Authentication – Insecure Login Forms.

#22 Уязвимость Broken Auth — Logout Management.

#23 Уязвимость Session Mgmt. – Administrative Portals.

#24 Уязвимость A4 Insecure DOR (Change Secret).

#25 Уязвимость A4 — Insecure DOR (Reset Secret).

#26 Уязвимость A4 — Insecure DOR (Order Tickets).

#27 Уязвимость A5. Arbitrary File Access (Samba).

#28 Уязвимость А1. SQL Injection (SQLite).