#24 Уязвимость A4 Insecure DOR (Change Secret).

Здравствуйте, дорогие друзья. Продолжим рассматривать уязвимости, и в данном коротком уроке мы рассмотрим уязвимость Insecure DOR (Change Secret).

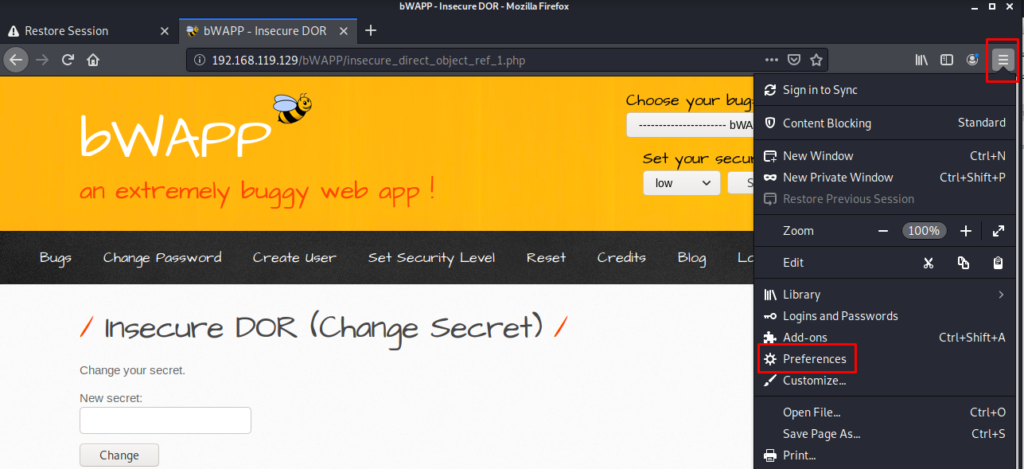

Суть ее состоит в том, что мы выводим секретное слово, которое по идее должно быть только у одного пользователя, но на практике мы меняем исходное имя пользователя на другое, при помощи инструмента Burp Suite. Пошагово, что мы делаем. Сначала меняем сетевые настройки браузера Mozilla Firefox для того, чтобы сконнектиться с Burp Suite. Это делается в несколько шагов. Жмем на правый верхний значок в виде бургера. Далее выбираем вкладку «Preferences»:

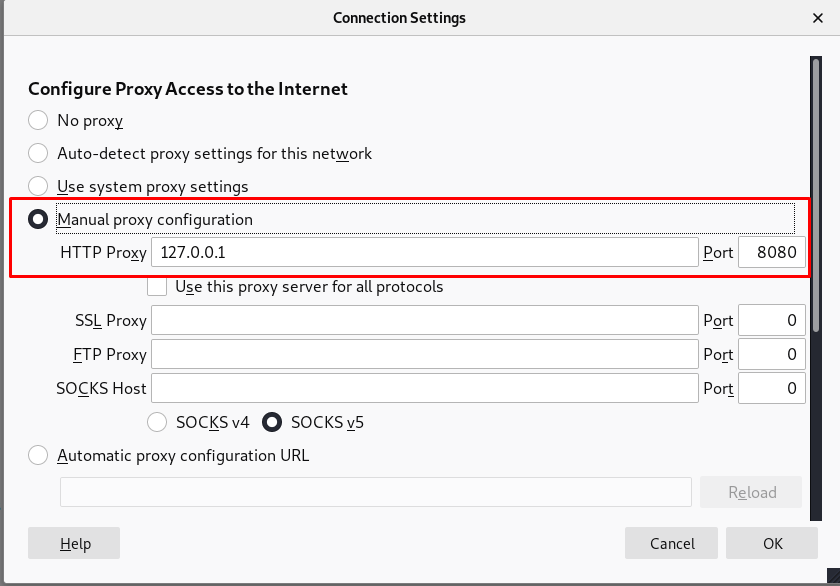

Идем в самый низ и выбираем вкладку «Network Settings» и выбираем радиокнопку Manual Proxy Configuration:

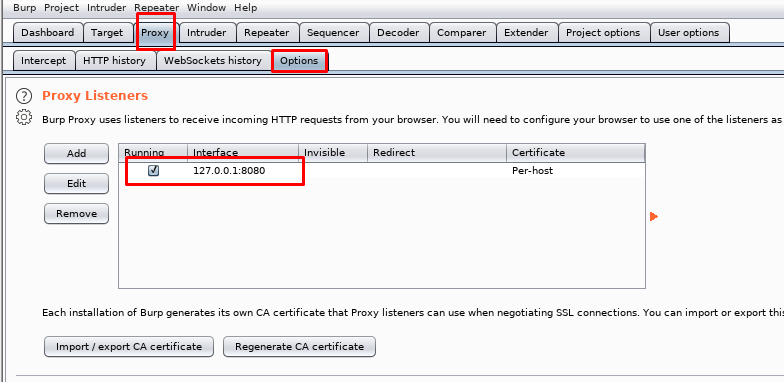

Запускаем Burp Suite и переходим на вкладку «Proxy», далее «Options»:

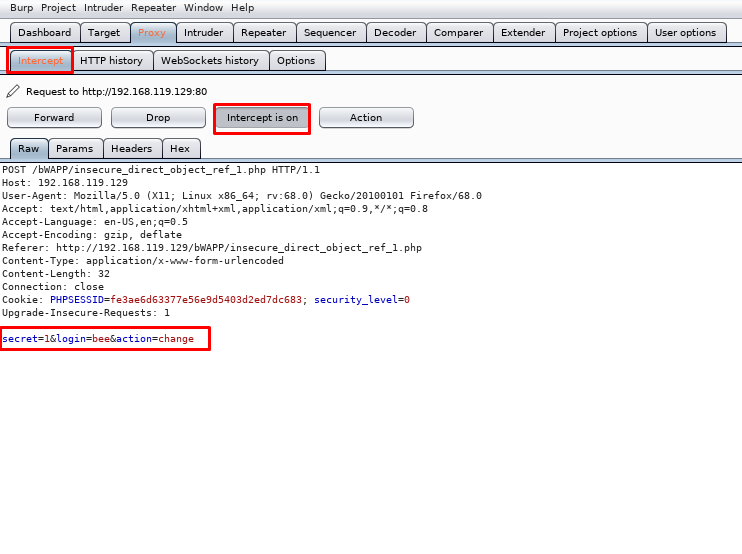

Все готово к эксперименту. Вводим в поле для ввода секрета некоторую информацию, например, цифру 1 и переходим в Burp Suite, предварительно включив опцию Intercept:

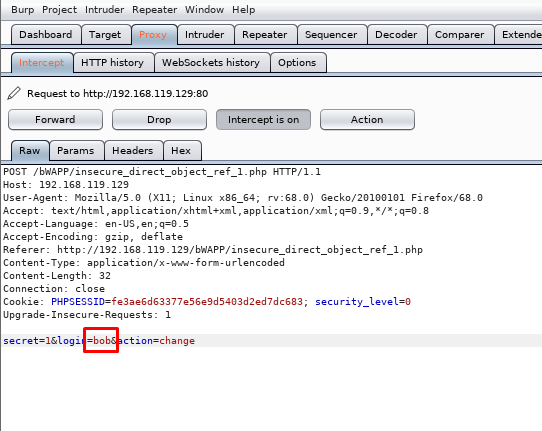

Мы перехватили секрет. Теперь нам остается подменить имя пользователя на любое другое, например, «bob»:

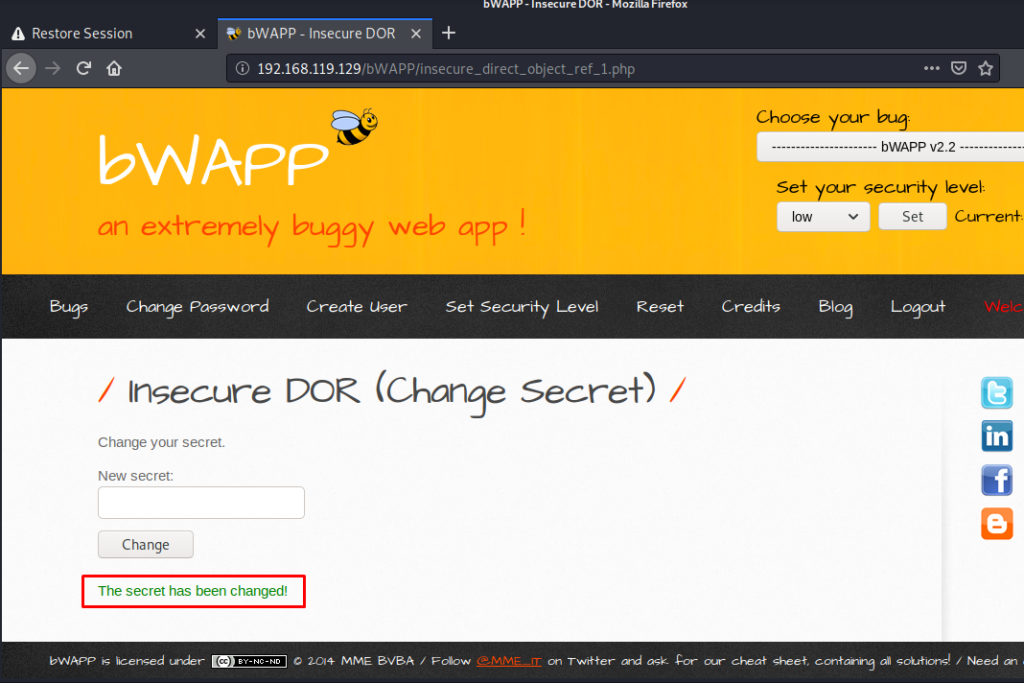

Жмем кнопку «Forward», и переходим на страницу с уязвимостью:

В итоге получаем вывод успешной смены секрета. И самое важное то, что мы делали это с помощью другого логина в системе.

На этом все. Всем хорошего дня.

#2 bWAPP (Bee-Box) — первоначальная настройка.

#3 Уязвимость HTMl Injection — Reflected (GET) уровень (Medium).

#4 Уязвимость HTML Injection — Reflected (POST) уровень (Low).

#5 Уязвимость HTML Injection — Reflected (POST) средний уровень.

#6 Уязвимость HTML Injection — Reflected (Current URL) уровень low.

#7 Уязвимость HTML Injection — Stored (Blog).

#8 Уязвимость iFrame-Injection.

#9 Уязвимость — OS Command Injection.

#10 Уязвимость — OS Command Injection (Blind).

#11 Уязвимость — PHP Code Injection.

#12 Уязвимость — Server Side Includes (SSI) — Инъекция.

#13 Уязвимость SQL-Injection (GET/Search).

#14 Уязвимость SQL-Injection (GET/Select).

#15 Уязвимость SQL Injection (POST/Search).

#16 Уязвимость SQL-Injection (POST/Select).

#17 Уязвимость SQL Injection (Login Form/Hero).

#18 Уязвимость SQL-Injection — Stored (User-Agent).

#19 Уязвимость SQL-Injection — Blind (Time-Based).

#20 Уязвимость XML/XPATH Injection (Login Form).

#21 Уязвимость Broken Authentication – Insecure Login Forms.