#23 Уязвимость Session Mgmt. – Administrative Portals.

Здравствуйте, дорогие друзья.

Продолжим рассматривать уязвимости, в частности остановимся на Session Mgmt. – Administrative Portals.

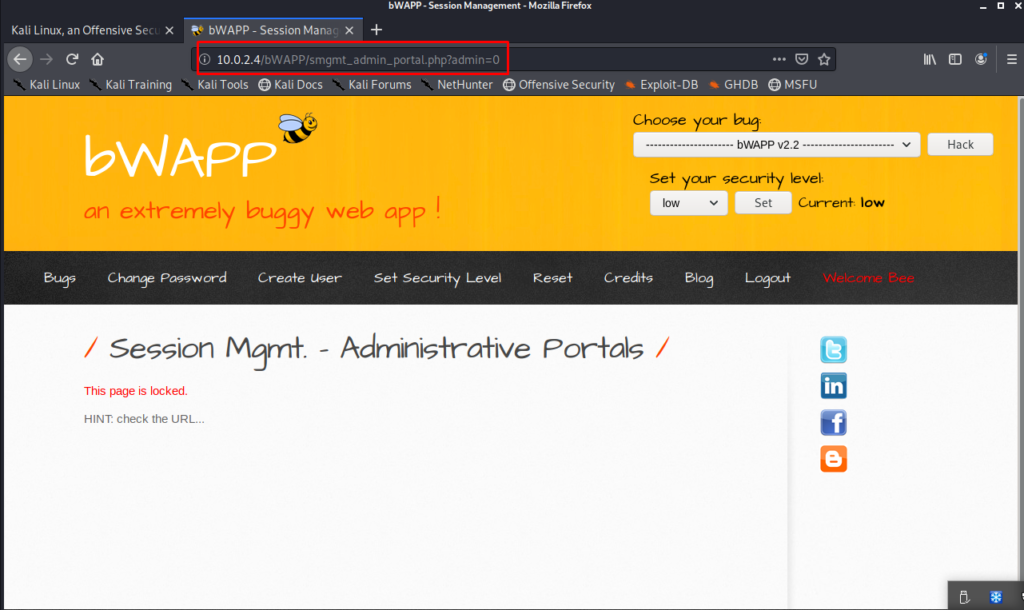

Она заключается в недостатке уровня кода. Выберем Administrative Portals на уровень «Low», и при переходе на данную страницу, сразу замечаем, что в url браузера есть строка, добавленная со значением ‘0’, что означает, что идентификатор сеанса был передан в строке запроса, где любой мог видеть и манипулировать значениями.

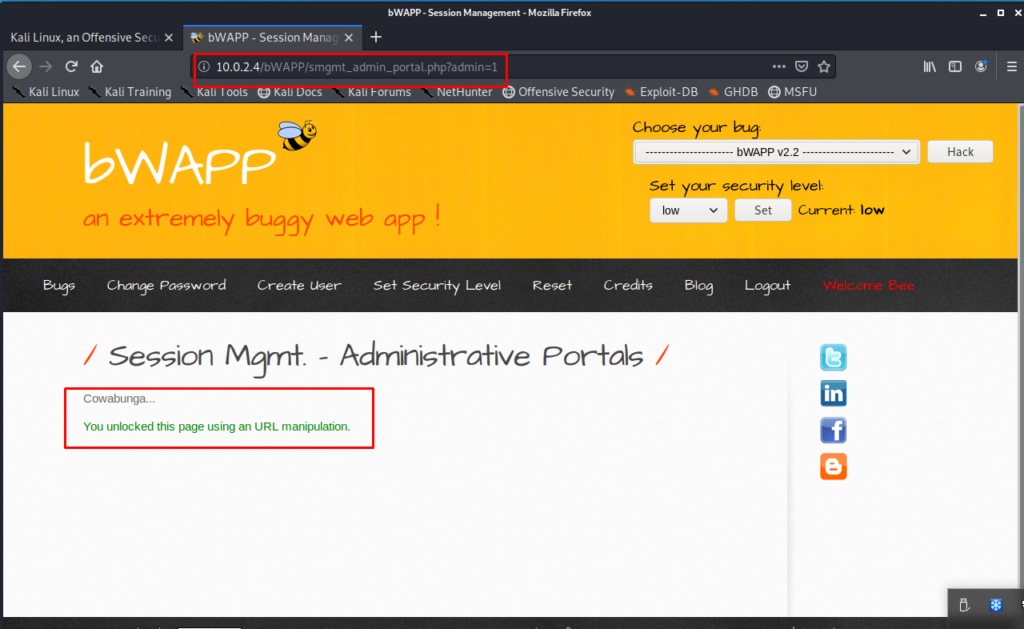

Давайте изменим значение с «0» на «1»:

Мы успешно разблокировали данную страничку. На этом все. Всем хорошего дня.

#2 bWAPP (Bee-Box) — первоначальная настройка.

#3 Уязвимость HTMl Injection — Reflected (GET) уровень (Medium).

#4 Уязвимость HTML Injection — Reflected (POST) уровень (Low).

#5 Уязвимость HTML Injection — Reflected (POST) средний уровень.

#6 Уязвимость HTML Injection — Reflected (Current URL) уровень low.

#7 Уязвимость HTML Injection — Stored (Blog).

#8 Уязвимость iFrame-Injection.

#9 Уязвимость — OS Command Injection.

#10 Уязвимость — OS Command Injection (Blind).

#11 Уязвимость — PHP Code Injection.

#12 Уязвимость — Server Side Includes (SSI) — Инъекция.

#13 Уязвимость SQL-Injection (GET/Search).

#14 Уязвимость SQL-Injection (GET/Select).

#15 Уязвимость SQL Injection (POST/Search).

#16 Уязвимость SQL-Injection (POST/Select).

#17 Уязвимость SQL Injection (Login Form/Hero).

#18 Уязвимость SQL-Injection — Stored (User-Agent).

#19 Уязвимость SQL-Injection — Blind (Time-Based).

#20 Уязвимость XML/XPATH Injection (Login Form).

#21 Уязвимость Broken Authentication – Insecure Login Forms.