#28 Уязвимость А1. SQL Injection (SQLite).

Здравствуйте, дорогие друзья.

В данном уроке рассмотрим уязвимость категории А1 SQL-инъекции SQLite.

Данная уязвимость означает внедрение некоторого вредоносного кода для получения доступа к базе данных других пользователей, принимая входные данные из веб-приложения.

Предположим, у нас есть страница поиска фильмов, где пользователю нужно ввести название фильма, но вместо этого, если он введет оператор SQLite, он будет работать в базе данных и вернет данные, основанные на его запросе.

Основная идея атак с использованием SQLite-инъекций заключается в получении защищенной информации из вашей базы данных и выполнении некоторых уязвимых действий, таких как обновление информации о существующих записях или удаление / удаление таблиц в базе данных и т. д.

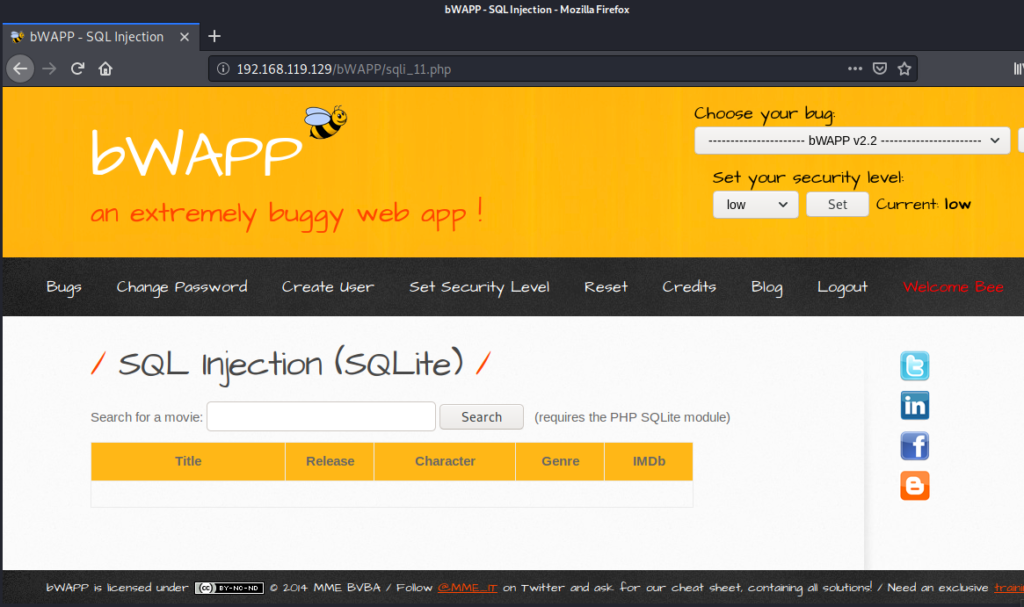

Начнем рассматривать данную уязвимость в bee-box.

Переходим на уязвимую страницу:

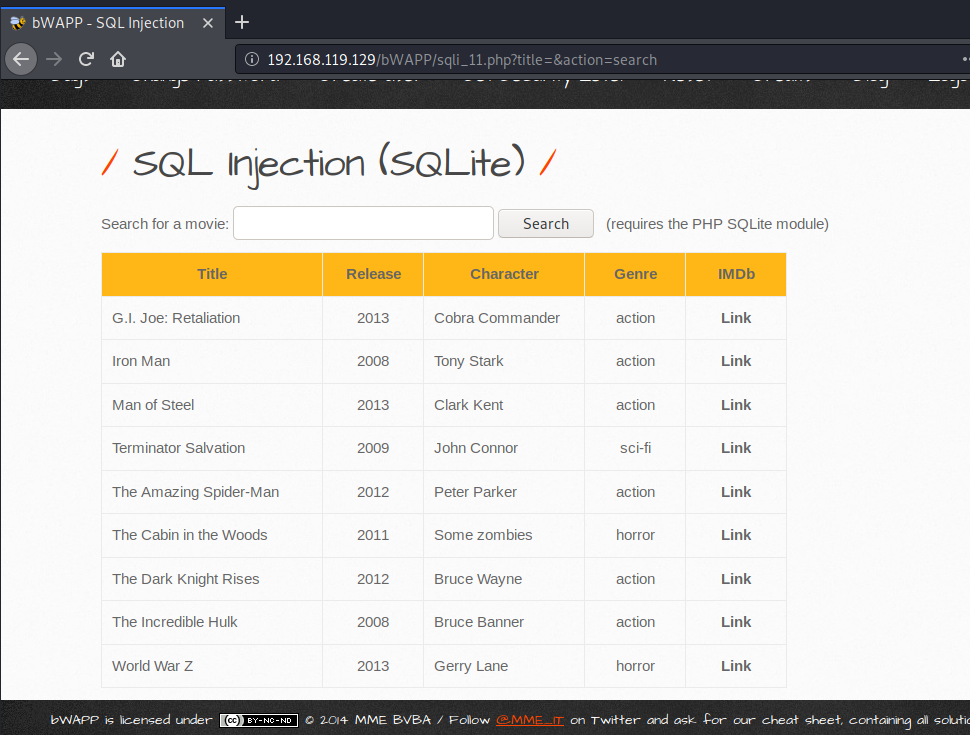

Жмем кнопку «Search», и получаем вывод фильмов. Это основная функция данной страницы:

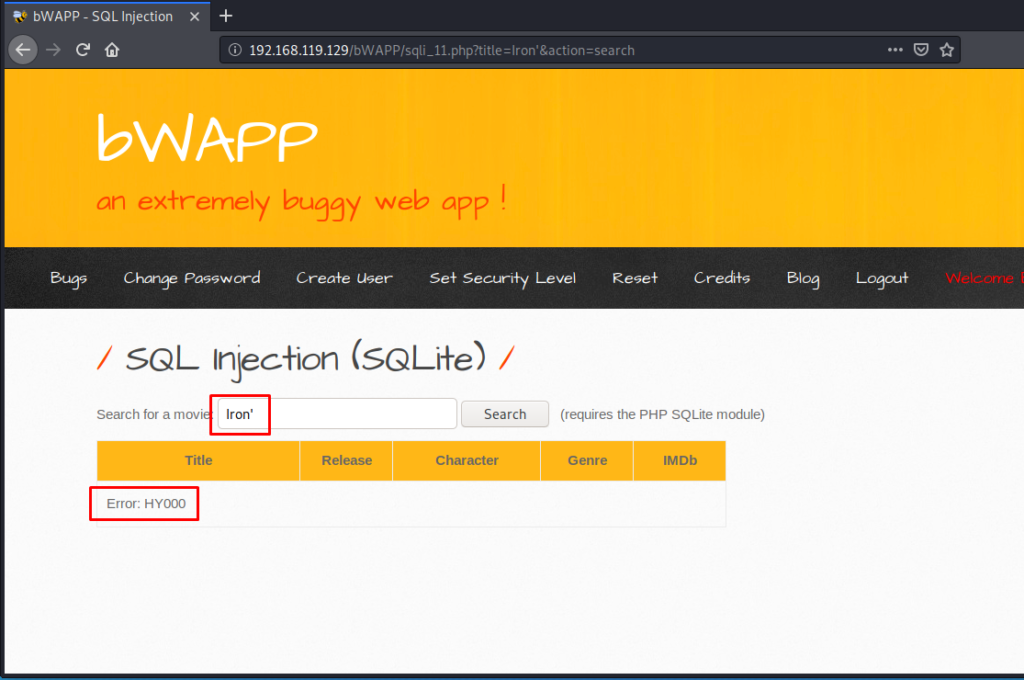

Начнем «прощупывать» базу данных, введя слово Iron c кавычкой:

Видим вывод ошибки.

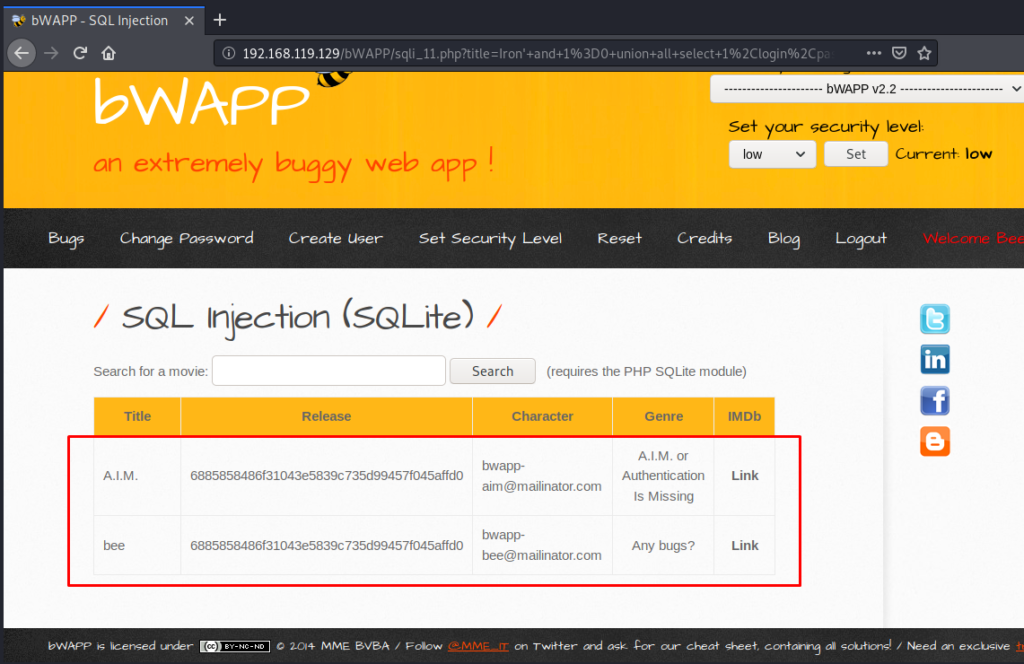

Продолжим экспериментировать, и после череды попыток эксплуатации, мы приходим к команде: «Iron’ and 1=0 union all select 1,login,password,secret,email,admin from users— —»:

В итоге мы получаем логин, пароль (хеш), секрет, почтовый адрес пользователей, в том числе и админа с логином «bee».

На этом все. Всем хорошего дня.

#2 bWAPP (Bee-Box) — первоначальная настройка.

#3 Уязвимость HTMl Injection — Reflected (GET) уровень (Medium).

#4 Уязвимость HTML Injection — Reflected (POST) уровень (Low).

#5 Уязвимость HTML Injection — Reflected (POST) средний уровень.

#6 Уязвимость HTML Injection — Reflected (Current URL) уровень low.

#7 Уязвимость HTML Injection — Stored (Blog).

#8 Уязвимость iFrame-Injection.

#9 Уязвимость — OS Command Injection.

#10 Уязвимость — OS Command Injection (Blind).

#11 Уязвимость — PHP Code Injection.

#12 Уязвимость — Server Side Includes (SSI) — Инъекция.

#13 Уязвимость SQL-Injection (GET/Search).

#14 Уязвимость SQL-Injection (GET/Select).

#15 Уязвимость SQL Injection (POST/Search).

#16 Уязвимость SQL-Injection (POST/Select).

#17 Уязвимость SQL Injection (Login Form/Hero).

#18 Уязвимость SQL-Injection — Stored (User-Agent).

#19 Уязвимость SQL-Injection — Blind (Time-Based).

#20 Уязвимость XML/XPATH Injection (Login Form).

#21 Уязвимость Broken Authentication – Insecure Login Forms.

#22 Уязвимость Broken Auth — Logout Management.

#23 Уязвимость Session Mgmt. – Administrative Portals.

#24 Уязвимость A4 Insecure DOR (Change Secret).

#25 Уязвимость A4 — Insecure DOR (Reset Secret).