#40 Bug Bounty. Server Side Request Forgery (SSRF).

Здравствуйте, дорогие друзья.

Введение

Server Side Request Forgery (SSRF) происходит, когда злоумышленник принудительно запускает приложение для выполнения HTTP-запросов от их имени. Ее можно использовать для чтения данных из внутренних приложений. Большинство людей используют эту уязвимость для публикации или считывания данных с конфиденциальных конечных точек, таких как служба метаданных AWS и Gcloud, служба FTP, служба LDAP и локальных файлов.

SSRF

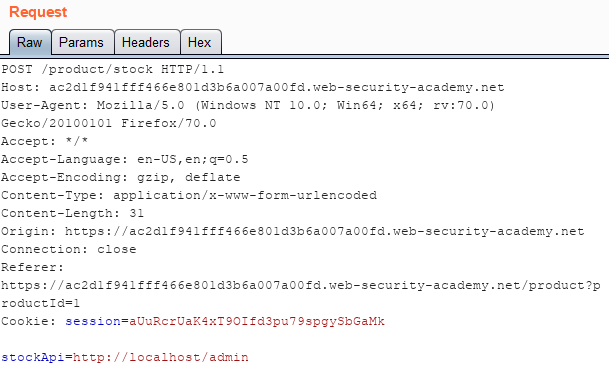

При поиске уязвимостей SSRF я обычно ищу запросы, которые имеют URL как значение параметра. Если ответ отражается обратно злоумышленнику, Вы можете иметь возможную уязвимость SSRF. Затем я изменяю URL-адрес на google.com, и если я увижу ответ, то могу предположить, что конечная точка уязвима. Следующим шагом является поиск уязвимой конечной точки на локальном хосте системы или на конечной точке в локальной сети.

В приведенном выше запросе я изменил значение «stockApi» на каталог администратора локальной IP системы. Таким образом, запрос будет выполнен целевым приложением, и он выполнит его против самого себя. Эта конечная точка имеет приложение администратора, размещенное на локальном хосте. Обычно к нему невозможно получить доступ в Интернет, но из-за SSRF мы можем.

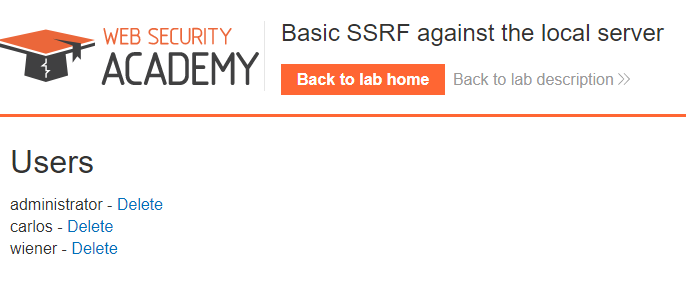

Если мы отобразим ответ в формате html, то увидим, что можем получить доступ к внутреннему приложению администратора, размещенное в целевой системе. Самое сложное в SSRF — доказать влияние уязвимости. У Вас есть приложение для эксплуатации, которое было бы невозможно запустить без использования SSRF. Если Вы не можете найти конечную точку на локальном хосте, Вы также можете отправлять запросы серверу в целевой внутренней сети. Опять же, можно попробовать прочитать службу метаданных, для получения ключей API и учетных данных.

Вывод

SSRF — относительно простая для использования уязвимость. Большинство хакеров используют эту уязвимость для доступа к приложениям, размещенным на целевых локальных системах или внутренней сети. Самая сложная часть этой уязвимости не в том, чтобы найти и использовать ее, а в том, чтобы найти конечную точку для извлечения конфиденциальных данных. Не забывайте, что Вы также можете использовать SSRF для бокового перемещения, используя внутренние хосты в качестве некоторых эксплойтов. Требуется только запрос GET или POST.

Нв этом все. Всем хорошего дня!

#1 Bug Bounty. Подготовка к Bug Bounty. Введение.

#2 Bug Bounty. Организация. Введение.

#3 Bug Bounty. Заметки. Введение.

#4 Bug Bounty. Подготовка к охоте. База знаний.

#6 Bug Bounty 101. Выбор платформы.

#7 Bug Bounty. Выбор правильной цели.

#8 Bug Bounty. Методология — рабочие процессы.

#9 Bug Bounty. Рабочий процесс GitHub.

#10 Bug Bounty. Гугл Дорки Рабочий процесс.

#11 Bug Bounty. Эксплойты — Рабочий процесс.

#12 Bug Bounty. CMS — Рабочий процесс.

#13 Bug Bounty. Брутфорс — Рабочий процесс.

#14 Bug Bounty. Раздел 2. Разведка.

#15 Bug Bounty. Reverse Whois.

#17 Bug Bounty. Разведка — Фаза 2. Словарь.

#18 Bug Bounty. Перечисление поддоменов.

#19 Bug Bounty. Поисковый движок.

#20 Bug Bounty. Перестановка поддоменов.

#21 Bug Bounty. Разрешения DNS.

#22 Bug Bounty. Wayback Machine crawl data.

#23 Bug Bounty. Проверка файлов JavaScript.

#25 Bug Bounty. Часть 8: Фаза fingerprint.

#26 Bug Bounty. Censys. Nmap. Masscan.

#27 Bug Bounty. Веб-приложение.

#28 Bug Bounty. Этап эксплуатации.

#30 Bug Bounty. Неправильно настроенные сегменты облачного хранилища.

#31 Bug Bounty. Облачное хранилище Google.

#32 Bug Bounty. Elastic Search DB.

#34 Bug Bounty. Kubernetes API.

#36 Bug Bounty. Эксплуатация CMS. WordPress.

#37 Bug Bounty. Joomla. Drupal. Adobe AEM.

#38 Bug Bounty. Эксплуатация OWASP. XML External Entity (XXE).