#37 Bug Bounty. Joomla. Drupal. Adobe AEM.

Здравствуйте, дорогие друзья.

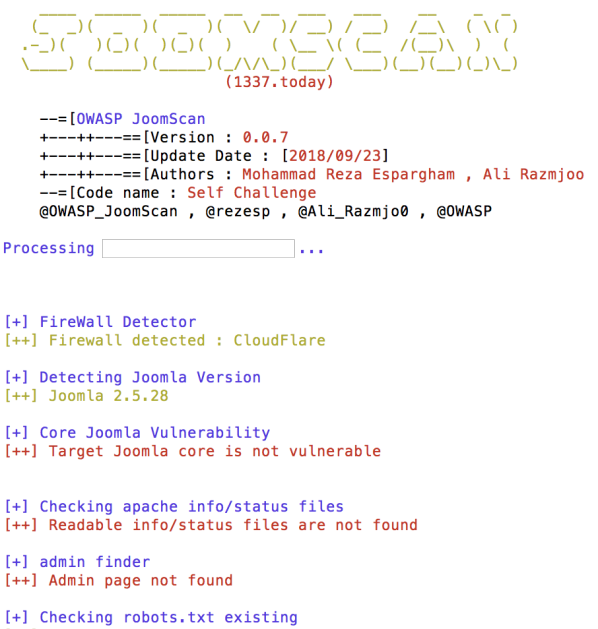

WordPress на сегодняшний день является самой популярной CMS, с долей рынка более 60%. Joomla занимает второе место, так что Вы можете ожидать, что столкнетесь и с этой CMS. Если Вы захотите сканировать ее на наличие уязвимостей, то самым популярным инструментом является Joomscan:

● https://github.com/rezasp/joomscan

perl joomscan.pl -u <URL здесь>

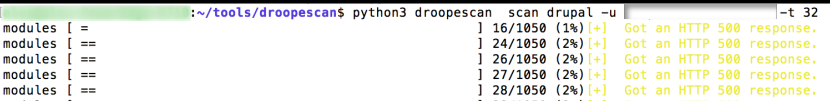

Drupal

Drupal — третья по популярности CMS, но я больше сталкиваюсь с сайтами Drupal. чем Джумла. Если Вы найдете сайт Drupal, то можете использовать droopescan для его сканирования. Этот сканер также имеет возможность сканировать дополнительные CMS.

● https://github.com/droope/droopescan

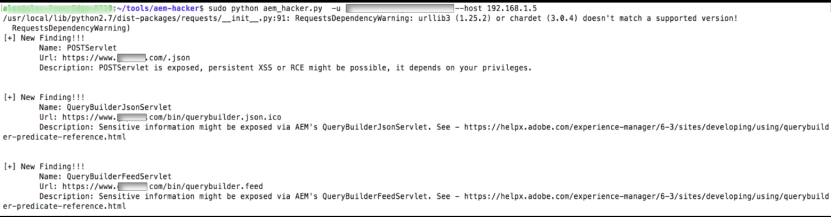

Adobe АЕМ

Если Вы когда-нибудь столкнетесь с Adobe AEM CMS, Вы обнаружите целую кучу уязвимостей. Эта CMS пронизана общедоступными уязвимостями, и они на 100% положительные. Есть еще сотни уязвимостей нулевого дня. Серьезно, это одна из худших CMS, которые я когда-либо видел. Если Вы хотите проверить приложение на наличие уязвимостей, используйте инструмент aemhacker:

● https://github.com/0ang3el/aem-hacker

python aem_hacker.py -u <здесь URL> —host <ваш общедоступный IP-адрес>

Обратите внимание, что для тестирования уязвимостей SSRF, Вам необходимо иметь публичный IP-адрес, к которому целевой сервер может подключиться обратно.

Другие CMS

Существуют сотни различных CMS, поэтому мне было бы нецелесообразно упомянуть каждую из них. Подавляющее большинство сайтов будет под управлением WordPress, Joomla и Drupal, но вы все равно можете столкнуться с другими CMS.

Если Вы столкнулись с CMS, с которой раньше не сталкивались, первый шаг — перейти на exploit-db и посмотреть, есть ли у нее какие-либо известные CVE:

Например, если я обнаружу CMS с именем «Magento», я выполню следующие действия: поиск по exploit-db:

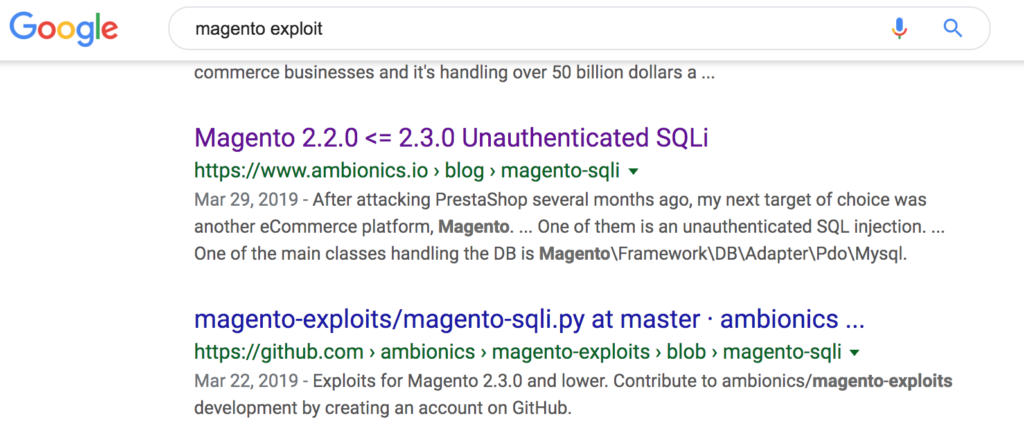

Не останавливайтесь на достигнутом, и Вы также должны заглянуть в Google, чтобы узнать, появились ли какие-либо новые эксплойты, которые еще не включены в exploit-db.

Как Вы можете видеть, существует неаутентифицированный эксплойт SQLi, который, похоже, не в базе данных exploit-db, и это, вероятно, потому, что она все еще не обновлялась.

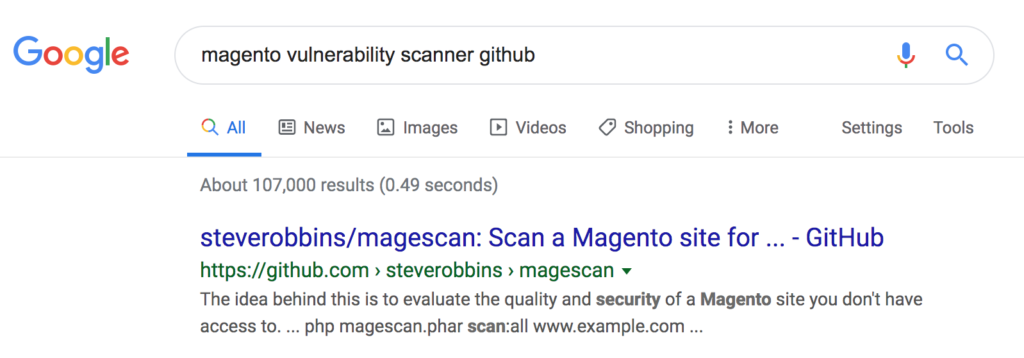

Кроме того, для поиска отдельных эксплойтов, Вы можете использовать GitHub, чтобы узнать, есть ли инструменты, которые могут сканировать все возможные уязвимости и неправильные конфигурации.

Как оказалось, существует сканер уязвимостей Magento под названием magescan, поэтому мы можем просто использовать его:

● https://github.com/steverobbins/magescan

Обязательно используйте этот процесс всякий раз, когда Вы сталкиваетесь с инфраструктурой CMS, которую Вы не знаете.

Резюме

Более половины Интернета управляется CMS. Итак, Вы почти гарантированно можете столкнуться с CMS в тот или иной момент. Когда Вы найдете CMS, не тратьте время на ручное тестирование конечной точки. Проверяйте известные CVE и неправильные конфигурации. Лучший способ сделать это — найти какой-нибудь сканер уязвимостей CMS. Вы можете также попробовать поиск exploit-db и google для известных CVE.

На этом все. Всем хорошего дня!

#1 Bug Bounty. Подготовка к Bug Bounty. Введение.

#2 Bug Bounty. Организация. Введение.

#3 Bug Bounty. Заметки. Введение.

#4 Bug Bounty. Подготовка к охоте. База знаний.

#6 Bug Bounty 101. Выбор платформы.

#7 Bug Bounty. Выбор правильной цели.

#8 Bug Bounty. Методология — рабочие процессы.

#9 Bug Bounty. Рабочий процесс GitHub.

#10 Bug Bounty. Гугл Дорки Рабочий процесс.

#11 Bug Bounty. Эксплойты — Рабочий процесс.

#12 Bug Bounty. CMS — Рабочий процесс.

#13 Bug Bounty. Брутфорс — Рабочий процесс.

#14 Bug Bounty. Раздел 2. Разведка.

#15 Bug Bounty. Reverse Whois.

#17 Bug Bounty. Разведка — Фаза 2. Словарь.

#18 Bug Bounty. Перечисление поддоменов.

#19 Bug Bounty. Поисковый движок.

#20 Bug Bounty. Перестановка поддоменов.

#21 Bug Bounty. Разрешения DNS.

#22 Bug Bounty. Wayback Machine crawl data.

#23 Bug Bounty. Проверка файлов JavaScript.

#25 Bug Bounty. Часть 8: Фаза fingerprint.

#26 Bug Bounty. Censys. Nmap. Masscan.

#27 Bug Bounty. Веб-приложение.

#28 Bug Bounty. Этап эксплуатации.

#30 Bug Bounty. Неправильно настроенные сегменты облачного хранилища.

#31 Bug Bounty. Облачное хранилище Google.

#32 Bug Bounty. Elastic Search DB.