#15 Bug Bounty. Reverse Whois.

Здравствуйте, дорогие друзья.

Введение

Еще один способ найти активы, принадлежащие организации, посмотреть, какие домены эта компания приобрела. При регистрации домена, Ваши данные сохраняются в базе данных whois.

Эта информация содержит имя регистра, адрес, электронную почту и многое другое. Поиском в базе данных whois мы можем найти все домены, зарегистрированные по электронной почте «*.example.com».

Некоторые люди будут использовать whois guard, чтобы скрыть эту информацию, но многие компании забывают включить сервис. Примечательно то, что у некоторых компаний есть предопределенная сфера деятельности, которую нельзя нарушить, поэтому этот метод можно использовать для поиска скрытых ресурсов.

Reverse Whois

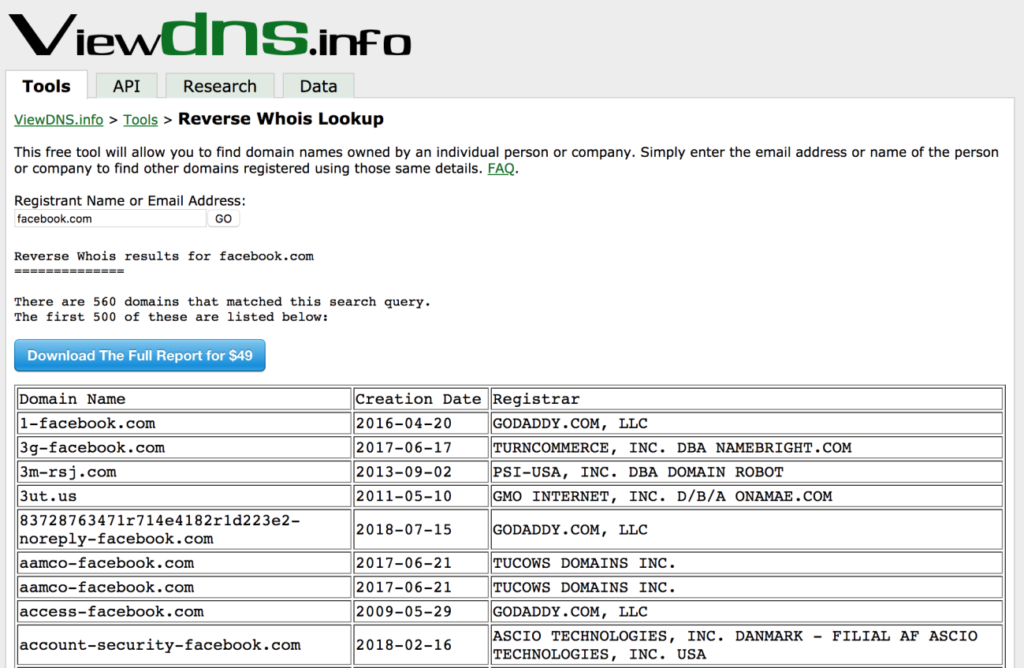

Есть несколько онлайн-источников, которые постоянно отслеживают и парсят whois базу данных для анализа. Мы можем использовать эти сервисы для поиска доменов, которые принадлежат той же организации.

Онлайн-сервис можно использовать для бесплатного reverse whois. Этот сервис использует исторические данные whois для поиска доменов, которые были зарегистрированы с использованием такой же электронной почты.

● https://viewdns.info/reversewhois

Заключение

Использование исторических данных whois для выполнения reverse whois является отличным способом найти домены, которые были приобретены одной и той же организацией. Компании часто владеют более чем одним доменом, поэтому поиск этих дополнительных активов может помочь расширить кругозор для охоты.

Reverse DNS

Введение

Без системы доменных имен (DNS), Вы не смогли бы сопоставить домены к IP-адресам (если Вы не знаете, что такое DNS, я бы посоветовал погуглить прямо сейчас).

Записи DNS содержат несколько битов информации, которые можно использовать для корреляции доменов друг к другу. Записи A, NS и MX являются наиболее популярными способами поиска доменов, которые, вероятно, принадлежат одному и тому же человеку.

Если домены общие, а также одна и та же запись A, NS или MX, то, возможно, они принадлежат одному и тому же человеку или организации. Мы можем использовать обратный IP, обратный сервер имен и обратный почтовый сервер, для поиска доменов.

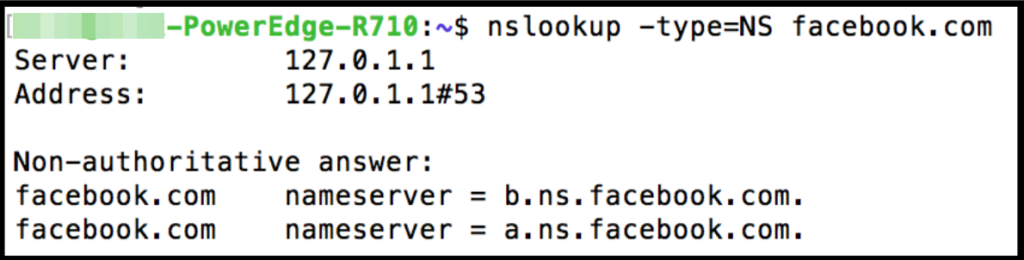

Обратный сервер имен

Крупные компании часто размещают свои собственные серверы имен, чтобы направлять трафик на правильные IP-адреса. Эти серверы настраиваются организацией, которой они принадлежат, так что можно сказать, что у Microsoft не будет доменов, указывающих на Facebook.

Мы можем предположить, что любой домен, указывающий на имя Facebook сервера, должен принадлежать Facebook, хотя Вы можете найти несколько обратных случаев.

Важно отметить, что сервер имен не указывает на общее имя сервера, например, «ns1.godaddy.com». Есть сотни тысяч доменов, указывая на серверы имен GoDaddy. Это общие сервера имен, которые многие люди используют. Для выполнения обратного поиска серверов имен, сервер должен принадлежать организации, иначе Вы получите много ложных результатов.

Мы можем использовать сервис, предоставляемый для выполнения обратного поиска серверов имен. Можно предположить, что эти конечные точки принадлежат Facebook (смотрите скриншот выше), но у Вас может не очень много ложных срабатываний, при использовании сервиса.

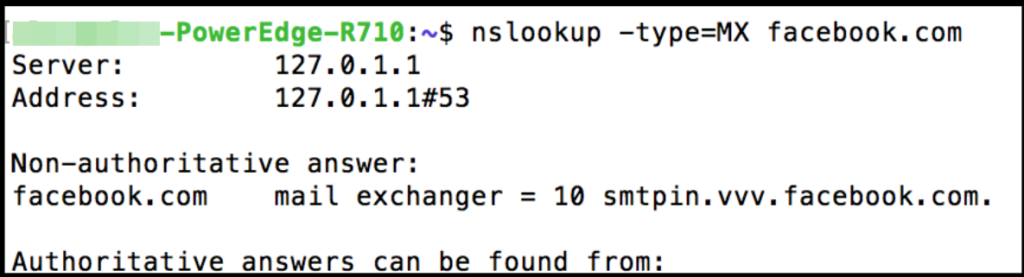

Обратный почтовый сервер

Мы можем использовать ту же технику для выполнения обратного поиска на почтовом сервере. Как и раньше, возвращаемая запись MX должна принадлежать целевой организации.

Так же, как и раньше, используйте https://domainye.com/, для поиска обратного почтового сервера.

Обратный IP

Используя диапазоны CIDR компаний, мы можем выполнить обратный поиск IP, чтобы найти любые домены, размещенные на этих IP-адресах.

Некоторые люди также будут использовать A запись своего целевого домена, для выполнения обратного поиска IP. Опять же, Вы можете использовать сервис https://domaineye.com/ для выполнения этого поиска.

Заключение

Записи DNS можно использовать для связывания доменов вместе. Если домены имеют один и тот же A, то мы можем предположить, что записи NS или MX принадлежат одному и тому же объекту. Могут быть ложные срабатывания, но их можно отфильтровать. Эта техника значительно увеличит свой масштаб для охоты за ошибками. Вам нужно сначала убедиться, что это разрешено.

На этом все. Всем хорошего дня!

#1 Bug Bounty. Подготовка к Bug Bounty. Введение.

#2 Bug Bounty. Организация. Введение.

#3 Bug Bounty. Заметки. Введение.

#4 Bug Bounty. Подготовка к охоте. База знаний.

#6 Bug Bounty 101. Выбор платформы.

#7 Bug Bounty. Выбор правильной цели.

#8 Bug Bounty. Методология — рабочие процессы.

#9 Bug Bounty. Рабочий процесс GitHub.

#10 Bug Bounty. Гугл Дорки Рабочий процесс.

#11 Bug Bounty. Эксплойты — Рабочий процесс.

#12 Bug Bounty. CMS — Рабочий процесс.