#13 Bug Bounty. Брутфорс — Рабочий процесс.

Здравствуйте, дорогие друзья.

Введение

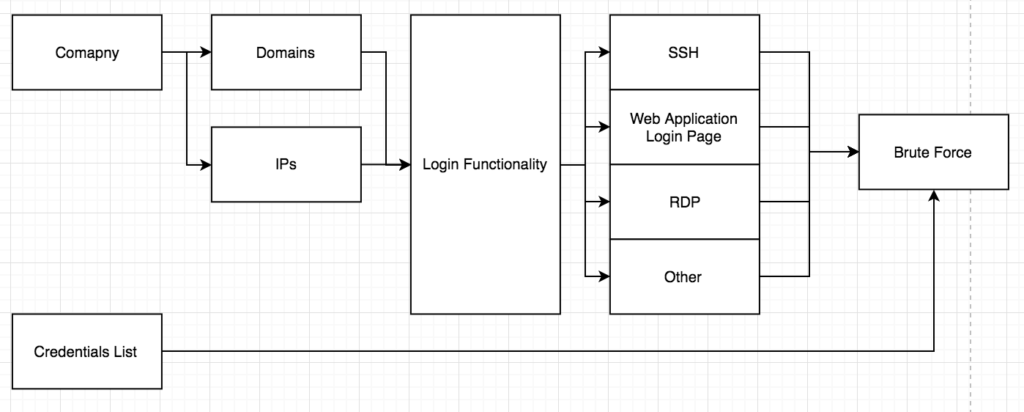

Этот рабочий процесс включает в себя брутфорс открытых интерфейсов администратора, служб SSH, FTP, и всего остального, что принимает учетные данные.

Если делать это в программе bug bounty, то эта техника иногда приемлема. Многие компании запрещают данный тип тестирования, но я все равно буду говорить о нем, потому что эту технику нужно знать.

Рабочий процесс

Этот рабочий процесс хорошо работает с процессом GitHub и утечкой учетных данных с платформы. Если Вы найдете рабочие учетные данные на GitHub или обнаружите утечку базы данных с учетными данными целей, Вы можете использовать их по всем логинам службы, чтобы убедиться в их работоспособности.

Вы также можете создать список стандартных или общих имен пользователей и паролей, и использовать их по службам входа в систему цели.

Этот рабочий процесс использовался как злонамеренными хакерами, так и пентестерами, но часто bug bounty программы запрещают этот тип тестирования. Итак, убедитесь, что данный тип атаки находится в области действия, прежде чем использовать конкретный рабочий процесс.

Заключение

Брутфорс — это давняя атака. Она может быть старой, но все еще работает, когда необходимо угадывать учетные данные администратора.

Единственной проблемой с этим рабочим процессом заключается в том, что многие организации будут рассматривать и запрещать этот тип атаки, как выходящий за рамки параметров тестирования, поэтому обязательно проверьте его.

Резюмирую

Рабочий процесс — это высокоуровневое представление процесса атаки. Конкретные технологии и инструменты не упоминаются намеренно, так как со временем инструменты развиваются и меняются.

Эти рабочие процессы остаются верными независимо от того, какой инструмент Вы используете, хотя некоторые инструменты можут улучшить Ваши результаты.

Каждый должен освоить традиционный рабочий процесс, который включает поиск поддоменов, IP-адресов, конечные точки снятия fingerprints, а также других стандартных методов.

GitHub и облачный рабочий процесс отлично подходит для поиска уязвимостей с самого начала, и если Вы ищете быстрые победы в охоте, то эти рабочие процессы предоставлены для Вас. Информация, собранная в традиционном рабочем процессе, используется для подавляющего большинства использования рабочих процессов.

Новый CVE, известная/неправильная конфигурация и рабочие процессы CMS. полагаются на данные fingerprint, собранные в ходе традиционного рабочего процесса. Эти рабочие процессы — идеальное сочетание, и именно так многие багхантеры работают.

Некоторые охотники за ошибками предпочитают делать что-то вручную, начиная с рабочего процесса OWASP. Этот рабочий процесс используется для поиска типичных уязвимостей OWASP, и других веб-эксплойтов, которые сканеры обычно не замечают.

Вы увидите, что некоторые из Ваших самых больших выплат исходят от этого рабочего процесса, поскольку Вы обнаружите уникальные уязвимости, оказывающие сильное влияние на вознаграждение.

Hacking — это наука и искусство. Вам придется сделать то, что работает лучше всего для Вас, в рабочем процессе, но предпочтительнее составить план, чтобы у Вас было общее представление о том, что делать.

Вы можете смешивать различные рабочие процессы вместе, или Вы можете придумать что-то совершенно другое. Вам придется решить, что лучше всего подходит для Вас, и как Вы хотите работать.

На этом все. Всем хорошего дня!

#1 Bug Bounty. Подготовка к Bug Bounty. Введение.

#2 Bug Bounty. Организация. Введение.

#3 Bug Bounty. Заметки. Введение.

#4 Bug Bounty. Подготовка к охоте. База знаний.

#6 Bug Bounty 101. Выбор платформы.

#7 Bug Bounty. Выбор правильной цели.

#8 Bug Bounty. Методология — рабочие процессы.

#9 Bug Bounty. Рабочий процесс GitHub.

#10 Bug Bounty. Гугл Дорки Рабочий процесс.