#12 Bug Bounty. CMS — Рабочий процесс.

Здравствуйте, дорогие друзья.

Введение

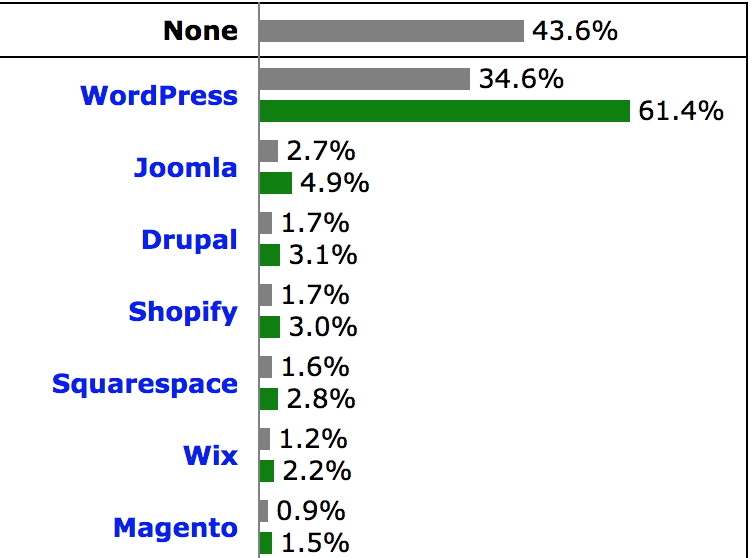

Этот рабочий процесс аналогичен процессу эксплуатации/неправильной настройки, за исключением того, что мы ориентируемся на системы управления контентом (CMS). Согласно Компании W3Techs, более половины Интернета использует какие-то CMS.

На одном только WordPress находятся более 30% всех сайтов в Интернете. Так что нужно уметь правильно сканировать такие системы на уязвимости. Тем самым, Вы гарантированно найдете их в дикой природе.

Рабочий процесс

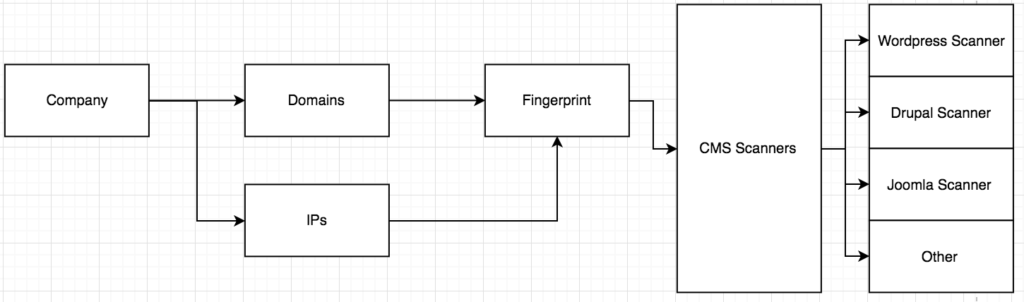

Ваш процесс немного изменяется при работе с CMS, но он похож на уже известный рабочий процесс уязвимости. Более половины интернета работает на различных CMS, так что с ними, в связке, есть множество людей, работающих с этими системами в течение многих лет, и эта работа приводит к релизу эксплойтов, доступных для публики. Эти эксплойты идут, как правило, в комплекте, в виде инструментов, которые делают Вашу жизнь намного проще в качестве тестера. Все, что Вам нужно знать, это какой инструмент подойдет для запуска CMS.

Этот рабочий процесс полностью зависит от возможности идентифицировать веб-сайты, запущенные на той или иной CMS. Если Вы не знаете, как сделать fingerprint приложения, Вам поможет правильный сканер, который сможет выполнить Вашу задачу по поиску уязвимостей.

Заключение

Половина Интернета работает на различных CMS, что означает высокую вероятность наткнуться на уязвимости во время тестирования. Вы, как правило, не выполняете ручное тестирование, при исследовании CMS.

Вы обычно пользуетесь различными типами сканеров хоста, которые выявляют известные CVEs и неправильные конфигурации систем.

OWASP Рабочий процесс

Введение

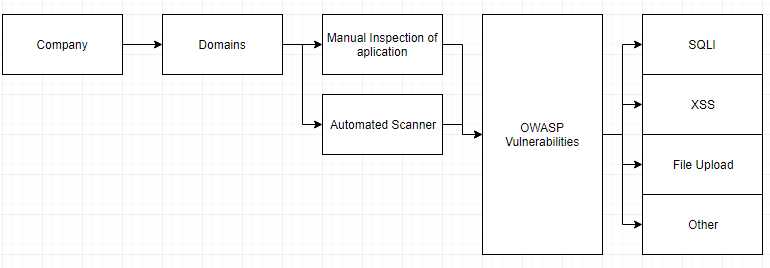

Этот рабочий процесс обычно делается вручную, с небольшой помощью автоматизированных сканеров. Вы ищете уязвимостей типа OWASP, такие как SQL-инъекция, Cross Site Request Forgery (CSRF), Cross-Site Scripting (XSS), Authentication issues, IDOR и многое другое.

Это Ваши обычные уязвимости, которые можно найти в каждом веб-приложении. Нужно искать их вручную в архитектуре и логике приложения, которые автоматизированные сканеры не смогут обнаружить. Обратите внимание, что ручное тестирование имеет тенденцию поиска уникальных уязвимостей, за которые платят очень хорошо.

Рабочий процесс

Этот рабочий процесс используется для поиска классических веб-уязвимостей, описанных OWASP.

Этот рабочий процесс сильно зависит от тестирования вручную, для поиска уязвимостей, которые Вы хотите найти. Для этого нужно сосредоточиться на одной конечной точке, принадлежащей Вашей цели.

Однако автоматизированные сканеры могут быть использованы для поиска, и они помогают ускорить обработку.

Например, Вы могли бы использовать Burp Scanner, чтобы найти уязвимости в приложении. Подавляющее большинство выводов будет идти, исходя из ручного анализа. Проблемы аутентификации, логические недостатки и другие уязвимости, чрезвычайно трудно найти автоматическими сканерами.

Заключение

Этот рабочий процесс имеет тенденцию быть смесью ручного и автоматического тестирования. Вам необходимо анализировать конечную точку вручную, чтобы Вы могли копнуть глубже, и найти уникальные уязвимости, а также тестировать приложение на уязвимости, которые не могут сделать сканеры.

Вы исследуете уязвимости OWASP, но они не должны ограничиваться только the OWASP Top 10.

На этом все. Всем хорошего дня!

#1 Bug Bounty. Подготовка к Bug Bounty. Введение.

#2 Bug Bounty. Организация. Введение.

#3 Bug Bounty. Заметки. Введение.

#4 Bug Bounty. Подготовка к охоте. База знаний.

#6 Bug Bounty 101. Выбор платформы.

#7 Bug Bounty. Выбор правильной цели.

#8 Bug Bounty. Методология — рабочие процессы.

#9 Bug Bounty. Рабочий процесс GitHub.