#11 Bug Bounty. Эксплойты — Рабочий процесс.

Здравствуйте, дорогие друзья.

Новые CVE рабочий процесс

Введение

Это еще один мой любимый рабочий процесс, который позволил мне найти Remote Code Execution (RCE) и другие критические уязвимости. Однако, в отличие от других рабочих процессов, его можно инициировать только ограниченное количество раз в год, так как не каждый день, выходит новая RCE.

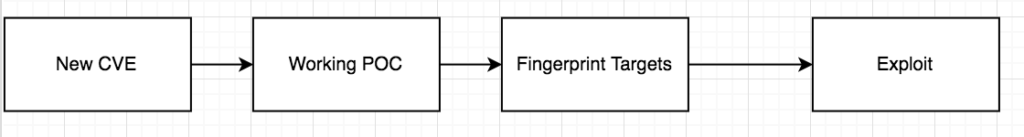

Рабочий процесс

Таким образом, этот рабочий процесс исопльзуется для нападения на цель, когда появляются новые CVE, с работающим POC.

Ваша цель — искать серьезные уязвимости, такие как SQL-инъекция и RCE. Я лично добился большого успеха в этом рабочем процессе, и могу гарантировать, что он будет работать, если все сделано правильно.

Чтобы рабочий процесс функционировал, Вам нужно быть одним из первых, кто использует новую CVE. Помните, что Вам не заплатят за повторение эксплуатации уязвимости.

Вы соревнуетесь с синей командой, исправляющей свое программное обеспечение, а также остальными охотниками за ошибками, которые ищут эти уязвимости.

Если у Вас есть правильно настроенная среда для охоты, Вы сможете использовать не новые CVE, которые появляются через NIST и другие источники. Очень важно, чтобы Вы знали о них в первые 24-72 часа.

После этого все становится мейнстримом, и другие узнают об уязвимости, которая означает большую конкуренцию и больше шансов защитников на патчи программного обеспечения. Вы же не хотите быть тем охотником, который упустил возможность нажиться на легких победах? Вам нужно знать первым, когда что-то важное появится в ленте уязвимостей.

Надеюсь, Вы уже сняли «fingerprinted» со своих целей, чтобы Вам было легко их искать, а также, на какие домены влияет новый CVE. Если нет, Вы перейдете прямо к этому этапу, чтобы определить, какие цели следует преследовать.

Скажем, какой-нибудь чувак по имени Orange выпускает эксплойт RCE для брандмауэра Пало-Альто. Вам необходимо выяснить, использует ли Ваша цель Palo alto, и если это так, Вы можете запустить эксплойт.

Как только Вы найдете некоторые потенциальные цели с помощью «fingerprinting», Вы должны запустить код эксплойта POC и подождать, чтобы увидеть, если это сработало.

Заключение

Это действительно простой рабочий процесс, но он дает превосходные результаты. На самом деле нет ничего необычного, так как Вы просто ждете, когда появятся новые эксплойты, и запускаете их против Вашей цели, прежде чем они получат возможность исправить свои системы.

Здесь важна скорость, Ваша гонка против синей команды и других багхантеров. Иногда, новый CVE появляется с работающим POC, который Вы можете использовать. Этот рабочий процесс происходит время от времени, и Вы должны действовать быстро, когда это происходит. Если Вы один из первых, кто отреагирует, Вам почти гарантирована победа.

Рабочий процесс известной уязвимости/неправильной конфигурации

Введение

Это рабочий процесс, который, скорее всего, уже делают все. Известные уязвимости преподаются в каждом курсе этического взлома. Это одни из первых целей, о которых Вы узнаете. Если этот рабочий процесс не является частью Вашего плана, то Вы серьезно упускаете много уязвимостей.

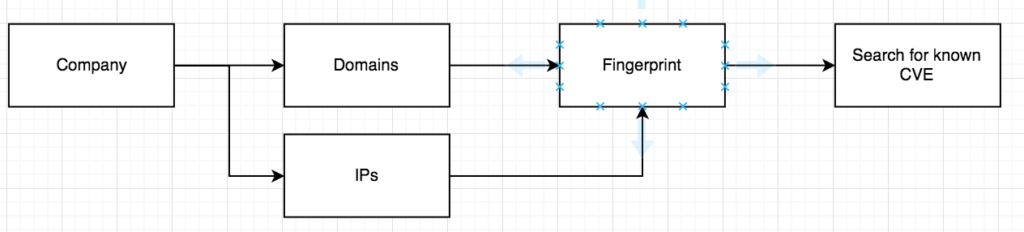

Рабочий процесс

Основная идея здесь состоит в том, чтобы снять отпечатки «fingerprint» Ваших целевых активов, чтобы Вы могли найти известные CVE и неправильные конфигурации, влияющие на их технологический стек. Например, если Ваша цель работает с Apache Struts, тогда Вы можете попробовать запустить некоторые эксплойты для цели Apache Struts.

Вам необходимо снять отпечатки «fingerprint», как с целевых доменов, так и с IP-адресов. Как только это будет сделано, Вы можете искать общедоступные CVE с работающими POC. Вы не только ищете CVE, Вы также занимаетесь поиском неправильных конфигураций.

CVE исправляются своевременно, тогда как неправильные конфигурации могут произойти в любое время, с кем угодно, поэтому я нахожу их довольно часто. У каждого стека технологий свои неправильные конфигурации, поэтому Вам нужно быть знакомыми со всеми.

Заключение

Поиск известных эксплойтов и неправильных конфигураций — это то, как учатся взламывать, большинство новичков. Я могу подтвердить, что после многих лет работы в этой области, я все еще использую этот рабочий процесс для поиска уязвимостей.

По мере приобретения опыта и знакомства с различными технологиями стека, Вы станете лучше в этом рабочем процессе. Ключом к этому рабочему процессу является знание поиска информации в сети.

На этом все. Всем хорошего дня!

#1 Bug Bounty. Подготовка к Bug Bounty. Введение.

#2 Bug Bounty. Организация. Введение.

#3 Bug Bounty. Заметки. Введение.

#4 Bug Bounty. Подготовка к охоте. База знаний.

#6 Bug Bounty 101. Выбор платформы.

#7 Bug Bounty. Выбор правильной цели.

#8 Bug Bounty. Методология — рабочие процессы.