#10 Bug Bounty. Гугл Дорки Рабочий процесс.

Здравствуйте, дорогие друзья.

Введение

Гугл Дорки существуют уже давно, и хакеры используют их для поиска уязвимостей и для сбора разведывательных данных с открытым исходным кодом (OSINT), на протяжении долгого времени. Гугл Дорки позволяют фильтровать огромное количество данных. Мои любимые варианты использования Google Dorks — это поиск конфиденциальной информации на сторонних сайтах, на которые я нацелен.

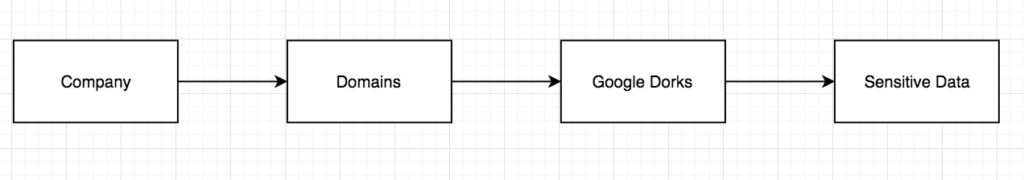

Рабочий процесс

Этот рабочий процесс удобен, потому что он не требует технических знаний, но может иметь разрушительные воздействия. Тем не менее, требуется много времени, чтобы пройти через все нерелевантные данные, но Вы можете наткнуться на некоторые действительно интересные вещи.

Я действительно использовал этот рабочий процесс все время, потому что он простой и легкий. Я использовал его, чтобы найти удаленное выполнение кода (RCE), рабочие учетные данные.

Заключение

Google Dorks — один из старейших и известных рабочих процессов. Люди десятилетиями использовали эту технику для проведения OSINT по своим целям, но по какой-то причине я вижу, что люди не могут внедрить это в свой рабочий процесс.

Рабочий процесс утечки учетных данных

Введение

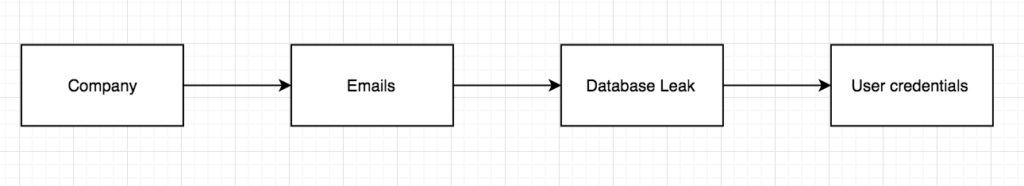

Этот рабочий процесс может не подходить для bug bounty программ, но я все же хотел упомянуть его здесь. Хакеры взламывают веб-сайты и сбрасывают их базы данных в сеть уже несколько десятилетий. Используя эти утечки баз данных, можно находить комбинации адресов электронной почты и паролей пользователей. Затем эти учетные данные могут быть использоваться для входа в другие учетные записи из-за повторного использования пароля.

Рабочий процесс

Если Вы учавствуете в bug bounty, то этот рабочий процесс может выйти за рамки Ваших действий. Однако, хакеры использовали этот рабочий процесс для компрометации высокоприоритетных целей в прошлом.

Сначала Вы должны найти все эти утечки базы данных. Их можно скачать бесплатно в интернете, просто выполнив поиск в гугле. Я не буду показывать Вам, где найти их, и Вам придется сделать это самостоятельно. Как только у Вас есть утечка базы данных, последний шаг — просмотреть эти файлы для вашего целевого домена, что-то вроде «*@example.com». После этого, у Вас должен быть список адресов электронной почты, и связанный с ними открытый текстовый пароль.

Эти учетные данные можно использовать для входа в SSH, электронную почту или любую другую службу организации, которая открыта для интернета. Эти рабочие процессы должны использоваться на высоком уровне, без технических деталей. Я включил этот рабочий процесс только для того, чтобы Вы знали об этой атаке.

Заключение

Хакеры взламывали базы данных с незапамятных времен. Если эти утечки базы данных публикуются в интернете, мы можем выполнить поиск по ним, чтобы найти учетные данные пользователя, принадлежащие нашей цели. Это сочетается с тем, что люди любят повторное использование паролей, и это часто приводит к легкой победе. Хотя Вы должны знать, что этот тип атаки, вероятно, выходит за рамки, если Вы работаете с bug bounty.

На этом все. Всем хорошего дня!

#1 Bug Bounty. Подготовка к Bug Bounty. Введение.

#2 Bug Bounty. Организация. Введение.

#3 Bug Bounty. Заметки. Введение.

#4 Bug Bounty. Подготовка к охоте. База знаний.

#6 Bug Bounty 101. Выбор платформы.

#7 Bug Bounty. Выбор правильной цели.