#19 Bug Bounty. Поисковый движок.

Здравствуйте, дорогие друзья.

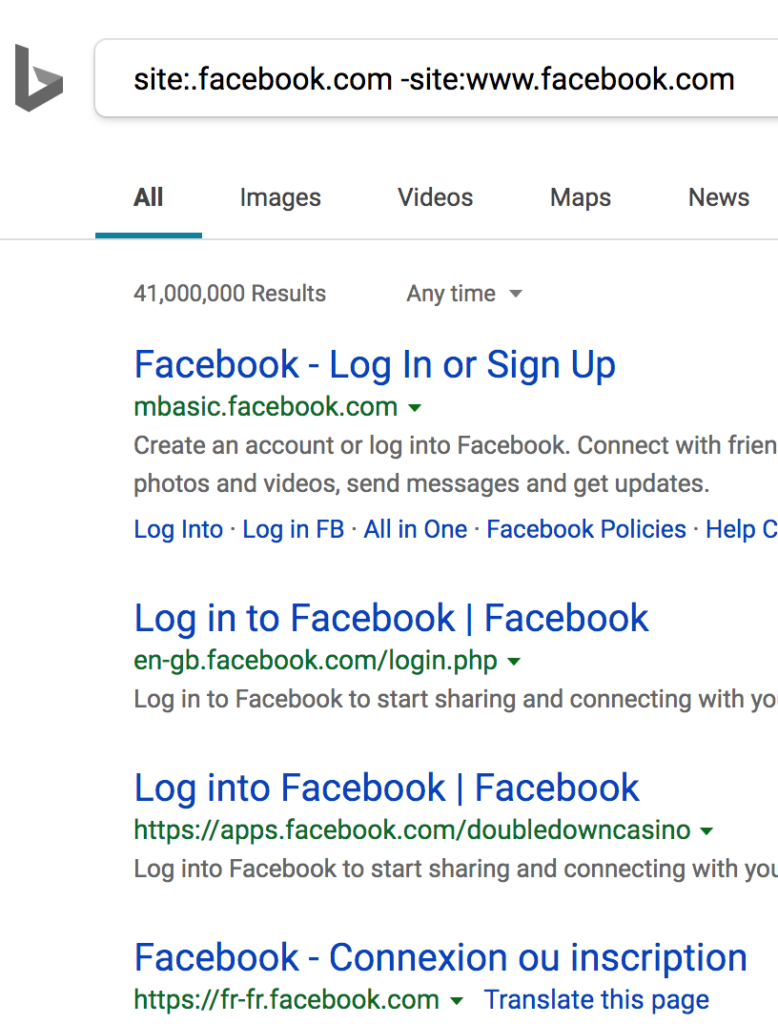

Гугл Дорки можно использовать для поиска поддоменов со следующим дорком:

● site:

Этот конкретный дорк вернет все ссылки, принадлежащие определенному домену.

Эту технику можно выполнять вручную, но лучше всего использовать инструменты для этого типа работы.

Переадресация DNS

Введение

Rapid7 Project Sonar проводит интернет-опросы, чтобы получить представление о глобальной подверженности распространенным уязвимостям. Некоторые из этих данных предоставляются бесплатно, для исследователей безопасности. Используя прямой набор данных DNS, мы можем собрать огромный список поддоменов, принадлежащих организации.

Rapid 7 Переадресация DNS

Rapid 7 предоставляет записи Any, A, AAAA, CNAME, MX и TXT для каждого домена. Эта информация регулярно обновляется и архивируется; это означает, что мы также можем искать исторические данные для поддоменов.

● https://opendata.rapid7.com/sonar.fdns_v2/

● https://opendata.rapid7.com/sonar.fdns/

После загрузки набора данных, Вы можете использовать инструмент zgrep для анализа субдоменов, как показано в следующей команде:

zgrep ‘\.domain\.com»,’ path_to_dataset.json.gz

Обратите внимание, что поиск gzip основан на регулярном выражении, поэтому вы должны избегать «.» с обратным слэшем «\». Этот процесс довольно медленный, так как Ваша система должна выполнить grep, через 30 ГБ текста. Этот метод должен предоставить Вам очень большой список поддоменов.

Вывод

Rapid7 регулярно сканирует Интернет и предоставляет эти данные в целях безопасности, для использования исследователями. Мы можем использовать переадресацию DNS, чтобы найти поддомены, принадлежащие нашей цели. Хотя этот процесс медленный, он даст Вам большой набор поддоменов.

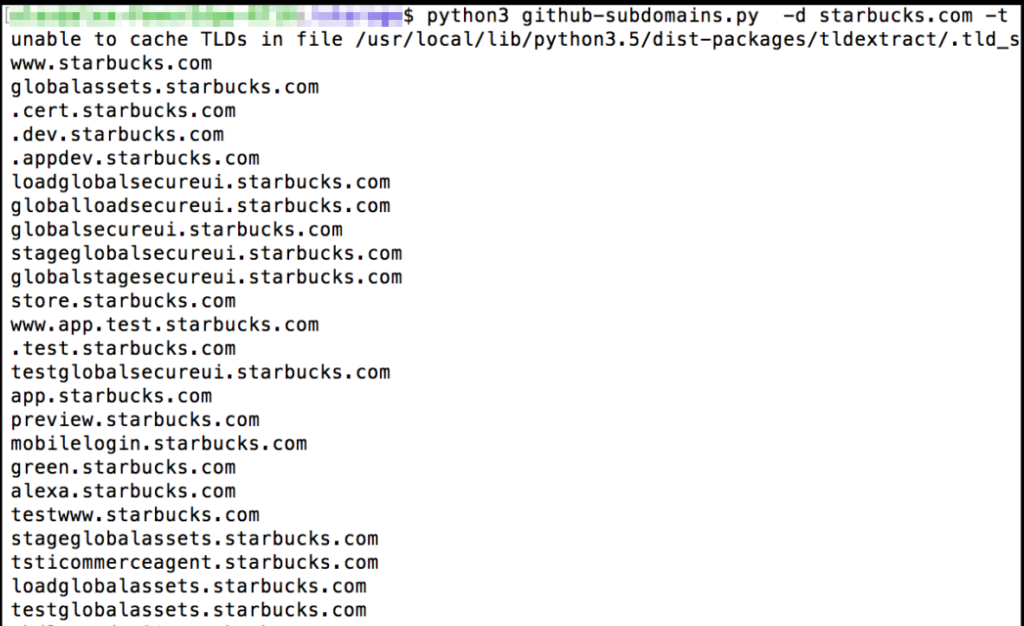

Гитхаб

Почти каждый разработчик использует GitHub для хранения своего исходного кода. Разработчики часто имеют жестко закодированные частные или скрытые конечные точки в их исходном коде. Выделение субдоменов из GitHub — отличный способ найти скрытые конечные точки, которые другие методы могут пропустить. Это можно сделать с помощью следующего инструмента gwen001:

● https://github.com/gwen001/github-search/blob/master/github-subdomains.py

Это удивительная техника, и Вы обязательно должны включить ее в свой рабочий процесс.

Брутфорс

Введение

Брутфорс, пожалуй, самый популярный способ поиска поддоменов. Вы могли бы подумать, что отправляете запросы на получение кучи поддоменов и смотрите, какие из них активные, но это неправильно. DNS можно использовать для брутфорса поддоменов без отправки пакетов на Вашу цель. Все, что Вы делаете, это выполняете DNS-запросы на поддомен, и если он согласовывается с IP-адресом, значит, он активен.

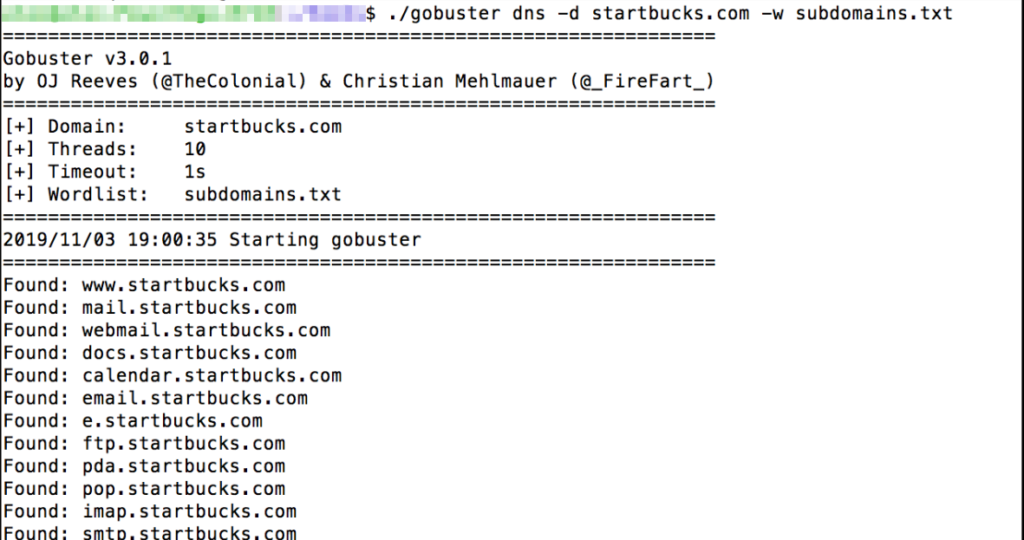

Gobuster

Есть много инструментов, которые могут выполнять перебор субдоменов, но я предпочитаю использовать Gobuster. У Вас уже должно быть несколько словарей для использования. Если Вы вернетесь назад и просмотрите главу о словарях, помните, что Ваш список слов обеспечит Вам удачу, либо сломает в этой фазе.

● https://github.com/OJ/gobuster

Обратите внимание, что Ваши результаты будут настолько хороши, насколько хорош используемый Вами словарь. Если у Вас есть много времени, то оптимально выбрать большой словарь, чтобы Вы могли проверить все. Однако, если Вы пытаетесь двигаться быстро, Вам, возможно, придется ограничить размер Вашего словаря, и больше полагаться на другие методы.

Вывод

Брутфорс поддоменов — один из самых популярных и лучших способов найти поддомены. Просто убедитесь, что Вы используете хороший словарь, в то время как неправильный словарь может стоить Вам результатов.

На этом все. Всем хорошего дня!

#1 Bug Bounty. Подготовка к Bug Bounty. Введение.

#2 Bug Bounty. Организация. Введение.

#3 Bug Bounty. Заметки. Введение.

#4 Bug Bounty. Подготовка к охоте. База знаний.

#6 Bug Bounty 101. Выбор платформы.

#7 Bug Bounty. Выбор правильной цели.

#8 Bug Bounty. Методология — рабочие процессы.

#9 Bug Bounty. Рабочий процесс GitHub.

#10 Bug Bounty. Гугл Дорки Рабочий процесс.

#11 Bug Bounty. Эксплойты — Рабочий процесс.

#12 Bug Bounty. CMS — Рабочий процесс.

#13 Bug Bounty. Брутфорс — Рабочий процесс.

#14 Bug Bounty. Раздел 2. Разведка.

#15 Bug Bounty. Reverse Whois.