#18 Bug Bounty. Перечисление поддоменов.

Здравствуйте, дорогие друзья.

Введение

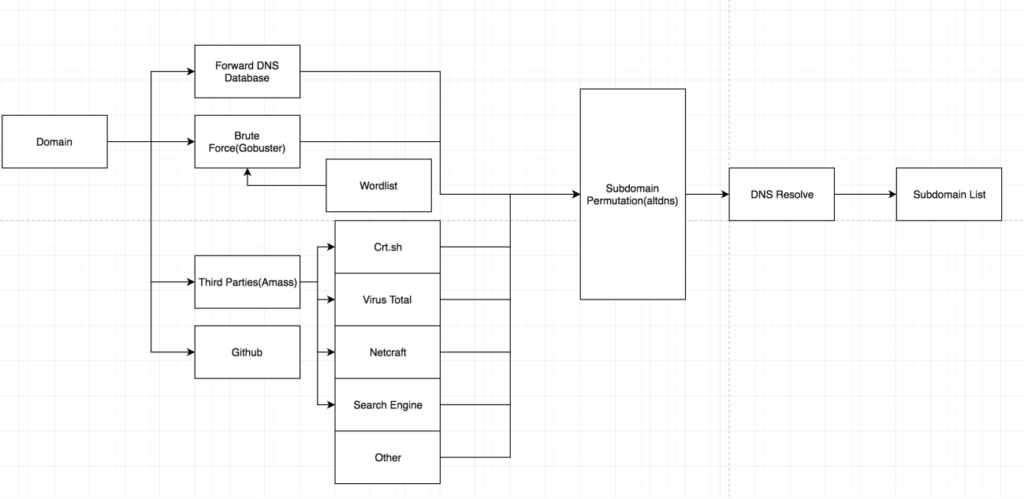

Каждый этап поиска уязвимостей жизненно важен, но это особенно актуально в этом разделе. Если Вы не планируете атаковать главный сайт организации, то Вам нужно научиться перечислять поддомены, так как Вы собираетесь найти большее количество целей. Интернет наводнен методами перечисления поддоменов, и все они очень хороши.

Журналы прозрачности сертификации/Certification Transparency Logs

Введение

Любой сайт, который начинается с HTTPS://, использует SSL-сертификаты для обеспечения безопасного доступа связи. Если хакер или мошеннический центр сертификации может подделать этот сертификат, то он мог бы выполнять атаки «человек посередине». Чтобы помешать мошеннику, центры сертификации создали журнал прозрачности сертификации, который предотвращает создание поддельных SSL-сертификатов. Мы, как злоумышленники, можем использовать эту базу данных, чтобы найти поддомены цели, и, если у них есть SSL-сертификат, то они будут зарегистрированы в базе данных.

Журналы прозрачности сертификации

Журнал прозрачности сертификатов используется для мониторинга и аудита несанкционированных сертификатов. Каждый раз, когда Вы получаете SSL-сертификат для своего домена или поддомена — это будет зарегистрировано в журналах прозрачности сертификата. Мы можем воспользоваться этим поведением, помогающим перечислить поддомены, принадлежащие домену.

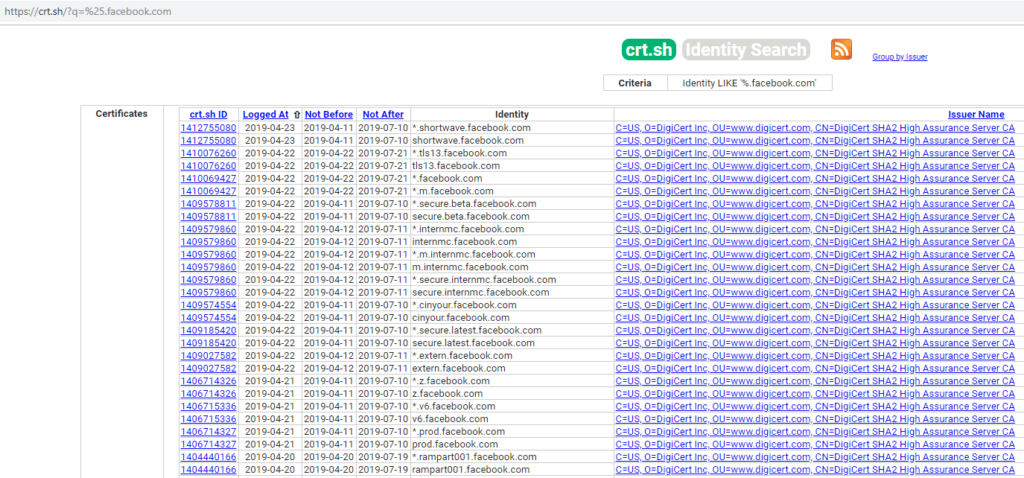

Есть инструменты, которые собирают все файлы журнала прозрачности и сохраняют их в локально в базе данных. Однако в этой статье я буду использовать сайт CERT.SH. Мы можем найти все SSL-сертификаты, принадлежащие домену, выполнив GET-запрос к https://crt.sh/?q=%25.facebook.com, как показано ниже:

Как показано выше, Вам будет предоставлен огромный список поддоменов. Многие инструменты перечисления поддоменов используют журналы прозрачности сертификатов как часть своих процессов перечисления. Хотя есть множество инструментов, которые делают это автоматически за кулисами, но всегда приятно иметь более глубокое понимание того, что происходит под капотом.

Инструменты

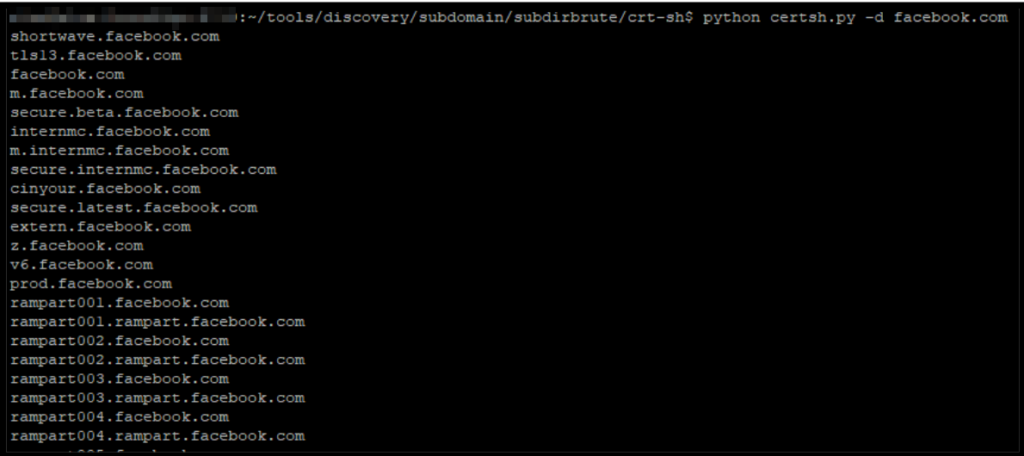

Не стесняйтесь просматривать сайт в своем браузере. Лично мне нравится использовать командную строку и скрипт на Python, так как проще разобрать поддомены.

Вывод

Журналы прозрачности сертификатов содержат список всех веб-сайтов, которые запрашивают SSL-сертификат для своего домена. Эти журналы были созданы, чтобы помочь обнаружить поддельные сертификаты, но мы можем использовать их в нашем процессе перечисления субдоменов.

На этом все. Всем хорошего дня!

#1 Bug Bounty. Подготовка к Bug Bounty. Введение.

#2 Bug Bounty. Организация. Введение.

#3 Bug Bounty. Заметки. Введение.

#4 Bug Bounty. Подготовка к охоте. База знаний.

#6 Bug Bounty 101. Выбор платформы.

#7 Bug Bounty. Выбор правильной цели.

#8 Bug Bounty. Методология — рабочие процессы.

#9 Bug Bounty. Рабочий процесс GitHub.

#10 Bug Bounty. Гугл Дорки Рабочий процесс.

#11 Bug Bounty. Эксплойты — Рабочий процесс.

#12 Bug Bounty. CMS — Рабочий процесс.

#13 Bug Bounty. Брутфорс — Рабочий процесс.

#14 Bug Bounty. Раздел 2. Разведка.