#36 Bug Bounty. Эксплуатация CMS. WordPress.

Здравствуйте, дорогие друзья.

Введение

Система управления контентом (CMS) — это программное приложение, которое можно использовать для управления созданием и изменением цифрового контента. CMS, как правило, используется для управления корпоративным контентом и веб-контентом.

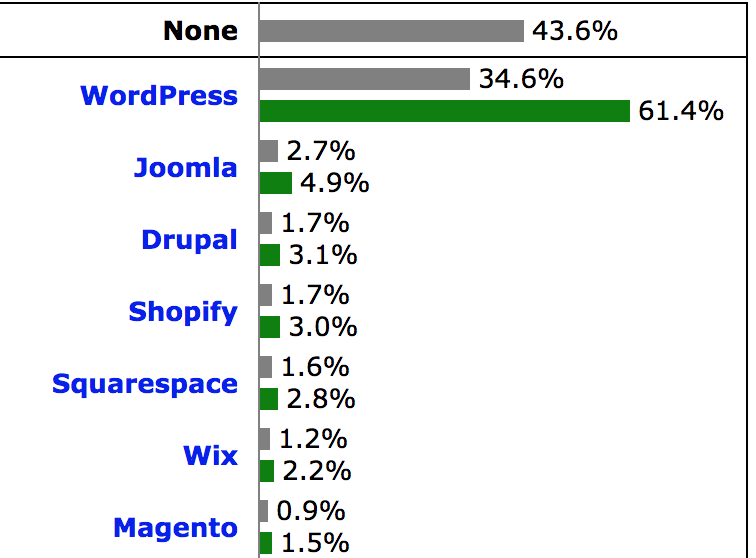

Более половины веб-сайтов в Интернете созданы с помощью CMS, поэтому Вы определенно будете работать с этими технологиями.

Вордпресс

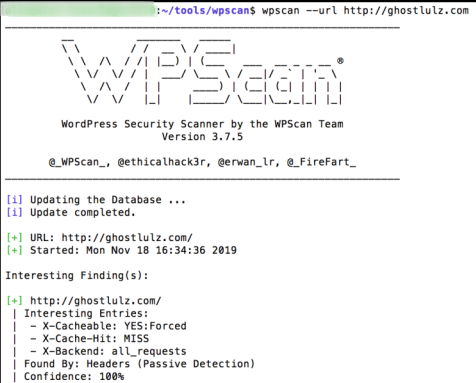

На данный момент, более четверти (25%) интернета создано с использованием WordPress. Это полезно знать, потому что даже один эксплойт может повлиять на большую часть активов Вашей цели. На самом деле существуют сотни эксплойтов и неправильные настройки, влияющие на WordPress и связанные с ним плагины. Один общий инструмент для сканирования этих уязвимостей — wpscan:

● https://github.com/wpscanteam/wpscan

Единственное, что раздражает в этом инструменте, это то, что он написан на руби. Я предпочитаю инструменты, написанные на Python или Golang. На этапе fingerprinting Вы должны были обнаружить технологии, которые работают на Ваших целевых ресурсах, поэтому ищите сайты, на которых работает Вордпресс. Как только Вы найдете сайт, отсканируйте его с помощью wpscan, как показано ниже:

wpscan —URL <URL>

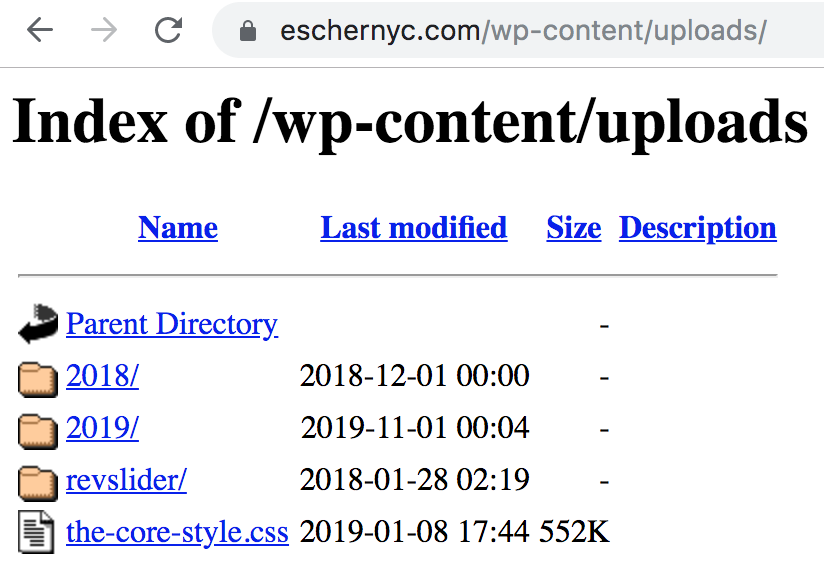

Подавляющее большинство сайтов, которые Вы сканируете, будут исправлены. Это потому что многие из сайтов WordPress управляются сторонними поставщиками, которые выполняют автоматические обновления. Тем не менее, Вы будете сталкиваться с уязвимыми плагинами довольно часто, но для использования многих из этих эксплойтов требуются учетные данные. Всегда проверяйте «/wp-content/uploads/».

Здесь часто можно найти конфиденциальную информацию, такую как адреса электронной почты пользователей, пароли, платные цифровые продукты и многое другое.

На этом все. Всем хорошего дня!

#1 Bug Bounty. Подготовка к Bug Bounty. Введение.

#2 Bug Bounty. Организация. Введение.

#3 Bug Bounty. Заметки. Введение.

#4 Bug Bounty. Подготовка к охоте. База знаний.

#6 Bug Bounty 101. Выбор платформы.

#7 Bug Bounty. Выбор правильной цели.

#8 Bug Bounty. Методология — рабочие процессы.

#9 Bug Bounty. Рабочий процесс GitHub.

#10 Bug Bounty. Гугл Дорки Рабочий процесс.

#11 Bug Bounty. Эксплойты — Рабочий процесс.

#12 Bug Bounty. CMS — Рабочий процесс.

#13 Bug Bounty. Брутфорс — Рабочий процесс.

#14 Bug Bounty. Раздел 2. Разведка.

#15 Bug Bounty. Reverse Whois.

#17 Bug Bounty. Разведка — Фаза 2. Словарь.

#18 Bug Bounty. Перечисление поддоменов.

#19 Bug Bounty. Поисковый движок.

#20 Bug Bounty. Перестановка поддоменов.

#21 Bug Bounty. Разрешения DNS.

#22 Bug Bounty. Wayback Machine crawl data.

#23 Bug Bounty. Проверка файлов JavaScript.

#25 Bug Bounty. Часть 8: Фаза fingerprint.

#26 Bug Bounty. Censys. Nmap. Masscan.

#27 Bug Bounty. Веб-приложение.

#28 Bug Bounty. Этап эксплуатации.

#30 Bug Bounty. Неправильно настроенные сегменты облачного хранилища.

#31 Bug Bounty. Облачное хранилище Google.

#32 Bug Bounty. Elastic Search DB.