#28 Bug Bounty. Этап эксплуатации.

Здравствуйте, дорогие друзья.

Введение

Этап эксплуатации является завершающим. Этап разведки — это поиск активов, фаза fingerprinting — это определение того, что работает на каждом активе. Фаза эксплуатации связана со взломом Ваших целевых активов.

Глава 9: Эксплуатация легких побед

Введение

При поиске уязвимостей я всегда начинаю с поиска быстрых результатов. Я хочу быстрых и легких выигрышей с действительно хорошими выплатами. Я ищу максимально возможные варианты повысить мою выплату, сводя к минимуму время, затрачиваемое на поиск ошибок. Я лучше потрачу 10 минут на поиск ошибки, чем 10 часов. Обратите внимание, что Вы уделяете особое внимание разделам о захвате субдоменов, GitHub и облачных сервисов.

Я использую эти три метода месяц за месяцем, чтобы найти уязвимости. Они надежны, их легко найти, и иногда они могут приносить безумные выплаты.

Захват субдомена

Введение

Поиск поглощений поддоменов (subdomain takeovers) — одна из самых простых уязвимостей, которые Вы можете найти, и за нее обычно платят довольно хорошо. Захват субдомена происходит, когда домен указывает на другой домен (CNAME), которого больше не существует. Если Вы не знаете что такое DNS-запись CNAME, Вы должны узнать о ней прямо сейчас. Если злоумышленник может зарегистрировать этот несуществующий домен, тогда целевой поддомен будет указывать к Вашему домену, эффективно предоставляя Вам полный контроль над субдоменом цели.

Что делает эту уязвимость настолько интересной, так это то, что Вы можете быть в безопасности фактически одну минуту, и одно изменение DNS может сделать Вас уязвимым в следующую минуту.

Захват субдомена

Вы должны ежедневно искать захват поддоменов. Если Вы просто так проверили свою цель вчера, это не означает, что она в безопасности сегодня. Администраторы постоянно что-то меняют, и одно изменение DNS может сделать компанию уязвимой для этой ошибки.

Прежде чем Вы сможете проверить субдомен захвата, Вам нужно получить список субдоменов Вашей цели. Это должно быть сделано на этапе разведки. Когда у Вас есть список поддоменов, проверка для этой уязвимости требует всего около 5 минут, с помощью следующего инструмента:

● https://github.com/haccer/subjack

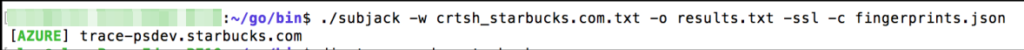

./subjack -w <Subdomain List> -o results.txt -ssl -c fingerprints.json

Похоже, возможен захват поддомена trace-psdev.starbucks.com. Следующий шаг — увидеть, куда указывает этот домен, чтобы мы могли попытаться взять его.

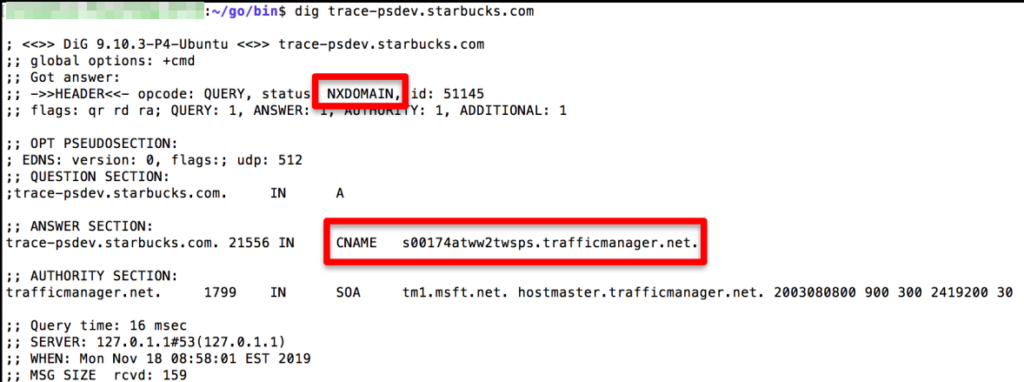

dig <Domain Here>

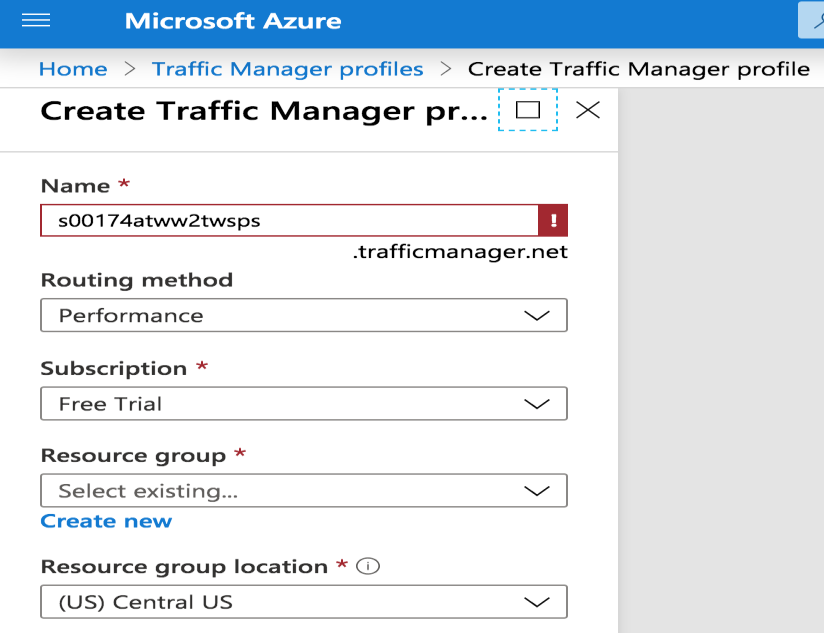

Обратите внимание, что запись CNAME указывает на s00174atww2twsps.trafficmanager.net. Это домен, который мы хотим зарегистрировать. Если мы сможем зарегистрировать этот домен, то мы можем взять на себя домен trace-psdev.starbucks.com. Этот поддомен работает в диспетчере трафика, который является частью Azure. Итак, Вы идете на Azure, зарегистрируйте этот домен, и все готово.

В этом случае поддомен уже существует, поэтому это было ложное срабатывание, но если поддомен существует, мы бы получили уязвимость к захвату поддоменов. Не то чтобы это объясняет, как взять на себя управление трафиком, но есть много других хостингов провайдеров, таких как AWS, GitHub, Tumblr, и этот список можно продолжить. Каждый из этих сервисов будет немного отличаться, так как у каждого из них есть свой собственный процесс для регистрация доменов.

Следующую ссылку следует использовать, если у Вас есть какие-либо вопросы о том, как взять на себя конкретную услугу:

• https://github.com/EdOverflow/can-i-take-over-xyz

Вывод

Захват поддоменов — одна из самых простых уязвимостей, которые могут привести к серьезным последствиям. Администраторы постоянно изменяют настройки DNS, чтобы однажды компания могла быть в безопасности, но она может быть уязвима, поэтому рекомендуется постоянно проверять эту уязвимость.

На этом все. Всем хорошего дня!

#1 Bug Bounty. Подготовка к Bug Bounty. Введение.

#2 Bug Bounty. Организация. Введение.

#3 Bug Bounty. Заметки. Введение.

#4 Bug Bounty. Подготовка к охоте. База знаний.

#6 Bug Bounty 101. Выбор платформы.

#7 Bug Bounty. Выбор правильной цели.

#8 Bug Bounty. Методология — рабочие процессы.

#9 Bug Bounty. Рабочий процесс GitHub.

#10 Bug Bounty. Гугл Дорки Рабочий процесс.

#11 Bug Bounty. Эксплойты — Рабочий процесс.

#12 Bug Bounty. CMS — Рабочий процесс.

#13 Bug Bounty. Брутфорс — Рабочий процесс.

#14 Bug Bounty. Раздел 2. Разведка.

#15 Bug Bounty. Reverse Whois.

#17 Bug Bounty. Разведка — Фаза 2. Словарь.

#18 Bug Bounty. Перечисление поддоменов.

#19 Bug Bounty. Поисковый движок.

#20 Bug Bounty. Перестановка поддоменов.

#21 Bug Bounty. Разрешения DNS.

#22 Bug Bounty. Wayback Machine crawl data.

#23 Bug Bounty. Проверка файлов JavaScript.

#25 Bug Bounty. Часть 8: Фаза fingerprint.