#24 Bug Bounty. Гугл Дорки.

Здравствуйте, дорогие друзья.

Введение

Тема Google дорков действительно заслуживает отдельной книги, поскольку эта тема очень обширна. А Google дорк — это запрос, используемый для поиска и фильтрации результатов поисковой системы. Google дорки можно использовать для поиска скрытых активов, учетных данных, уязвимых конечных точек и много чего еще.

Огромный список интересных дорков можно найти на сайте exploit-db.

● https://www.exploit-db.com/google-hacking-database

Основы дорков

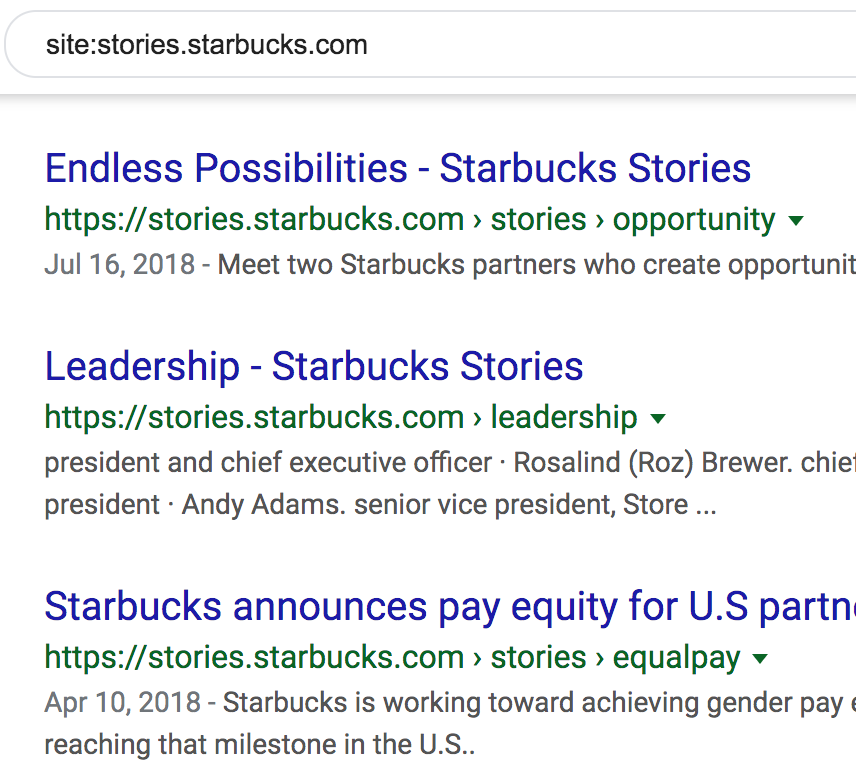

Первое, что нужно знать о Google-дорках, так это то, что они не ограничиваются только Google. Дорки работают в подавляющем большинстве поисковых систем, таких как Bing, AOL, и Yahoo. В зависимости от того, насколько тщательным Вы хотите быть, Вы можете использовать результаты нескольких поисковых систем. Одной из наиболее часто используемых команд в Google дорках является «site:». Ее можно использовать для фильтрации результатов поисковой системы, чтобы отображался только определенный URL-адрес. Пример запроса может выглядеть так:

site:<Domain Name>

Другим распространенным дорком является запрос «inurl:» и «intitle:». Запрос inurl используется для сопоставления URL с определенным словом, а запрос в заголовке отфильтрует результаты, которые будут выводиться как конкретное название.

● https://gbhackers.com/latest-google-dorks-list/

Есть еще куча гугл-дорков, но я не буду рассказывать обо всех. Лучший способ изучить их самостоятельно.

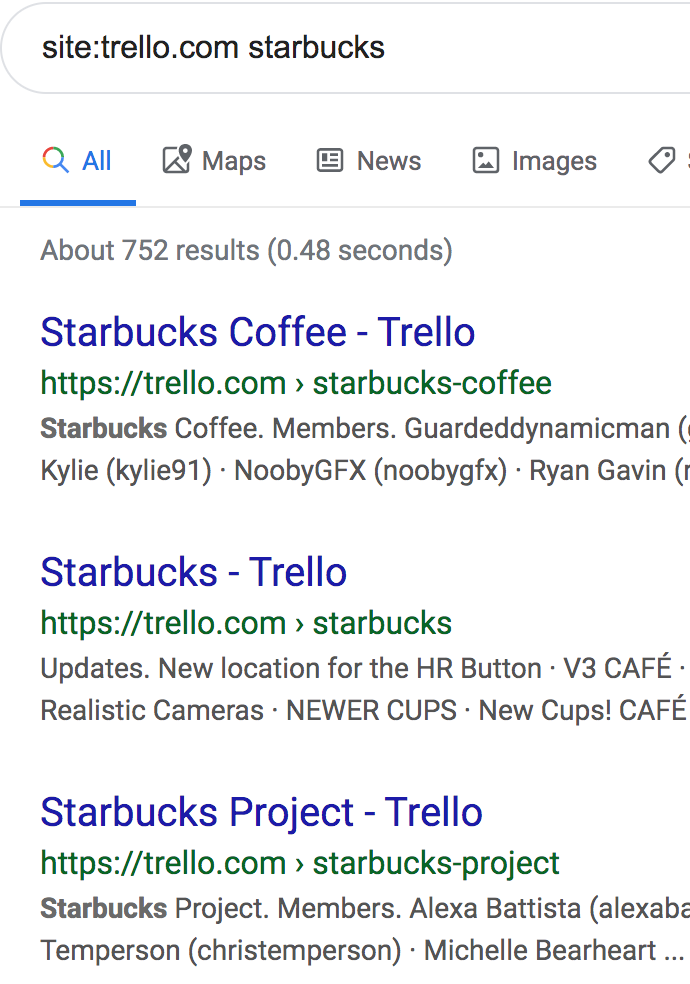

Сторонние поставщики

Одна из основных вещей, для которых я использую Google дорки, — это поиск сторонних поставщиков. Организации используют такие сайты, как Trello, Pastebin, GitHub, Jira и другие, в их ежедневных операциях. Используя Google дорки, Вы можете найти эти конечные точки и поиск конфиденциальной информации. Было несколько случаев, когда я находил учетные данные, хранящиеся на общедоступной доске Trello.

Типичный дорк при поиске сторонних поставщиков выглядит так:

site:<Third Party Vendor> <Company Name>

Контент

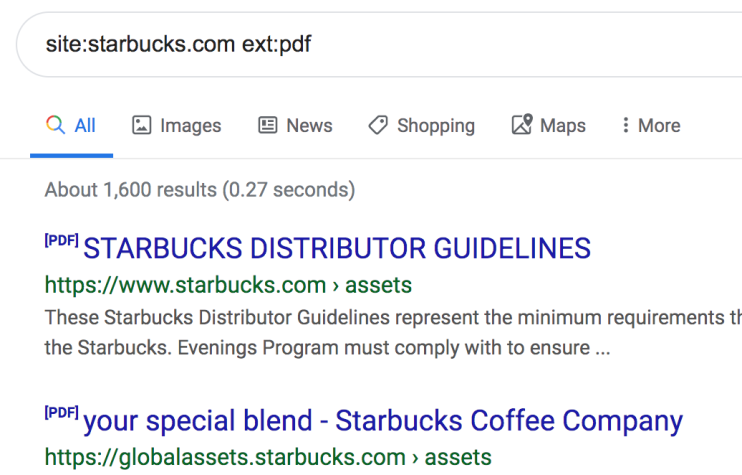

Google дорки также можно использовать для поиска контента и конечных точек в приложении. Вы можете искать определенные расширения файлов с помощью дорка «ext:».

Их можно использовать для поиска всевозможных вещей, таких как файлы резервных копий, PDF-файлы, базы данных, zip-файлы и все остальное.

Вывод

Google дорки можно использовать для поиска всего и вся о Вашей цели. Google дорки существуют уже давно, и, похоже, они не исчезнут в ближайшее время.

Есть люди, которые полагаются исключительно на Google дорки, чтобы найти уязвимые места в приложении. Exploit-db имеет огромный список дорков, которые можно использовать для того, чтобы найти чувствительные или уязвимые конечные точки. Несмотря на то, что в файле exploit-db содержится много интересные дорков, я часто ищу сторонних поставщиков для интересной информации. Для этого все, что Вам нужно, это список сторонних поставщиков и «сайт:» дорк. Также помните, что если слово google находится в именовании google дорков — это не означает, что Вы не можете использовать Bing, AOL или любую другую поисковую систему для выполнения поиска.

Резюмирую

Основные методы, описанные здесь, включают в себя выбор правильного списка слов, поддоменов перечисление и обнаружение контента. Эти методы должны стать основой Вашей методики разведки.

Выбранный Вами список слов повлияет на результаты этапа перечисления поддоменов и этапа обнаружения контента, поэтому нужно обязательно выбрать хороший. Если Вы извлечете только один урок из этой фазы, он должен называться перечисление поддоменов.

Правильно выполнить этап перечисления субдоменов имеет решающее значение для достижения успеха, поэтому не ленитесь на этом этапе. Актуальны также и другие методы, такие как анализ файлов JavaScript, использование дорков Google.

Вы должны провести довольно много времени во время фазы разведки. Чем больше активов и конечных точек Вы сможете раскрыть, тем выше Ваши шансы на нахождение уязвимости.

На этом все. Всем хорошего дня!

#1 Bug Bounty. Подготовка к Bug Bounty. Введение.

#2 Bug Bounty. Организация. Введение.

#3 Bug Bounty. Заметки. Введение.

#4 Bug Bounty. Подготовка к охоте. База знаний.

#6 Bug Bounty 101. Выбор платформы.

#7 Bug Bounty. Выбор правильной цели.

#8 Bug Bounty. Методология — рабочие процессы.

#9 Bug Bounty. Рабочий процесс GitHub.

#10 Bug Bounty. Гугл Дорки Рабочий процесс.

#11 Bug Bounty. Эксплойты — Рабочий процесс.

#12 Bug Bounty. CMS — Рабочий процесс.

#13 Bug Bounty. Брутфорс — Рабочий процесс.

#14 Bug Bounty. Раздел 2. Разведка.

#15 Bug Bounty. Reverse Whois.

#17 Bug Bounty. Разведка — Фаза 2. Словарь.

#18 Bug Bounty. Перечисление поддоменов.

#19 Bug Bounty. Поисковый движок.

#20 Bug Bounty. Перестановка поддоменов.

#21 Bug Bounty. Разрешения DNS.